Zyxel entware

DMZ в роутере – это один из способов переадресации, которая необходима для работы некоторых игр и программ. Ниже разберем, в чем плюсы и минусы технологии, а также как настроить демилитаризованную зону на наиболее распространенных моделях роутеров.

Содержание

Что такое DMZ в роутере и для чего нужна данная технология?

DMZ – это демилитаризованная зона между LAN и глобальной сетью, своеобразный буфер, сегмент сети, необходимый для корректного функционирования программ и сервисов, которым необходим постоянный доступ в интернет. К примеру, торрент-трекеров, мессенджеров или онлайн игр. Также DMZ в роутере поможет настроить камеру видеонаблюдения, к которой можно получить доступ по интернету.

Такая технология нужна, если компьютер соединен с интернетом не напрямую, а через маршрутизатор. При непосредственном подключении программы, использующие интернет, работают и без DMZ. Иногда вместо создания демилитаризованной зоны используют проброс портов маршрузитатора, но это часто бывает неудобно, а функция DMZ присутствует в большинстве современных роутеров и настраивать ее довольно просто.

При настроенном DMZ устройства, которым требуется доступ в интернет (компьютер с торрентом или онлайн-играми, либо видеокамера), становятся видны из внешней сети, как будто они соединены с глобальной сетью непосредственно. Для других девайсов в вашей домашней сети ничего не поменяется.

В общем, данная технология нужна для следующих целей:

- Для функционирования приложений, которым нужны открытые порты. Например, некоторые онлайн-игры. Такие программы встречаются редко, но все-таки бывают.

- Создание домашнего сервера, к примеру, игрового. В этом случае просто необходимо отделить сервер от других девайсов, находящихся в той же домашней сети, иначе к ним могут получить несанкционированный доступ другие пользователи глобальной сети, подключающиеся к вашему серверу.

- При игре по интернету на консолях, например, на XboX или PlayStation, также необходимы открытые порты. Иногда достаточно простой переадресации роутера, но иногда приходится прибегать и к DMZ.

Преимущества и недостатки

Основное преимущество технологии – простота настройки. На многих моделях роутеров достаточно просто найти пункт DMZ в веб-интерфейсе и активировать его. Но у данной функции есть и минусы.

Один из главных недостатков – ДМЗ не безопасен, как и проброс портов. Особенно опасна функция DMZ-хост, которая открывает не один порт, а несколько, делая возможным полный доступ к устройству из внешней сети. В некоторых больших фирмах делают отдельную сеть для этих целей, при этом из сети, созданной для DMZ, можно получить доступ к другим компьютерам только через еще один роутер.

Еще один недостаток – необходимость наличия у роутера белого IP-адреса. Без него технология работать не будет.

Настройка DMZ

Настройка DMZ на большинстве моделей современных роутеров несложная и осуществляется всего в несколько кликов. Общий алгоритм настройки следующий:

- Открываем веб-меню роутера через браузер, введя в верхней строке ip или символьный адрес устройства (который, как правило, написан на наклейке на маршрутизаторе наряду с другими сведениями).

- Прописываем авторизационные данные, т. е. логин и пароль (также указаны на этикетке, чаще всего это простая комбинация admin/admin).

- Настраиваем статичный ip-адрес для устройства, на котором будут открыты порты, в параметрах DHCP-сервера.

- Далее переходим в меню DMZ (как правило, оно находится в разделе под названием «Настройка интернета» или «Переадресация»). Включаем опцию и прописываем статичный ip-адрес девайса.

- В целях безопасности рекомендуется на всех устройствах, подключенных к домашней сети, установить последние актуальные обновления.

Настройка DMZ на роутере TP-Link

Чтобы включить опцию ДМЗ на роутере от производителя TP-Link, необходимо сделать следующее:

- Открываем веб-интерфейс маршрутизатора через любой удобный браузер, введя в адресной строке IP-адрес устройства (указывается на этикетке на корпусе) и .

- Далее находим в меню слева раздел «NAT переадресация» и кликаем по нему, чтобы развернуть.

- Щелкаем по пункту «DMZ».

- Сверху выбираем вкладку «Дополнительные настройки».

- Здесь нужно отметить галочкой соответствующий пункт, включающий функцию, а также прописать ip-адрес устройства, к которому нужен непосредственный доступ из внешней сети.

На других версиях прошивки TP-Link путь не сильно отличается.

Настройка DMZ на роутере D-Link

(универсальная инструкция)

В устройстве от фирмы D-Link можно также настроить демилитаризованную зону. Инструкция для этого следующая:

- Открываем веб интерфейс, введя адрес роутера и авторизационные данные в браузере.

- Переходим к разделу «Межсетевой экран», далее к подразделу «DMZ».

- Отмечаем галочкой первый пункт, чтобы включить опцию.

- Ниже указываем ip-адрес устройства, к которому нужно обеспечить доступ извне и открыть порты.

На более старых версиях прошивки порядок действий несколько отличается. Нужно зайти в веб-меню, далее выбрать в левом меню пункт «DMZ», сверху выбрать вкладку «Advanced» (чтобы получить доступ к дополнительным настройкам), а далее сделать все точно также: включить функцию и прописать IP.

Настройка DMZ на роутере Asus

На девайсе от фирмы Asus данная опция также включается в несколько простых шагов. Подробный порядок действий, как выделить сегмент локальной сети для доступа снаружи через настройки роутера Asus:

- Заходим в веб-меню настроек, авторизуемся.

- В меню слева находим раздал «Дополнительные настройки», подраздел «Интернет».

- Вверху кликаем по вкладке «DMZ».

- Включаем функцию и нажимаем применить.

Также на девайсах Asus есть функция, позволяющая обеспечить доступ к устройству из внешней сети даже при отсутствии белого ip-адреса – DDNS. Динамический сервер имен работает благодаря встроенной в маршрутизатор функции.

Настройка DMZ на роутере Zyxel Keenetic

В устройствах от этого производителя нет функции, которая называется DMZ. Но есть похожая опция с другим названием. Подробная инструкция:

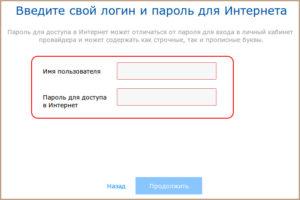

- Открываем веб-меню настроек маршрутизатора, введя ip в браузере и прописав логин и пароль.

- В главном меню выбираем раздел «Безопасность».

- Далее переходим во вкладку «Межсетевой экран».

- Здесь нужно выбрать тип сети, к которой нужно обеспечить доступ, и затем добавить правило.

- В настройках правила не нужно менять ничего, кроме содержимого строки «IP-адрес назначения». В нее нужно прописать ip адрес устройства, к которому нужно обеспечить доступ. Также в строке протокол должен быть установлен TCP.

- Сохраняем настройки.

- Повторяем то же самое, но уже для другого протокола – UDP. В итоге должно получиться 2 правила.

На новых версиях прошивки Zyxel процесс несколько отличается:

- Заходим в веб-интерфейс.

- Слева находим пункт «Межсетевой экран» и добавляем новое правило.

- Активируем его, а данные прописываем точно также, как и на старой версии прошивки.

Итоги

Технология DMZ позволяет упростить доступ к устройству из интернета напрямую, а это нужно для должной работы сервера. Тем не менее, стоит быть осторожным, так как эта функция небезопасна.

Читайте далее: Пойдет 0 Хорошо 0 Супер 1

Начиная с версии операционной системы KeeneticOS 2.12 был добавлен сервер SSH (Secure Shell — безопасная оболочка), с помощью которого можно безопасно подключаться к командной строке интернет-центра. Рассмотрим далее настройку интернет-центра для осуществления удаленного подключения к его интерфейсу командной строки (CLI).

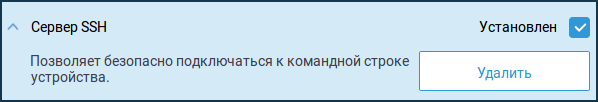

Для работы сервера SSH нужно в интернет-центре предварительно установить компонент системы «Сервер SSH». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

После установки компонента сервер SSH будет включен автоматически. Доступ к нему разрешен в локальных интерфейсах с уровнем безопасности private. Информацию об уровнях доступа, которые определяют уровень безопасности (логику работы сетевого экрана), вы найдете в статье: «Настройка правил межсетевого экрана из командного интерфейса».

Чтобы разрешить доступ из внешних сетей, нужно серверу SSH установить публичный уровень безопасности, выполнив в интерфейсе командной строки интернет-центра команды:

(config)> ip ssh

Core::Configurator: Done.

(config-ssh)> security-level public

Ssh::Manager: Security level changed to public.

Чтобы избежать нежелательных попыток взлома со стороны ботов, случайных Black/Grey Hat хакеров, а также для случаев когда на стандартном порту уже работает SSH-сервер в OPKG-подсистеме, рекомендуется сменить стандартный порт сервера. Порт, на котором работает сервер, по умолчанию стандартный — с номером 22. Его можно поменять на один из неиспользуемых номеров (например, на 2022):

(config-ssh)> port 2022

Ssh::Manager: Port changed to 2022.

Теперь пользователи, имеющие право доступа к командной строке Keenetic, смогут обратиться из SSH-клиента на внешний IP-адрес интернет-центра по порту 2022 и получить доступ к его командной строке в зашифрованном безопасном канале.

Для сохранения настройки нужно выполнить команду:

(config)> system configuration save

Core::ConfigurationSaver: Saving configuration…

Подключение к серверу SSH

Для подключения к Keenetic по протоколу SSH можно воспользоваться любой терминальной программой с поддержкой данного типа подключений. Например, бесплатным клиентом PuTTY.

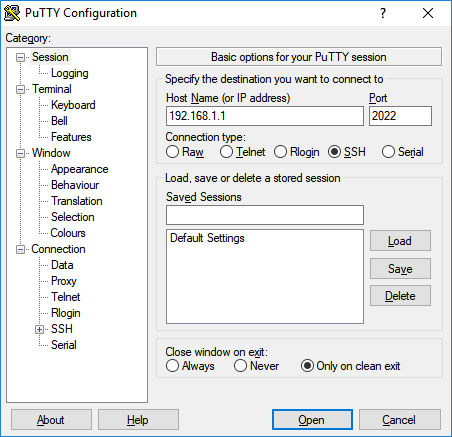

Скачайте, установите и запустите на компьютере терминальный клиент PuTTY. В поле «Connection type» (Тип соединения) укажите тип подключения «SSH». Введите в поле «Host Name or IP address» (Имя хоста или IP-адрес) сетевое имя или IP-адрес устройства (локальный IP при подключении из домашней сети или публичный «белый» WAN IP при подключении из Интернета), а в поле «Port» (Порт) – номер порта, по которому будет осуществляться подключение (по умолчанию протокол SSH использует порт 22, в нашем примере используется порт 2022).

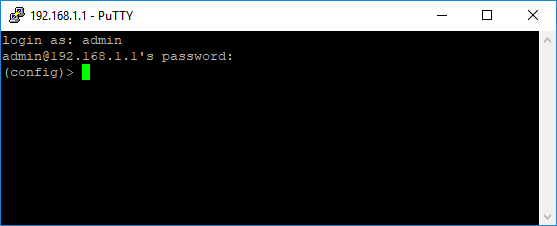

После нажатия кнопки «Open» (Соединиться) появится запрос логина и пароля для авторизации на устройстве. Введите данные учетной записи администратора. После успешного ввода логина и пароля администратора появится приглашение командной строки роутера.

Также легко установить SSH-подключение из дистрибутива ОС Linux. Например, для подключения клиента SSH, с именем пользователя admin, следует использовать команду:

$ ssh admin@192.168.1.1 -p 2022

Warning: Permanently added ‘:2022’ (ECDSA) to the list of known hosts.

admin@192.168.1.1’s password:

X11 forwarding request failed on channel 0

(config)>

Если ваши ключи скомпрометированы, сервер SSH может сгенерировать новые. Эта процедура происходит автоматически при установке компонента системы, но может также быть запущена по команде ip ssh keygen {keygen}, где вместо {keygen} следует указать нужный алгоритм — default например.

(config-ssh)> keygen default

Ssh::Manager: Key generation is in progress…

progress, name = SSH key generation: 0

….

progress, name = SSH key generation: 50

progress, name = SSH key generation: 100

Если вы сменили ключи на сервере, то на клиенте, который их запомнил автоматически, следует выполнить очистку. В Linux-дистрибутивах для этого можно использовать приложение ssh-keygen с ключом -R (важен регистр, поскольку ключ -r служит для печати на экран хэш-значений сохраненных ключей):

$ ssh-keygen -R ‘:2022’

# Host :2022 found: line 1

/home/alexander/.ssh/known_hosts updated.

Original contents retained as /home/alexander/.ssh/known_hosts.old

TIP: Примечание

Начиная с версии KeeneticOS 2.11, незащищенные telnet-сессии управления интернет-центром через командную строку автоматически завершаются через 3 минуты неактивности пользователя. Значением этого таймаута можно управлять, но установить бесконечную продолжительность сессии нет возможности.

Для сессии SSH-подключения по умолчанию установлен таймаут 300 секунд (5 минут). При необходимости это значение можно увеличить. Данный параметр может принимать значение до 232-1 секунд включительно.

Entware — это менеджер ПО (системы пакетов) для встраиваемых систем (на базе OpenWRT), который открывает доступ к огромному количеству (более 2000) пакетов программ для Linux, расширяя возможности устройства, на котором он установлен.

При содействии и помощи компании Zyxel и разработчиков Entware создан проект Entware-Keenetic для Keenetic-ов с прошивкой NDMSv2* и выше. При сборке используется ядро кинетика, что улучшает совместимость бинарников с прошивкой.

Пакеты устанавливаются на внешний usb носитель (hdd или флешку). Вы в любой момент можете отключить носитель и вернуться к заводскому функционалу.

Внимание! Официальная техническая поддержка ZyXEL не оказывает консультации по настройке и установке внешних пакетов. Поддержка интернет-центров с установленными пакетами осуществляется только на форумах forums.zyxmon.org или keenopt.ru.

Преимущества и недостатки Entware:

1. (+) много пакетов (2000+ mips, mipsel), много пользователей (около 5000 установок в месяц). Большое комьюнити, много инструкций (часто на английском)

2. (-) нет модулей ядра (входят в состав прошивки, как компоненты OPKG)

Порядок установки…

Требования:

— ZyXEL Keenetic с USB-портом (любой, кроме моделей 4GII/III).

— Прошивка с компонентом OPKG.

— USB носитель с разделом ext2/ext3 и меткой для Entware (метка раздела любая, например OPKG).

Инструкция по установке:

1. Подключите USB-носитель к кинетику,

2. Зайдите на носитель по FTP или CIFS,

3. Cоздайте в разделе подготовленного USB-носителя каталог install,

4. Скопируйте в каталог install архив установки для своего устройства:

— для Keenetic DSL, LTE, VOX, DSL (KN-2010), DUO (KN-2110) — mips-installer.tar.gz

— для остальных интернет-центров Keenetic — mipsel-installer.tar.gz

5. Зайдите в веб-интерфейс кинетика и на странице «Приложения > OPKG» поставьте галку «Включить», затем выберите из списка нужный раздел USB-носителя и нажмите кнопку «Применить / Сохранить» (количество вкладок, их порядок и описание — зависят от установленных компонентов прошивки и самого устройства).

Если все сделали правильно, то в системном журнале через некоторое время появится строчка «…Можно открыть SSH-сессию для соединения с устройством…»

Всё! Можно зайти на кинетик по ssh, логин root, пароль keenetic.

Если в Кинетике уже установлен компонент «Сервер SSH», то подключаться к следует на 222 порт

Пароль Entware никак не связан с паролем Кинетика. Настоятельно рекомендуется сменить пароль стандартной командой `passwd`:

~ # passwd Changing password for root New password: Bad password: too weak Retype password: Password for root changed by root

Обновите список пакетов:

opkg update и устанавливайте нужные, например:

opkg install mc

opkg install syncthing

opkg install tar

ВОССТАНОВЛЕНИЕ ОТКАЗАВШЕЙ СИСТЕМЫ

1) Отключите USB-накопитель в OPKG: Накопитель — «Не выбран» (в OPKG).

2) Повторите шаги 1-5 по установке.

3) Если поле «Сценарий initrc» оказалось пустым заполните строкой /opt/etc/init.d/rc.unslung

…все должно заработать.

Добавить комментарий