Динамический код

На работе выдали з/п карты, к ним пароли на доступ в телебанк. Перечислили зарплату на карту, часть денег снял в банкомате, часть хотел перевести через телебанк в другой банк. Создал там шаблон, но при попытке совершить операцию система пишет, что нужен динамический пароль. Что это такое? Карточка с паролями, как в Авангарде и Пробизнесбанке или СМС, как в Альфе? Этот самый динамический пароль нужен на любую операцию, такую как оплата мобильника, интернета и проч.

При попытке узнать это звонил к ним в течении дня несколько раз, дозвониться не удалось, хотя висел на трубке долго. В самом телебанке есть форма обратной связи, но она не работает — выдает «ошибка 82, недопустимая транзакция». На обеденном перерыве пошел к ним в офис около метро Автозаводкой — ДО Велозаводский, но там с физиками не работают — только обменник и Вестерн Юнион, о телебанке кассир в первый раз вообще слышит. Рядом с домом, в районе метро Перово тоже есть ДО, но кто поручится, что они работают работают с физиками? Кроме того, время работы ДО: Пн-чт 9:00-16:30, Пт 9:00- 15:30, Перерыв 13:30 — 14:15, Выходные дни: суббота, воскресенье.

Таким образом, я не очень доволен тем, что на сайте нет инфо об этом самом динамическом пароле; тем, что в телебанке не работает обратная связь; тем, что сложно (мне пока не удалось) дозвониться к ним в информационную службу; ну и режимом работы с физ. лицами.

Содержание

- Что такое динамический пароль на банковской карте. Информационный портал по безопасности

- Введение

- ЗАКЛЮЧЕНИЕ

- Список использованной литературы

- Что такое статический и динамический пароль

- Проблемы при авторизации

- Устойчивость охранных устройств к «электронному взлому»

- Динамическое кодирование в автосигнализациях

- Диалоговое кодирование в астосигнализациях

Что такое динамический пароль на банковской карте. Информационный портал по безопасности

На различных тематических информационных ресурсах, посвящённых электронной коммерции и платежным картам, производители и обозреватели рассказывают об инновациях, призванных делать наши покупки в интернете еще безопаснее. В последнее время в интернете появилось множество статей о последней новинке компании Gemalto — пластиковой карте с автоматически изменяющимся кодом проверки подлинности — Dynamic Code Verification или сокращенно DCV. Особо подчеркивается высокий уровень защиты владельцев карт от мошеннических онлайн-платежей.

Как команда, имеющая непосредственное отношение к процессингу карточных платежей через интернет и радеющая за безопасность электронной коммерции, мы не могли пройти мимо предлагаемой инновации и не сравнить ее с технологией 3-D Secure, которая фактически является стандартом интернет-эквайринга в сфере защиты от мошеннических платежей.

Традиционный СVV/CVC — трехзначный код на банковской карте

Любому владельцу банковской платежной карты, который хоть раз оплачивал что-либо через интернет, хорошо известно, что для совершения платежа наряду со всеми реквизитами карты нужно ввести и трехзначный код, напечатанный на ее обратной стороне. В русскоязычном сегменте интернета эти три цифры обычно так и называют «трехзначный код». В англоязычном мире он известен как CVV (Card Verification Value) или CVC (Card Verification Code).

Изначально CVV/CVC был призван защитить электронную коммерцию от платежей, с использованием похищенных реквизитов банковских платёжных карт. В недавнем прошлом, как минимум лет 20 назад, основным источником хищения карточных реквизитов для интернет-мошенников являлся мир «оффлайна». Номер карты, имя владельца и срок ее действия можно было или подсмотреть и запомнить, когда владелец расплачивался в торговой точке, или скопировать со слип-чеков. А поскольку CVV/CVC просто печатался на обратной стороне карты, увидеть его и похитить было значительно сложнее, чем остальные карточные реквизиты.

Слип-чек — это чек, на который переносились карточные данные, эмбоссированные (или, проще говоря, выдавленные) на карте, путем ее прокатки в слип-машинке. Был такой способ приема карточных платежей, когда электронные каналы связи не были так хорошо развиты как сейчас, и торговые предприятия были оборудованы не электронными POS-терминалами, а такими вот механическими устройствами.

Однако с развитием электронной торговли защитная функция CVV/CVC постепенно утратила свою эффективность, так как мошенники начали активно использовать фишинговые методы добычи карточных данных, при которых, введенные в заблуждение, владельцы карт самостоятельно сообщали им не только выдавленные на карте реквизиты, но и тот самый CVV/CVC.

Эволюция CVV/CVC — динамический трехзначный код

Динамический код, DCV — это эволюционное развитие устаревших CVV/CVC. В отличие от них, на протяжении всего действия срока карты DCV регулярно меняется через равные промежутки времени (по умолчанию каждые 20 минут) по определенному алгоритму, известному только банку-эмитенту. Для отображения DCV в платежную карту встроен миниатюрный дисплей.

По замыслу разработчика технологии, DCV делает невозможным использование похищенных карточных реквизитов. Даже если мошенникам удалось получить полный набор данных, как максимум, через 20 минут код изменится, и попытка интернет-платежа с использованием устаревшего трехзначного кода будет отклонена банком-эмитентом.

Динамический верификационный код или 3-D Secure? Вопросы безопасности, удобства, стоимости.

Идея DCV понятна, логична и, действительно, обеспечивает более высокую защиту интернет-платежей по сравнению с использованием статичных CVV/CVC.

Но не опоздала ли технология DCV с выходом на рынок? Сможет ли она составить конкуренцию уже устоявшемуся и общепринятому стандарту в платежной индустрии — верификации владельца карты при совершении интернет-платежа c 3-D Secure? И, наконец, насколько карты с DCV могут быть удобны для эмитентов и конечных пользователей?

Вероятно, DCV могла бы стать революционно прорывной технологией обеспечения безопасности интернет-платежей, если бы в этой области уже не существовало 3-D Secure. Дело в том, что при всей своей инновационности и технологичности DCV все же уступает 3-D Secure в уровне обеспечения безопасности платежей.

Да, DCV меняется каждые 20 минут. Но при использовании современных реализаций 3-D Secure, код подтверждения платежа генерируется и сообщается владельцу карты непосредственно в процессе обработки транзакции (платежа). И поэтому, если в случае с DCV у злоумышленника теоретически есть, пусть и очень небольшой, но шанс использовать похищенные карточные данные до очередной смены DCV, то в случае 3-D Secure у мошенника такого шанса в принципе нет.

А если пластиковая карта физически украдена? DCV, в этом случае, никак не сможет защитить владельца от траты его денег мошенниками в интернет-магазинах. Конечно, банковские инструкции требуют от владельца карты незамедлительно сообщить в банк о ее утрате для немедленной блокировки. Но между хищением и обнаружением пропажи может пройти не один час, а в некоторых случаях и не один день. Этого времени более чем достаточно, чтобы мошенник выкачал с карты все деньги через интернет.

В случае, если интернет-платежи защищены 3-D Secure, преступник не сможет воспользоваться украденной картой. Но, даже если каким-то образом и сможет (например, интернет-торговец отключил опцию проверки по 3-D Secure для всех своих покупателей), правила платежных систем будут на стороне владельца карты и банка-эмитента. Если транзакция по карте, защищенной 3-D Secure, прошла без проверки плательщика (т.е. у владельца карты в процессе покупки не был запрошен код), то ответственность за такую транзакцию лежит на продавце и банке-эквайере, и в случае мошенничества деньги будут возвращены покупателю.

Возникают опасения и в отношении удобства повседневного долговременного использования карты с DCV. Далеко не все люди бережно и осторожно обращаются с куском пластика. Карта может изрядно потереться, как минимум. Она может согнуться. От нее может отколоться уголок. И, тем не менее, при всех повреждениях такую карту можно использовать при оплате через интернет. Очевидно, что с картой, оснащенной DCV, придется обращаться аккуратно, чтобы не дай бог не повредить миниатюрный дисплей. Иначе DCV продолжит меняться, но владелец карты ничего не увидит.

И также очевидно, что стоимость изготовления карты с DCV должна быть выше, чем карты с обычными CVV/CVC.

Все эти размышления дают основания полагать, что DCV пока не может на равных конкурировать с уже существующей и проверенной технологией 3-D Secure. А потому вряд ли эта технология получит широкое распространение в банках-эмитентах тех платежных систем, где 3-D Secure уже используется.

А вот в тех платежных системах, где 3-D Secure по каким-то причинам до сих пор не внедрена (например, БЕЛКАРТ или российской «Мир»), DCV может стать неплохой альтернативой.

Время покажет. К слову интернет-магазины, принимающие платежи по банковским картам через процессинговую платформу bePaid, надежно защищены от мошенничества технологией 3-D Secure и другими инновационными инструментами безопасности.

С уважением,

Предложен метод разблокировки мобильных устройств с сенсорным экраном путем выполнения определенных операций на экране, результатом которых является получение доступа к устройству. В работе описывается суть разработанного метода, рассмотрен пример работы данного метода, описаны действия на стороне устройства, возможные варианты модификации метода, выявлены положительные и отрицательные моменты данного метода.

Введение

Графический пароль – метод разблокировки мобильных устройств путем выполнения определенных операций над сенсорным экраном, результатом которых является получение доступа к устройству. Использование графического пароля возможно и на обычных персональных компьютерах, где ввод графического пароля может осуществляться с помощью курсора мыши.

Допустим, в настройках мобильного устройства мы указали метод разблокировки – графический пароль. Это значит, что мы придумываем пароль, например «A?BC? » – секретный пароль (постоянный). Введем понятие динамического пароля – пароль, который генерируется на основе секретного(постоянного) пароля.

Динамический графический пароль – аутентификация пользователя на устройстве без отображения постоянного пароля в каком-либо виде так, чтобы, например, посторонний человек не смог понять, что за пароль был введен, даже запомнив все действия, которые легальный пользователь выполнил при вводе пароля, и даже запомнив динамический пароль. Данная область защиты информации содержит очень мало публикаций, один из методов динамического пароля хорошо описан в статье «Динамический пароль» . В данной работе речь пойдет именно о динамическом графическом пароле. Особенность разработанного метода заключается в том, что он может применяться не только для устройств с сенсорным экраном, но и для обычных устройств, например, как замена стандартного пароля на доступ к операционной системе или какой-либо программе.

Исходя из выше сказанного: динамический графический пароль устраняет самый важный недостаток обычных графических паролей: ввод графического пароля компрометирует сам пароль, и для злоумышленника, завладевшего вашим устройством, не составит труда подобрать пароль.

Суть разработанного метода состоит в следующем. При нажатии кнопки включения экрана устройства псевдослучайным образом генерируется сетка, состоящая в простейшем случае из букв простого алфавита и других символов, рассмотрим пример пароля – «A?BC? «. Таким образом, в усложненном варианте это может быть сетка с символами, картинками, смайликами, цветные элементы и т. п. Эта сетка выводится на экран устройства. Пример сетки представлен на рис. 1. Среди символов в этой сетке обязательно присутствуют символы нашего постоянного пароля. Рассмотрим работу алгоритма на примере программы, реализующей данный метод .

Для разблокировки устройства в поле «Динамический пароль» необходимо ввести значение динамического пароля, полученное для данной псевдослучайной сетки. В идеале никаких действий, кроме определения значения динамического пароля и его ввода, выполнять не нужно.

ЗАКЛЮЧЕНИЕ

Данный метод динамического графического пароля может использоваться для прохождения аутентификации на доступ к устройству в условиях, когда есть риск, что ввод пароля может быть обнаружен, а сам пароль скомпрометирован. Рассмотрим достоинства и недостатки такого способа. Достоинства: при мысленном определении динамического пароля, постоянный пароль не отображается, такие методы в принципе очень эффективны; нельзя определить пароль по следам от пальцев на экране устройства, каждый раз сетка генерируется случайным образом; для сторонников двухфакторной аутентификации, например, по SMS, этим способом можно пройти аутентификацию даже быстрее; не привязанность данного метода к наличию сенсорного экрана, возможность реализации на устройствах без сенсорных экранов.

Недостатки: при достаточно маленьком поле, коротком пароле, вероятность угадывания пароля высока; огромное же поле вызывает трудности с нахождением символов постоянного пароля; значение динамического пароля имеет невысокую границу сверху, например, не больше 60, для короткого пароля.

Список использованной литературы

1. Радион Нигматулин. Динамический пароль . 2012. – Режим доступа: http://habrahabr.ru/post/136580/ / (дата обращения:26.03.2013).

2. Динамический графический пароль. Пример реализации . . – Режим доступа:https://sites.google.com/site/coolprogramms/ arhiv-besplatnyh-programm (дата обращения: 26.03.2013).

Давно пришла мне в голову одна идея по поводу улучшения защищенности своих аккаунтов и входа на сайты, где требуется регистрация.

Хабр я тогда читал без регистрации, поэтому естественно ничего и не писал.

Кому это нужнее? Наверное Гуглю, подумал я… С трудом нашел адрес одного сотрудника, написал письмо.

Краткое содержание (Я это я, С это сотрудник):

Я. У меня есть идея по входу в аккаунт, это повысит секретность и надежность процесса.

С. Присылайте, я найду кому передать.

Я. Присылаю (описание будет ниже диалога).

С. Вынужден разочаровать, но уже сделано (и дает мне ссылку на двухэтапную аутентификацию).

Я. Это совсем не то! Там предложен метод двухэтапной аутентификации. Для нее нужен телефон (не очень хорошая и надежная привязка), на который шлется код второго этапа аутентификации. Причем код можно поменять лишь один раз в 30 дней…

С.… (молчок).

Я. Напоминаю.

С. Идея плохая, не тратьте время, я ее никому пересылать не буду.

Если идея плохая, значит так оно и есть, забросил этот процесс.

Сегодня читаю Хабр. Уже как зарегистрированный пользователь.

Обращаю внимание на статью «Сезам, откройся!» — вход в аккаунт Google при помощи QR кода.

Думаю, вот ведь люди, думают как защитить своих пользователей! И вспоминаю свою идею. Может все же кому-то понадобится?

Теперь про идею подробнее.

Когда переписывался по ее поводу, то ничего подобного не нашел в Интернете, вполне возможно что плохо искал. Да и этот сотрудник ведь получается — тоже не отыскал!

Может все же кто-то реализует эту задумку? Как мне кажется, ничего особо сложного тут нет. Обсудите, только я сильно не смогу помочь — не моя стезя.

Пароли к электронным ящикам, личным страничкам, форумам и т. д. всегда неизменные.

Меняются они вручную и достаточно редко самими пользователями.

При редкой смене пароля его секретность уменьшается.

Предлагаю сделать автоматически изменяющийся (динамический) пароль.

При этом в пароле может присутствовать как классическая — неизменяемая часть, так и динамически изменяемая.

Если изменяемую часть сделать достаточно динамичной, то за время подбора пароля генераторами ключей пароль изменится, что затруднит его подбор.

Также, подсмотренный другими людьми пароль через десять минут будет уже другим.

Если кратко, то суть в том, что пароль пользователя не является жестким, а динамическим и меняется по правилам и условиям, описанным при регистрации (изменении пароля).

При входе в Аккаунт, почтовый сервер проверяет совпадение набранного пароля с текущим набором всех изменяющихся параметров.

Если уж совсем примитивно, то можно привести такой пример:

Вариант пароля (лучше всего — часть пароля) — текущее время с точностью плюс-минус пару минут.

Пользователь набирает его, система проверяет допуск (плюс-минус пара минут, мало ли какая точность у пользователя) и пропускает в систему.

Простейшие примеры привязки динамической части к различным параметрам:

— Текущий час в одном из часовых поясов.

— Текущая четверть часа — 1, 2, 3, 4.

— Текущий десяток минут — 0, 1, 2, 3, 4, 5.

— Текущая минута — 0 … 59.

— Порядковый номер дня в году (сколько дней осталось до Нового года) — 0 … 365.

— Текущий месяц (порядковый номер) — 1, 2, 3, …, 12.

— Текущий месяц (первая буква названия) — J, F, M, …, D.

— Буквы имени или фамилии президента страны — A … Z.

— Время года — зима, весна, лето, осень — win, spr, sum, aut.

— Последний курс выбранной валюты — ?

— Количество лет со дня рождения любого выбранного человека — 0 … 2011.

— Сколько лет осталось до определенного события — 0 …?

— Температура воздуха в определенном городе по прогнозу выбранного сайта.

— Перевод числа в двоичный или другой код.

Пример пароля. 415Med125

4 — количество десятков минут.

15 — текущий час в одном из часовых поясов.

Med — текущий президент.

125 — порядковый день в году.

Для запоминания можно придумывать мнемонические правила.

Для конкретного примера — “Время президента — день”.

В отличии от двухэтапной аутентификации, в моем варианте код меняется автоматически по заранее определенным правилам. Причем меняться может хоть раз в 10 минут (зависит от того, что использовано в динамической части).

И для ввода не нужен телефон.

Результаты.

1. Мнения разделились. В обсуждении кто-то считает идею так себе, кто-то нашел рациональное зерно.

6. Появилось дальнейшее развитие идеи Динамический пароль 2.0 автора djvu

P.S. 2014.

Идею реализовали для разблокировки экрана смартфона. .

Для того чтобы понять, что такое статический пароль в Приват24, давайте для начала рассмотрим процесс регистрации и виды существующих паролей. Регистрация займет у вас пару минут и потребует несколько простых шагов (иногда сотрудники банка регистрируют вас в системе Приват24 самостоятельно):

- Зайдите на сайт по этой ссылке https://privatbank.ua/ru/udalenniy-banking/privat24/

- Введите действующий номер вашего мобильного телефона в том формате, как указано на примере.

- Далее укажите последние четыре цифры номера карты. Он выбит на её лицевой стороне.

- Следующим этапом внимательно введите адрес своей электронной почты (или email).

- Теперь придумайте код из 6 до 15 символов, содержащий буквы и цифры. Укажите его в нижнем окне формы заполнения. Внимание! Именно эти данные, которые вы указали при регистрации, и есть статический пароль в Приват24.

Что такое статический и динамический пароль

Статический пароль — это код который вы вводите при входе в свой личный кабинет в Приват24.

Динамический пароль – это смс сообщение с цифровым кодом, которое система автоматически высылает на ваш мобильный телефон для того, чтоб удостовериться, что ваш телефон не был украден и это именно вы, а не злоумышленники сейчас заходите в свой аккаунт (электронный личный кабинет в Приват24).

Защита банковских систем имеет высокий уровень, однако, схемы злоумышленников тоже не стоят на месте.

Вот несколько простых правил пользования статистическим кодом, которые помогут сохранить ваши деньги в целостности:

- Запомните! Сотрудники банки не имеют права просить вас предоставить персональные данные с вашей страницы или любые другие данные о вашей карте. Если это происходит, значит, вы имеете дело с мошенниками. В последнее время участились случаи, когда преступники звонят с телефонов ПриватБанк, начинающиеся с цифр +38056

- Не стоит пытаться запомнить на память статистический код – запишите его. НО сделайте это в блокноте, который будет находиться подальше от посторонних глаз.

- Не давайте малознакомым людям свое мобильное устройство, так как номер телефона привязан к вашей карте и этим могут воспользоваться.

- Когда придумываете код при регистрации первый раз, сделайте его более замысловатым для надежности от взлома.

Проблемы при авторизации

Каждый раз при входе в ваш личный кабинет, будет запрашиваться сначала номер телефон, а затем статический пароль. Но что делать, если система выдает «неверные данные»?

- Посмотрите в правом углу монитор, какая выставлена языковая панель на компьютере.

- Проверьте, не включен ли верхний регистр букв или по-другому клавиша «Caps Lock». Тогда вместо прописных букв будут выдаваться заглавные и введенные данные не будут допущене. Если на данной клавише горит индикатор, то он включен. Если подсветка в модели вашего компьютера не продумана, воспользуйтесь любым текстовым приложением (к примеру, Word) и наберите пару букв для проверки.

- Если вы все делаете верно, а доступ получить не получается, повторите попытку позже. Сайт может просто «зависнуть» по независящим от вас причинам.

- Можно также обратиться в техническую поддержку сайта. Просто кликните справа зеленую кнопку «помощь онлайн».

Прежде всего, предлагаю не относиться слишком критично к данной статье, оставьте в восприятии толику юмора, ведь это прежде всего идеи, брошенные в море облачного IT-интеллекта;)

Итоги из статьи Динамический пароль

Способ реализации — не жесткая последовательность, а конструктор динамического пароля, позволяющий вставить приведенные автором шаблоны в любых местах и в любых количествах в своем шаблоне пароля Сфера применения — не общественные системы для обычного потребителя. В первую очередь идея может быть использована в закрытых системах и организациях, которые хотят усложнить механизм обычного ввода пароля, но не задействовать доп железо (телефоны, токены, смарт-карты и тд) Недостатки — невозможность хранить на сервере в виде хеша, придется часть шаблона пароля оставлять в открытом виде. Сложность, надо потратить немного времени что бы подготовить пароль по известному вам шаблону и, как следствие, слабая применяемость «в народе». Преимущества — бесполезность идеи взлома пароля методом перебора (пока идет перебор паролей, сабж может стать тем, который уже был использован генератором ранее). Защита от «подглядываний» пароля (точный пароль, набранный через минут может оказаться уже неактуальным)

Идеи и пояснения

Меня, как и некоторых других Хабра-юзеров, посещала идея динамического пароля еще несколько лет назад. Тогда, я сформулировал её для себя следующим образом: Есть шаблоны: MM, YY, DD и т.д. перечисляем сюда все шаблоны из форматера дат и указанные автором в парент-топике и еще кучу на свой вкус. Что бы задать пароль надо совместить статический текст пароля, с динамическим, что бы это сделать, выбираем обрамляющие символы которые будут указывать где начинается и оканчивается шаблон. Например можно использовать двойные квадратные скобки «]», по принципу наклонной черты в java «». Несколько примеров шаблонов пароля сформированные таким образом:

Можно даже предусмотреть вычисление внутри «]», например:

В-общем, фантазия безгранична, главное в этом деле, рассказать юзеру в режиме конструктора все необходимые шаблоны и правила, а так же обратить его внимание, что время или еще какие-либо динамические параметры нужно формировать исходня из таймзоны GMT например, а еще лучше, выводить время на которое надо ориентироваться в будущем где нибудь ненавязчиво в пределах логин страницы.

Динамический пароль 2.0

Вот и подошла очередь описать принципиально новый «Динамический пароль 2.0». Включаем юмор, и оставляем включенной логику;) Представьте ситуацию: Вы видите как ваш друг набирает в поле пароля банальный пароль «QQQQQ» или «11111» и входит, вы говорите ему, что он полный чайник, раз использует подобный пароль, а он в ответ, выходит из программы и предлагает ввести его вам. Вы пытаетесь ввести пароль 5 раз и вас не пускает, после этого вы вспоминаете что когда-то читали статью на хабре и предполагаете что пароль просто перегенерился и, скорее всего, тогда на часах была или 11-я минута или что то еще… Но ваш приятель садится за комп и опять у вас на глазах начинает вводить «11111» и его пускает! В чем секрет? В фразе «Динамический пароль 2.0» основным словом является «динамический «, но не в смысле «изменяемый», а в смысле «динамичный, танцевальный» 😉 Помните реакцию винды на неправильный ввод пароля 3 раза подряд? Она не дает ничего вводить пару минут, что бы исключить подбор пароля, а потом, через пару минут снова дает 3 попытки. Что, если контролировать время между введенными символами и использовать его как еще один параметр при входе в систему? Не буду разжевывать то, что вы и так поняли, и сразу приведу шаблон пароля нашего «продвинутого» приятеля: QQQQQ Где , говорит о том что между символами должно быть время в миллисекундах большее чем пол секунды, а между предпоследним и последним символами — больше секунды. Включаем фантазию и думаем какие еще правила можно придумать: минимальное/максимальное время ввода всего пароля, больше, меньше, погрешность в миллисекундах, динамическое время основанное на первом промежутке времени между вводом первого и второго символа пароля, и много чего еще… Сразу о преимуществах:

Теперь о недостатках:

Не забываем, всё это концепты, идеи для размышления, не надо сразу прикладывать идею к сайту «Одноклассники» и его хомячков обитателей;) В общем, интересных проектов и удачи Всем!

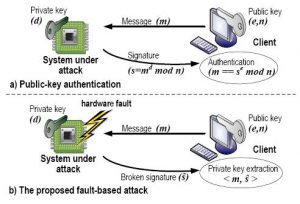

Устойчивость охранных устройств к «электронному взлому»

Сергей Топчий

Полная версия статьи с диаграммами и схемами (формат PDF, 79 кбайт)

Приобретая сигнализацию покупатель задает себе естественный вопрос – легко ли подобрать «ключ» к этому электронному замку? Для того чтобы исключить возможность выключения сигнализации нежелательными лицами применяется кодирование передатчиков. Уровень секретности кодов различных сигнализаций значительно отличается. В устаревших сигнализациях применялись коды с числом комбинаций до 512, Подбор такого кода занимает менее 1 минуты. Количество комбинаций кодов в современных сигнализациях может достигать нескольких тысяч миллиардов. Для кодирования сигнала передатчика и последующего его декодирования используются комплекты специализированных микросхем, некоторые из которых представлены в таблице ниже или универсальные микроконтроллера с соответствующим программным обеспечением. Для того чтобы оценить секретность кодировки необходимо обратить внимание на следующие особенности, указываемые в рекламной информации:

Антисканирование

Этот термин обозначает то, что злоумышленник не сможет снять сигнализацию с охраны с помощью сканера. Сканер – это относительно несложное устройство, которое последовательно воспроизводит коды в формате взламываемой сигнализации. Систему с антисканированием нельзя выключить перебором кодов брелока, так как при приеме неверного кода она, на некоторое время блокируется, увеличивая время, необходимое для сканирования. Блокировка снимается многократной передачей правильного кода. При достаточно большом числе возможных кодов перебор займет нереально много времени. Технология антисканирования применяется уже несколько лет и не является новинкой. Системы с антисканированием не защищены от перехвата кодов из эфира с помощью специальных устройств (грабберов или перехватчиков кодов). Антисканирующая пауза является необходимым атрибутом и в системах с динамическим кодом.

Динамический, прыгающий, плавающий код (jumping, hopping, floating и т.д.)

Технология плавающих кодов делает невозможным, как перехват кодов из эфира, так и их подбор. Действительный код шифруется таким образом, что при каждой передаче излучается внешне совершенно другая кодовая посылка. В приемнике действительный код восстанавливается путем математической обработки. Перехват кодов становится бессмысленным, так как невозможно предсказать какая следующая кодовая комбинация снимет сигнализацию с охраны. Простое повторение предыдущей посылки не приведет к выключению сигнализации, так как бывшие в прошлом посылки считаются недействительными. Предсказать же будущую посылку теоретически можно, только зная алгоритм шифрования кода, который держится фирмой-изготовителем в секрете и достаточное количество выборок кода для анализа. Кодовые комбинации повторяются с очень большим интервалом. Исследования модели MICROCAR 052.1 показали, что для данной модели этот период составляет более 65000 нажатий. Можно сказать что, в процессе эксплуатации, передаваемые кодовые комбинации не разу не повторяются – машина не служит 20 лет. Коды-идентификаторы брелоков автосигнализаций с плавающими кодами записываются в заводских условиях и являются уникальными не подлежащими замене в процессе эксплуатации. Технология плавающих кодов очень эффективно защищает сигнализацию от взлома с помощью электронных средств. Степень защиты от расшифровки зависит от применяемого алгоритма кодирования. Приведенные ниже рис. 1 и 2 позволяют наглядно оценить, на сколько изменяются коды передатчика при четырех последовательных нажатиях кнопки брелока у различных распространенных систем сигнализации.

Двойной динамический код

С тех пор, как код – граббер перестал быть экзотикой и доступен угонщикам, все большое значение уделяется степени секретности кодовой посылки, передаваемой с брелока. Как результат этого процесса все большее число систем выпускается с динамическим кодом. Никто не оспаривает его преимуществ. Однако и он не может считаться панацеей на все случаи. Если алгоритм изменения становится известен, (а он известен, по крайней мере, разработчику), то внедриться в систему остается делом техники. Не даром система кодировки так тщательно засекречивается и скрывается производителями сигнализаций. Для исключения и этой возможности для электронного взлома разработан так называемый D2-код, сущность которого заключается в том, что каждому брелоку, помимо разрядного номера, присвоен еще и свой индивидуальный закон изменения кода. Это индивидуальное правило записывается в декодер один раз при вводе (программировании) брелока, в эфире больше не появляется и радиоперехвату недоступно. Таким образом, даже разработчик системы, обладая всей необходимой информацией о способах кодирования и соответствующей аппаратурой, не сможет расшифровать этот код. Специалисты считают, что динамический код с индивидуальным законом изменения для каждого брелока это тот уровень секретности, когда вопрос о дальнейшем совершенствовании отпадает, по крайней мере, на ближайшие 20…30 лет.

Формирование динамического кода

Прыгающий код KEELOQ фирмы Microchip

Основные термины

Код изготовителя (Manufacturer’s Code) – 64-битовое слово, уникальное для каждого изготовителя, используется, для того чтобы произвести уникальный кодирующий ключ в каждом передатчике.

Кодирующий ключ (Encoder Key) – 64-битовый ключ, уникальный для каждого передатчика. Ключ кодирующего устройства управляет алгоритмом дешифрования и хранится в EEPROM микросхемы декодера.

Обучение – приемник в режиме обучения использует информацию, которая передана, чтобы получить передатчика, дешифровать диапазон дискриминации, и синхронизировать счетчик.

Ключ кодирующего устройства – функция кода изготовителя и серийного номера устройства и-или величина начального смещения. Кодеры и декодеры используют технологию прыгающего кода KeeLoq и алгоритм шифрования KeeLoq.

Прыгающий код – метод, при которым код, переданный с передатчика на приемник является различным, при каждом нажатии кнопки. Этот метод, вместе с длиной передачи 66 битов, фактически делает невозможным перехват или подбор кода.

Принцип работы кодера

Кодирующие устройства серии HCS имеют небольшой массив EEPROM-памяти, который должен быть загружен несколькими параметрами перед использованием.

Наиболее важный из этих величин:

- кодирующий ключ, который генерируется;

- 16-битовое число в счетчике синхронизации;

- 28-битовый серийный номер, который, как предполагается, является уникальным для каждого кодера.

Изготовитель программирует серийный номер для каждого кодера во время продукции, в то время как «Алгоритм генерирования ключа» генерирует кодирующий ключ (рис. 1а).

Исходные данные к алгоритму генерирования ключа включают в себя серийный номер кодера и 64-битного код изготовителя, который создается во время изготовления.

Обратите внимание: код изготовителя – самая важная часть секретности системы. Следовательно по отношению к этому коду должны приниматься все возможные предосторожности.

Счетчик синхронизации с 16-битным основанием служит для модификации передаваемого кода, при каждой передаче и обновляется каждый раз по нажатию кнопки.

Благодаря сложности алгоритма шифрования KEELOQ, изменение в одном бите величины счетчика синхронизации приводит к большим изменениям в передаваемом коде.

Имеется связь (рис. 3) между величинами в СППЗУ и фактическим выходным кодовым словом.

Если только кодер обнаруживает, что кнопка была нажата, он считывает состояние входных сигналов и модифицирует счетчик синхронизации.

Величина из счетчика синхронизации обрабатывается вместе с кодирующим ключом алгоритмом шифрования KEELOQ, в результате получаются 32 бита шифрованной информации.

Эти данные изменятся с каждым нажатием кнопки. Это и упоминается как прыгающая часть кодового слова.

32-битовая часть с прыгающим кодом объединена с информацией о нажатой кнопке и серийным номером, чтобы формировать кодовое слово, передаваемое на приемник.

Принцип работы декодера

Прежде, чем передатчик и приемник смогут работать вместе, приемник должен сначала обучиться и сохранять некоторую информацию из передатчика.

Эта информация включает контрольную сумму серийного номера, кодирования ключ, и текущую величину счетчика синхронизации.

Когда сообщение верного формата обнаружено, приемник сначала сравнивает серийный номер.

Если контрольная сумма серийного номера соответствует запомненному ранее передатчику, сообщение дешифруется.

Затем, приемник проверяет расшифрованную величину счетчика синхронизации сравнивая ее с тем, что сохранено в памяти. Если величина счетчика синхронизации удовлетворяет, то допустимое сообщение принимается. Рис. 4 показывает связь между некоторыми из величин, сохраняемых приемником и величинами, полученными от передатчика.

Кодеры и декодеры фирмы Holteс

Кодер HT6P26 обеспечивает передачу 4 битов данных к декодерам HT6P36.

HT6P26 имеет внутренний 16-битовый случайный счетчик синхронизации. При передаче очередного кода величина случайного счетчика изменится, и величина изменения передается декодеру.

Передаваемое кодовое слово разделено на нечетное и четное окно.

И нечетное, и четное окно включает в себя 8 пилотных битов, 1/3 стартовых биты, 24 катящихся бита, 16 битов индекса, 16 случайных битов и 4 бита данных (рис. 5).

«Катящиеся» биты и «случайные» биты генерируются различными алгоритмами шифрования (рис. 6).

Биты данных устанавливаются по состоянию выводов данных.

Синхронизация системы с динамическим кодом

Для того чтобы обеспечить невозможность вскрытия сигнализации уже переданными ранее комбинациями в системах с динамическим кодом в кодовой посылке присутствует информация о том, сколько раз нажималась кнопка брелока с момента программирования микросхемы кодера изготовителем. При запоминании брелока микросхемой декодера (процедура learning) состояния счетчиков в кодере и декодере уравниваются. Каждый раз при получении кода счетчик декодера следит за тем чтобы счетчик кодера указывал на большее или равное значение. Только тогда принятый код считается верным. Разница между счетчиком декодера и счетчиком кодера при которой код все еще считается верным различна для устройств разных изготовителей и может составлять величину от единиц до сотен.

Синхронизация декодера HT6P36

В начале использования декодера, необходимо выполнить операцию «обучения», чтобы сохранить шифрованный код-идентификатор и значение счетчика синхронизации в СППЗУ.

16-разрядный счетчик синхронизации хранится в СППЗУ. Декодер автоматический создает «окно синхронизации». Ширина «окна синхронизации» – 256. Начало – «текущее состояние счетчика», конец – «текущее состояние счетчика + 255».

Если декодер получает надлежащий катящийся код, и полученное значение счетчика синхронизации будет находиться в пределах окна синхронизации, декодер активизирует выход декодера и обновит положение «окна синхронизации».

С другой стороны, если полученный код индекса вне «окно синхронизации», система дистанционного управления не будет работать и ее придется заново синхронизировать.

Синхронизации кодера HT6P60 и HT6P50 фирмы Holtec

В режиме дистанционного управления, если rolling-код правильно получен, и полученный rolling-адрес не большие чем на 6 указателя адреса СППЗУ, кодер и декодер считаются синхронизированными.

Указатель адреса декодера модифицируется для согласования с полученным rolling-адресом. С другой стороны, если разница между полученным rolling-адресом и внутренним указателем адреса декодера больше чем 6, кодер и декодер считаются рассинхронизированными, и декодер блокируется.

Успешное распознавание кода возможно только при условии синхронизации кодера и декодера. Для этого необходимо передать декодеру два последовательных rolling-адреса, и никакие ошибки не должны быть обнаружены декодером внутри 3-секундного интервала.

То есть вход данных кодера должен быть активирован дважды последовательно в течении 3 секунд, чтобы повторно синхронизировать декодер с кодером.

Окно синхронизации прыгающего кода KeeLoq

Кодовые брелоки

Кодовый брелок сигнализации – это миниатюрный передатчик (рис. 9), работающий в диапазоне дециметровых волн (200…450 МГц). Реже встречаются модели, работающие на инфракрасных лучах, они отличаются малым радиусом действия. Рабочие частоты передатчиков постоянны и нормированы контрольными органами электросвязи стран в которые эти устройства ввозятся.

Поскольку в Украине ввоз автосигнализаций до последнего времени не контролировался ГИЭ можно сказать, что по факту здесь наиболее распространены сигнализации работающие на частотах 300 и 434 МГц.

Для передачи кода в эфир используется однотранзисторный генератор, работающий на одной из вышеуказанных частот. В современных сигнализациях, во избежание ухода частоты при изменении температуры и влажности, частота передачи стабилизируется с помощью фильтров на поверхностных акустических волнах (рис. 10). Для воспроизведения кода – идентификатора в брелоках используются специализированные микросхемы – кодеры, а также, запрограммированные соответствующим образом, микроконтроллеры.

Таблица 1

Рабочие частоты охранных систем для некоторых стран

| Страна | Частота, МГц |

|---|---|

| Франция | 224,5 |

| Италия, США, Испания, Австралия, Греция | 300,1 |

| Великобритания | 418 |

| Германия, Бенилюкс, Скандинавия | 433,92 |

Таблица 2

| Кодеры | Декодеры | Фирма-изготовитель | Характеристики |

|---|---|---|---|

| MC145026 | MC145027B, MC145028B | Motorola | Фиксированный код, 512 комбинаций |

| HT6P20 | HT6P11 | Holtec | Фиксированный код, 224 комбинаций |

| HT6P26 | HT6P36 | Holtec | Динамический код, 224 комбинаций |

| HCS300 | HCS512 | Microchip | Динамический код |

| TRC1300, TRC1315 | TRC1300, TRC1315 | Texas Instruments | Динамический код, 40-битовый идентификатор, 1 триллион комбинаций |

Таблица 3

| Тип | Кодер | Декодер | Количество комбинаций | Тип кода | Задание кода |

|---|---|---|---|---|---|

| CIFFORD IntelGuard 900 | 16-023-381D | Центральный процессор | Плавающий | на заводе | |

| Prestige APS-250 | NTK03S | NTK01A | Плавающий | на заводе | |

| Prestige APS-400 | NTK03T | Центральный процессор AXC11A | Плавающий | на заводе | |

| Prestige APS-600 | NTK03T | Центральный процессор | Плавающий | на заводе | |

| Excalibur 900jx | NTK03S | Центральный процессор | Плавающий | на заводе | |

| Excalibur 1000jx | NTK03S | Центральный процессор | Плавающий | на заводе | |

| Crime Guard 745i | NTK03S | Центральный процессор | Плавающий | на заводе | |

| Micro 052.1 | YC03/WN | YC03/N | Плавающий | на заводе | |

| COBRA | COPL311-RHH | Центральный процессор | Фиксированный | на заводе | |

| Kontroller KL360 | PT2262 | PT2272-L4 | 59049 исп. 19639 |

Фиксированный | Перемычками |

| AUDIOVOX AA-9247 | TS-556 | Центральный процессор | Фиксированный | на заводе | |

| Saca plus | AX5326S-3 | AX5227P-B | 6561 | Фиксированный | Перемычками |

| Sun-2 | AX5326S-3 | AX5227P-B | 6561 | Фиксированный | Перемычками |

| VISION | AX5326S-3 | Центральный процессор | 6561 | Фиксированный | Перемычками |

| Sunflash | HT600 | HT604L | 177147 | ||

| использ.6561 | Фиксированный | Перемычками | |||

| Polico | HT600 | HT604L | 177147 | ||

| использ.6561 | Фиксированный | Перемычками | |||

| Sun-1 | HT6207 | HT604L | 19638 | Фиксированный | Перемычками |

| GFM-500 | VD5012 | VD5013 | 256 | Фиксированный | Перемычками |

Запоминание новых брелоков

Многие сигнализации и иммобилайзеры могут помнить несколько (4…8) брелоков-передатчиков. Воспользовавшись этим свойством можно управлять одним брелоком несколькими однотипными сигнализациями, установленными на разных машинах или обеспечить нескольких человек брелоками для открывания одной машины. Все модели CLIFFORD, PRESTIGE, EXCALIBUR имеют возможность запоминания новых брелоков

Автосигнализации с брелоками-передатчиками на ИК-лучах

Для сигнализации оснащенных брелоками на ИК – лучах перехват кодов весьма затруднен из-за малого радиуса действия и направленности брелоков-передатчиков (при пользовании их приходится направлять в определенное место салона автомобиля с расстояния не более нескольких метров). Эта особенность может создавать неудобства при пользовании. Сигнализации с ИК-брелоками: BOSH Blocktronic IR-US, BOSH Blocktronic IM-US

Полезные примочки

Устройство для проверки кодовых брелоков

Это приспособление при своей очевидной простоте позволяет не только проверять и настраивать кодовые брелоки автосигнализаций, но и оценить степень секретности кода. Устройство представляет собой обычный детекторный приемник на частоты 280…450 МГц (рис. 11). Устройство желательно расположить в плоском пластмассовом корпусе. Петлю из медного одножильного проводника следует поместить в корпус так, чтобы она располагалась параллельно верхней поверхности корпуса на минимальном расстоянии от нее. Переменный конденсатор припаивается непосредственно к петле, а ручка выводится наружу. Проверяемый брелок укладывают на верхнюю поверхность устройства. При нажатии кнопки на брелоке в телефоне слышится звуковой сигнал.. Ориентируя брелок, и вращая ручку переменного конденсатора добиваются максимальной громкости сигнала. По громкости сигнала можно оценить исправность брелока и степень разряда батареи. По положению ручки конденсатора можно определить рабочую частоту брелока, если предварительно наклеить бумажную шкалу и откалибровать ее по брелокам с известной рабочей частотой, поставив соответствующие метки. Настроить брелок со смещенной частотой передатчика можно, установив ручку переменного конденсатора, в положение соответствующее требуемой частоте и вращая шлиц подстроечного конденсатора внутри брелока до достижения максимума сигнала. Известно, что в сигнализациях со сложными длинными кодами передача ведется медленнее для повышения достоверности приема, а кодовые посылки длиннее, чем в простых системах. Частота и длина посылок кодовых брелоков прекрасно прослушивается в телефон приведенного устройства. Попробуйте проверить подряд брелоки от CLIFFORD и TOPP GUNN или SACA. Посылки от брелока CLIFFORD поступают редко и имеют низкий тон, они намного длиннее посылок брелока от TOPP GUNN, которые поступают очень часто и намного выше по тону. При желании кодовые последовательности брелоков легко посмотреть на осциллографе. Для этого потребуется изменить схему устройства в соответствии с рис. 12.

Устройство для проверки и настройки пейджеров

Иногда при установке пейджера возникают проблемы связанные с недостаточным радиусом действия. Настройка антенны пейджера в очень большей степени зависит от способа ее укладки в салоне автомобиля, поэтому заводскую настройку выходного контура передатчика нельзя считать оптимальной. Настройка выходного контура методом проб и ошибок с помощью приемника пейджера утомительна и занимает много времени. Для объективной оценки уровня мощности сигнала в антенне пейджера предназначено описываемое ниже устройство, схема которого приведена на рис. 13. Устройство представляет собой диполь с резонансной частотой 300…450 МГц, что соответствует рабочей частоте большинства распространенных пейджеров.

Диполь снабжен детектором и измерительной головкой, по которой осуществляется отсчет. Выполнять диполь следует из толстой медной проволоки или трубок. Устройство позволяет быстро настроить передатчик пейджера по максимуму сигнала. С потерей чувствительности схема работает и в диапазоне 27 МГц. При работе следует включить пейджер и, поднося устройство к антенне добиться того, чтобы стрелка прибора расположилась на середине шкалы. После чего устройство следует зафиксировать и, вращая элементы настройки выходного контура передатчика добиться максимальных показаний прибора.

Чтобы купленная вами автосигнализация стала надежной защитой, необходимо правильно ее подобрать. Одним из основных параметров, влияющих на эффективность работы сигнализации, является способ кодирования сигнала. В этой статьи мы постараемся доступно объяснить, что значит динамическое кодирование сигналов и что значит диалоговый код в автосигнализация, какой вид кодирования лучше, какие у каждого есть положительные и отрицательные стороны.

Чтобы купленная вами автосигнализация стала надежной защитой, необходимо правильно ее подобрать. Одним из основных параметров, влияющих на эффективность работы сигнализации, является способ кодирования сигнала. В этой статьи мы постараемся доступно объяснить, что значит динамическое кодирование сигналов и что значит диалоговый код в автосигнализация, какой вид кодирования лучше, какие у каждого есть положительные и отрицательные стороны.

Динамическое кодирование в автосигнализациях

Противостояние разработчиков сигнализаций и угонщиков началось еще со времен создания первых автосигнализаций. С появлением новых более совершенных охранных систем совершенствовались и средства их взлома. Самые первые сигнализации имели статический код, который легко взламывался методом подбора. Ответом разработчиков стала блокировка возможности подборка кода. Следующим шагом взломщиков стало создания грабберов – устройств, которые сканировали сигнал с брелока и воспроизводили его. Таким способом они дублировали команды с брелока владельца, снимая автомобиль с защиты в нужный момент. Чтобы защитить автосигнализации от взлома граббером, начали использовать динамическое кодирование сигнала.

Противостояние разработчиков сигнализаций и угонщиков началось еще со времен создания первых автосигнализаций. С появлением новых более совершенных охранных систем совершенствовались и средства их взлома. Самые первые сигнализации имели статический код, который легко взламывался методом подбора. Ответом разработчиков стала блокировка возможности подборка кода. Следующим шагом взломщиков стало создания грабберов – устройств, которые сканировали сигнал с брелока и воспроизводили его. Таким способом они дублировали команды с брелока владельца, снимая автомобиль с защиты в нужный момент. Чтобы защитить автосигнализации от взлома граббером, начали использовать динамическое кодирование сигнала.

Принцип действия динамического кодирования

Динамический код в автосигнализациях – постоянно изменяющийся пакет данных, передаваемый с брелока на блок сигнализации через радиоканал. С каждой новой командой с брелока посылается код, который ранее не использовался. Этот код рассчитывается по определенному алгоритму, заложенному производителем. Самым распространенным и надежным алгоритмом считается Keelog.

Динамический код в автосигнализациях – постоянно изменяющийся пакет данных, передаваемый с брелока на блок сигнализации через радиоканал. С каждой новой командой с брелока посылается код, который ранее не использовался. Этот код рассчитывается по определенному алгоритму, заложенному производителем. Самым распространенным и надежным алгоритмом считается Keelog.

Сигнализация работает по следующему принципу. Когда владелец машины нажимает на кнопку брелока, генерируется сигнал. Он несет в себе информацию о количестве нажатий (это значение необходимо для синхронизации работы брелока и блока управления), серийном номере устройства и секретном коде. Перед отправлением эти данные предварительно зашифровываются. Сам алгоритм шифрования находится в свободном доступе, но чтобы расшифровать данные, необходимо знать секретный код, который закладывается в брелок и блок управления на заводе.

Существуют также оригинальные алгоритмы, разработанные производителями сигнализаций. Такое кодирования практически исключило возможность подбора кода-команды, но со временем злоумышленники обошли и эту защиту.

Что нужно знать о взломе динамического кода

В ответ на внедрения динамического кодирования в автосигнализациях, был создан динамический граббер. Принцип его действия заключается в создании помехи и перехвате сигнала. Когда автовладелец выходит с автомобиля и нажимает на кнопку брелока, создается сильная радиопомеха. Сигнал с кодом не доходит к блоку управления сигнализации, но он перехватывается и копируется граббером. Удивленный водитель нажимает повторно на кнопку, но процесс повторяется, и второй код также перехватывается. Со второго раза автомобиль ставится на защиту, но команда поступает уже с устройства вора. Когда владелец машины спокойно уходит по своим делам, угонщик посылает второй, ранее перехваченный код и снимает машину с защиты.

В ответ на внедрения динамического кодирования в автосигнализациях, был создан динамический граббер. Принцип его действия заключается в создании помехи и перехвате сигнала. Когда автовладелец выходит с автомобиля и нажимает на кнопку брелока, создается сильная радиопомеха. Сигнал с кодом не доходит к блоку управления сигнализации, но он перехватывается и копируется граббером. Удивленный водитель нажимает повторно на кнопку, но процесс повторяется, и второй код также перехватывается. Со второго раза автомобиль ставится на защиту, но команда поступает уже с устройства вора. Когда владелец машины спокойно уходит по своим делам, угонщик посылает второй, ранее перехваченный код и снимает машину с защиты.

Какую защиту используют для динамического кода

Производители автосигнализации решили проблему взлома довольно — таки просто. Они стали устанавливать на брелоках две кнопки, одна из которых ставила машину на защиту, а вторая – деактивировала защиту. Соответственно для установки и снятия защиты посылались разные коды. Поэтому сколько бы помех вор ни поставил при установке машины на защиту, он никогда не получит код, требуемый для деактивации сигнализации.

Производители автосигнализации решили проблему взлома довольно — таки просто. Они стали устанавливать на брелоках две кнопки, одна из которых ставила машину на защиту, а вторая – деактивировала защиту. Соответственно для установки и снятия защиты посылались разные коды. Поэтому сколько бы помех вор ни поставил при установке машины на защиту, он никогда не получит код, требуемый для деактивации сигнализации.

Если вы нажали на кнопку «установка на защиту», а машина не среагировала, то, возможно, вы стали целью угонщика. В этом случае не нужно бездумно нажимать на все кнопки брелока, в попытках как-то исправить ситуацию. Достаточно еще раз нажать на кнопку защиты. Если вы случайно нажмете на кнопку «снять с защиты», то вор получит необходимый ему код, которым вскоре воспользуется и украдет вашу машину.

Сигнализации с динамическим кодированием уже несколько устарели, они не обеспечивают стопроцентную защиту автомобиля от угона. На их смену пришли устройства с диалоговым кодированием. Если вы владелец недорогой машины, то вам не нужно беспокоиться, поскольку очень низка вероятность того, что на ваше имущество покусится оснащенный самым современным оборудованием вор. Чтобы обезопасить свое имущество, используйте многоуровневую защиту. Установите дополнительный иммобилайзер. Он обеспечит защиту машины, в случае взлома автосигнализации.

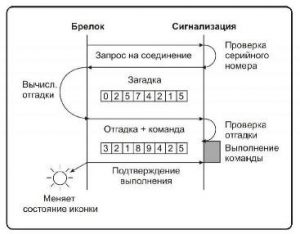

Диалоговое кодирование в астосигнализациях

После появления динамических грабберов автосигнализации, работающие на динамическом коде, стали очень уязвимыми перед злоумышленниками. Также большое количество алгоритмов кодирования были взломаны. Чтобы обеспечить защиту автомобиля от взлома такими устройствами, разработчики сигнализаций стали использовать диалоговое кодирование сигнала.

После появления динамических грабберов автосигнализации, работающие на динамическом коде, стали очень уязвимыми перед злоумышленниками. Также большое количество алгоритмов кодирования были взломаны. Чтобы обеспечить защиту автомобиля от взлома такими устройствами, разработчики сигнализаций стали использовать диалоговое кодирование сигнала.

Принцип действия диалогового кодирования

Как понятно из названия, шифрование этого типа ведется в режиме диалога межу брелоком и блоком управления автосигнализацией, расположенном в автомобиле. Когда вы нажимаете на кнопку, с брелока подается запрос на выполнения команды. Чтобы блок управления удостоверился, что команда поступила именно с брелока владельца, он посылает на брелок сигнал со случайным числом. Это число обрабатывается по определенному алгоритму и отсылается обратно на блок управления. В это время блок управления обрабатывает то самое число и сравнивает свой результат с результатом, присланным брелоком. При совпадении значений, блок управления выполняет команду.

Как понятно из названия, шифрование этого типа ведется в режиме диалога межу брелоком и блоком управления автосигнализацией, расположенном в автомобиле. Когда вы нажимаете на кнопку, с брелока подается запрос на выполнения команды. Чтобы блок управления удостоверился, что команда поступила именно с брелока владельца, он посылает на брелок сигнал со случайным числом. Это число обрабатывается по определенному алгоритму и отсылается обратно на блок управления. В это время блок управления обрабатывает то самое число и сравнивает свой результат с результатом, присланным брелоком. При совпадении значений, блок управления выполняет команду.

Алгоритм, по которому выполняются расчеты на брелоке и блоке управления, индивидуален для каждой автосигнализации и закладывается в нее на еще заводе. Давайте для понимания рассмотрим простейший алгоритм:

X∙T3 — X∙S2 + X∙U — H = Y

T, S, U и H – это числа, которые закладываются в сигнализацию на заводе.

X – случайное число, которое отправляется с блока управления на брелок для проверки.

Y – число, которое рассчитывается блоком управления и брелоком по заданному алгоритму.

Давайте рассмотрим ситуацию, когда владелец сигнализации нажал на кнопку и с брелока на БУ передался запрос на снятия машины с охраны. В ответ блок управления сгенерировал случайное число (для примера возьмем число 846) и отправил его на брелок. После этого БУ и брелок выполняют расчет числа 846 по алгоритму (для примера рассчитаем по приведенному выше простейшему алгоритму).

Для расчетов примем:

T = 29, S = 43, U = 91, H = 38.

У нас получится:

846∙24389 — 846∙1849 + 846∙91- 38 = 19145788

Число (19145788) брелок отправит блоку управления. Одновременно с этим блок управления выполнит такой же расчет. Числа совпадут, блок управления подтвердит команду брелока, и машина снимется с охраны.

Даже для расшифровки элементарного алгоритма, приведенного выше, понадобится четыре раза (в нашем случае в уравнении четыре неизвестных) перехватить пакеты данных.

Даже для расшифровки элементарного алгоритма, приведенного выше, понадобится четыре раза (в нашем случае в уравнении четыре неизвестных) перехватить пакеты данных.

Перехватить и расшифровать пакет данных диалоговой автосигнализации практически невозможно. Для кодирования сигнала используются так называемые хэш-функции – алгоритмы, которые преобразовывают строки произвольной длины. Результат такого шифрования может содержать до 32 букв и цифр.

Ниже приведены результаты шифрования чисел по самому популярному алгоритму шифрования MD5. Для примера было взято число 846 и его модификации.

MD5 (846) = 84f7e69969dea92a925508f7c1f9579a;

MD5 (841) = 02a32ad2669e6fe298e607fe7cc0e1a0;

MD5 (146) = a5e00132373a7031000fd987a3c9f87b.

Как видите, результаты кодирования чисел, отличающихся только одной цифрой, абсолютно не похожи друг на друга.

Похожие алгоритмы используются в современных диалоговых автосигнализациях. Доказано, что для обратного декодирования и получения алгоритма, современным компьютерам понадобится больше века. А без этого алгоритма будет невозможно генерировать проверочные коды для подтверждения команды. Поэтому сейчас и в ближайшем будущем взлом диалогового кода невозможен.

Сигнализации, работающие на диалоговом коде оказываются более безопасные, они не поддаются электронному взлому, но это не значит, что ваш автомобиль будет в полной безопасности. Вы можете случайно утерять брелок или его у вас украдут. Для повышения уровня защиты, необходимо использовать дополнительные средства, такие как иммобилайзер и электронно-механическая блокировка капота.

Добавить комментарий