Mikrotik cpe

Распространенность оборудования Mikrotik растет с каждым днем, все больше устройств, а значит и RoS, появляется не только в корпоративном секторе, но и у обычных, домашних пользователей.

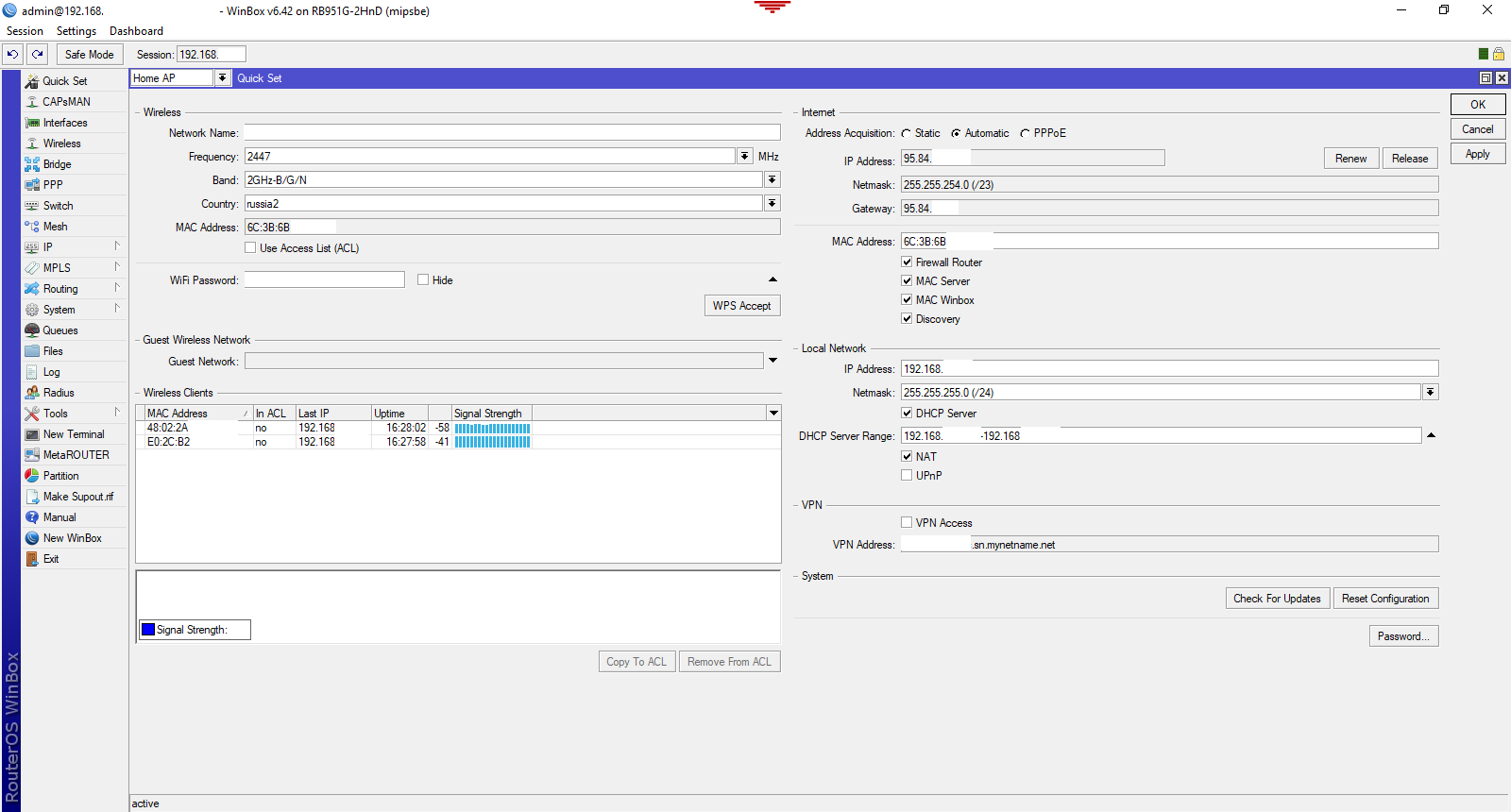

К сожалению, не смотря на вполне нормальные настройки по умолчанию, которые можно сделать через Quick Set, в интернете можно встретить множество советов очистить конфигурацию, и сделать как-то по «особому», с «нуля». В этой статье я хочу поделится своим опытом и дать рекомендации, как изменить конфигурацию из Quick Set под свои нужды, при этом сохранив достаточный уровень защищенности.

Содержание

Что такое Quick Set?

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

- CAP — Режим управляемой точки доступа, требует наличия настроенного CAPsMAN

- CPE — Режим WiFi клиента, когда интернет вам приходит по WiFi

- HomeAP — Режим домашней точки доступа, тут количество настроек уменьшено, а их названия приближены к сленгу «домашних пользователей»

- PTP Bridge AP\CPE — Режим организации беспроводного моста, одна точка настраивается в AP, остальные в CPE

- WISP AP — Почти то-же, что и HomeAP, но настроек больше, и названия более «профессиональные»

- Basic AP — Почти пустая конфигурация, подходит для развертывания автономно управляемых точек доступа (без CAPsMAN)

Дальше мы будем в основном настраивать HomeAP\WISP AP, но советы пригодятся и в других конфигурациях.

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

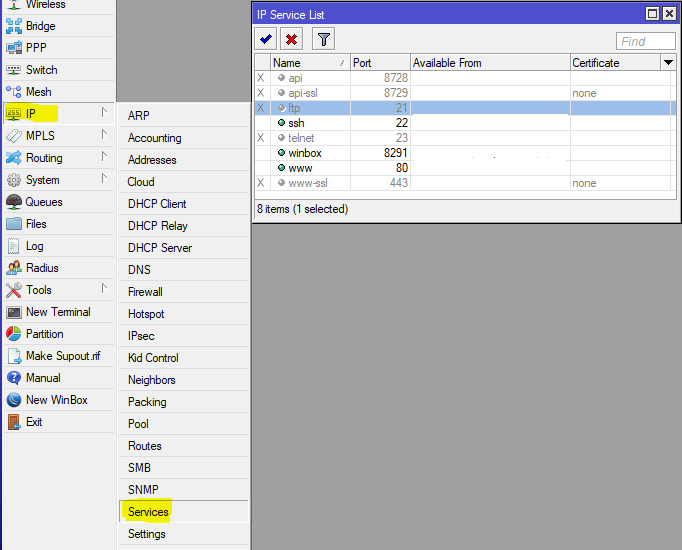

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

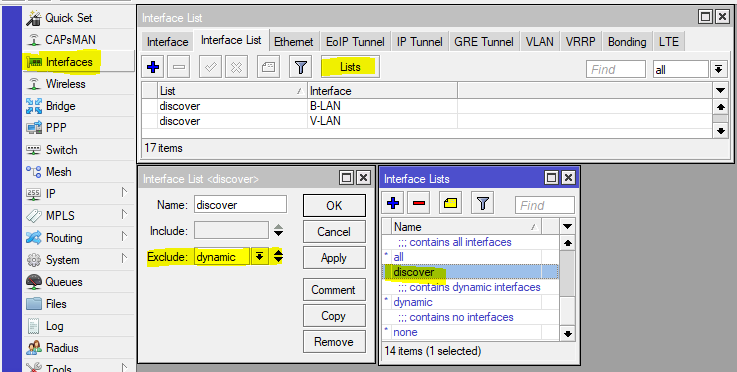

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

/interface list add exclude=dynamic name=discover

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

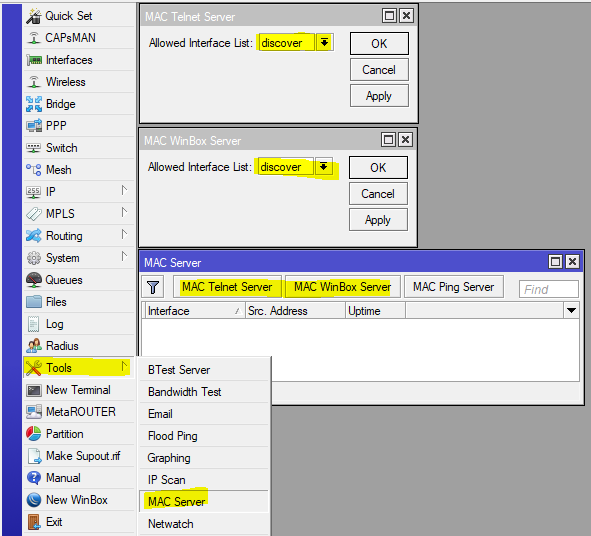

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

/ip firewall filter add action=jump chain=forward connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in-interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик от\к таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

/ip firewall address-list add address=10.0.0.0/8 list=»RFC 1918″ add address=172.16.0.0/12 list=»RFC 1918″ add address=192.168.0.0/16 list=»RFC 1918″ /ip firewall filter add action=drop chain=input comment=»Drop RFC 1918″ in-interface-list=WAN src-address-list=»RFC 1918″ add action=drop chain=forward comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN add action=drop chain=output comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

А вот набор маршутов в «черную дыру»

/ip route add comment=»RFC 1918″ distance=249 dst-address=10.0.0.0/8 type=blackhole add comment=»RFC 1918″ distance=249 dst-address=172.16.0.0/12 type=blackhole add comment=»RFC 1918″ distance=249 dst-address=192.168.0.0/16 type=blackhole

Этот набор маршрутов направит весь трафик до сетей RFC 1918 в «черную дыру», однако, если будут маршруты с меньшей метрикой, то такой трафик пойдет через эти маршруты. Полезно для гарантии того, что приватный трафик не просочится во внешнюю сеть.

За совет благодарим achekalin

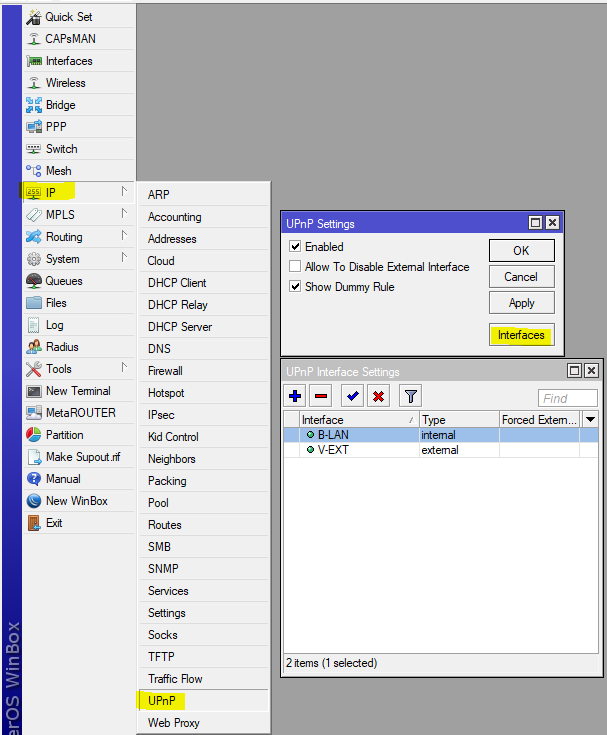

UPnP

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

IPv6 туннели

Если вы не используете IPv6 или не хотите что-бы рабочие машины с Windows поднимали IPv6 туннели без спроса, тогда заблокируйте следующий трафик:

/ip firewall filter add action=drop chain=forward comment=»Teredo TCP» dst-port=3544 protocol=tcp add action=drop chain=forward comment=»Teredo UDP» dst-port=3544 protocol=udp add action=drop chain=forward comment=6to4 protocol=ipv6

За совет опять благодарим achekalin

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть неприятный баг (я о нём сообщил, но его еще не исправили), суть в том, что после презапуска роутера, правила файрволла, которые используют эти списки, не работают для интерфейсов входящих в дочернии списки. Лечится передобавлением дочерних списков. Автоматизация простая:

В Sheduler на событие start пишем скрипт (списки интерфейсов для конфигурации с балансировкой):

/interface list set ISP1TUN include=»» set ISP include=»» set TUN include=»» :delay 2 set ISP1TUN include=ISP1,TUN1 set ISP include=ISP1 set TUN include=TUN1

WiFi

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

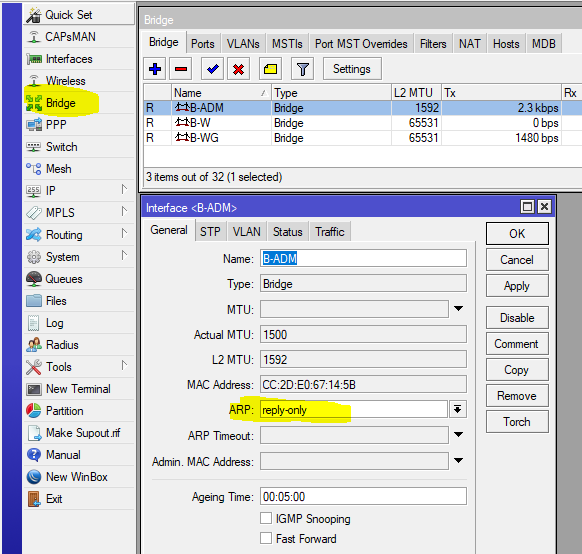

Bridge & ARP

Если у вас роутер раздает интернет и дает клиентам настройки по DHCP, имеет смысл установить настройку arp=reply-only, а в DHCP Server включить add-arp=yes

Такая настройка помешает выставить IP адрес вручную, так как роутер согласится работать только с той парой MAC-IP, которую выдавал сам.

Прочее

Для корпоративного применения рекомендую заводить списки интерфейсов и адресов, которые олицетворяют зоны доступа. Тогда, создав такие списки, вы сможете настроить правила прохождения трафика из одной зоны в другую, а так-же легко изменять состав зон. Вообще, чаще используйте списки, а не сами интерфейсы, это облегчит перенос конфигурации.

Вопрос: Как отзеркалировать трафик на коммутаторе DES-3200 и собрать дамп этого трафика? Ответ:

Схема подключения:

PC1 (10.90.90.179) и PC2 (10.90.90.80) — клиенты.

PC3 — управляющий ПК.

Задача: отзеркалировать и собрать весь трафик клиента 2.

Конфигурация:

/Настройка зеркалирования

enable mirror

config mirror port 25 add source ports 17 both

Затем на PC3 запускаем программу-анализатор трафика, например, Wireshark. Ее главное окно выглядит следующим образом (Рисунок 1):

(Рисунок 1)

Нужно выбрать интерфейс PC3, который смотрит в сторону коммутатора, и нажать Start. После этого мы увидим пакеты, идущие с PC3, а также все пакеты идущие от PC2, так как на коммутаторе уже настроено зеркалирование.

Для того, чтобы убедиться, что мы видим трафик от PC2, нужно запустить Ping PC1→PC2. В окне Wireshark мы должны увидеть Ping запросы к PC2 (это TX трафик относительно 17-го порта коммутатора) и Ping ответы от PC2 (это RX трафик относительно 17-го порта коммутатора) (Рисунок 2)

(Рисунок 2)

Далее для того, чтобы сохранить собранный дамп трафика, нужно остановить сбор трафика, затем выбрать File — Export Specified Packets… , после чего появится новое окно (Рисунок 3):

(Рисунок 3)

В этом окне нужно указать имя сохраняемого файла, выбрать каталог сохранения, и выбрать тип файла (File type) — обычно это pcapng или pcap. Затем нажимаем Save, и требуемый дамп трафика сохранен.

Я давно и основательно перешёл на Мак, но некоторые специфические программы, требующиеся мне в работе есть только под Windows. К таким относится и утилита Winbox, необходимая для настройки роутеров и точек доступа Mikrotik. Конечно, можно держать для этих целей виртуальную машину с Windows, но это скорее напоминает стрельбу из пушки по воробьям.

В идеале, хотелось иметь нативное приложение Winbox непосредственно под macOS, но разработчикам Mikrotik видимо не сказали о существовании других операционных систем кроме Windows. К сожалению, портированной программы для мака так и нет, но на гитхабе нашлось более простое решение Winbox-mac.

На самом деле это не приложение для macOS в чистом виде, под капотом у него обычный Winbox в комплекте с Wine, в котором оставлены только нужные файлы для запуска. Отсюда и немалый вес приложения в 330 MB против 2,1 MB обычной Windows версии. После установки Winbox-mac появляется в списке программ на Маке, но при первом запуске требуется добавить его в исключения безопасности.

Установка Winbox для macOS

Установка довольно простая, но с затеями (в лучших традициях старых дистрибутивов Linux) и подробно описана на странице Winbox-mac. Для начала поставим Brew. Как написано на страничке проекта, Homebrew это недостающий менеджер пакетов для macOS.

Для его установки выполним в терминале следующую команду:

/usr/bin/ruby -e «$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/install)»

Теперь можно установить сам Winbox и радоваться результату:

ВНИМАНИЕ!!! Эта настройка устарела, воспользуйтесь пожалуйста более новой настройкой. Настройка Мikrotik для работы с 4G модемом E3372 (HiLink)

Последнее время скорости через мобильных операторов стали увеличиваться, стоимость ежемесячного платежа снижаться, поэтому кроме подключения одного стационарного компьютера или ноутбука, появилась возможность подключать к беспроводному интернету целые локальные сети. Естественно многих пугает сложность настройки, и они вместо микротика выбирают другое оборудование, которое используют в качестве 3G или LTE роутера, хотя на самом деле это не так, настройка производится за несколько минут.

Для начала определимся с моделью микротика, к которому будем подключать USB сотовый модем. Его можно подключать к роутерам серий RB751, RB951G, RB750UP, RB2011 и другим, кроме всего можно подключать и к антеннам серии SXT, либо OmniTIK, в которых так же имеется порт USB.

В нашем случае возьмем плату от роутера Mikrotik RB751G-2HnD, у которого есть USB порт, встроенный беспроводной адаптер и 5 гигабитных сетевых портов для подключения компьютеров.

Модем можно использовать любой, в нашем случае это HUAWEI E3276, который поддерживает работу в сетях сотовых операторов в режимах 3G и 4G/LTE.

Подключаем 3G модем HUAWEI к плате RB751G-2HnD в USB порт. При этом размещать плату можно либо внутри помещения (естественно поместив в родной корпус), компьютеры и другие устройства сети можно подключать непосредственно в свободные сетевые порты, либо разместить его на чердаке или на крыше в корпусе уличного исполнения, тогда питание производится через первый сетевой порт через кабель с максимальной длиной до 100 метров. В таком случае не требуется разрезать кабель от БП, прикручивать его к свободным жилам витой пары, как пришлось бы при использовании роутеров типа или , которые не поддерживают питание PoE.

Кроме всего Mikrotik RB951G-2HnD имеет встроенный беспроводной адаптер, поэтому он может раздавать интернет через Wi-Fi сеть не только в доме, но и в машине или автобусе. Если подключить устройство к любому аккумулятору с напряжением от 10 и до 24 вольт (например от шуруповерта), можно использовать интернет от сотового оператора на пикнике в чистом поле или лесу, разместив приемный комплект на ближайшем высоком дереве.

Подключать и отключать модем можно на включенном устройстве, привязка осуществляется к модему, следовательно можно менять сим карту, устанавливая ее от любого оператора — МТС, Мегафон, Билайн, Теле2 и любых других, настройки оборудования изменять не потребуется.

При подключении модема появляется новый интерфейс ppp-out1, который по умолчанию отключен.

Соответственно если зайти в его свойства, нажать кнопку Info в меню справа, можно посмотреть уровень сигнала, название оператора и режим работы 3G/LTE. Если при открытии окошка в нем никакой информации нет, нужно нажать кнопку Start, после завершения просмотра данных, кнопку Stop. В зависимости от типа модема, получения информации о соединении может быть не доступно, если сам интерфейс модема включен и активен.

Соответственно что бы заработал интернет, достаточно включить интерфейс модема (нажав кнопку Enable), через некоторое время он установит соединение с оператором и появится доступ во всемирную паутину, что можно проверить, запустив пинг до любого узла.

В списке IP-адресов появляется адрес, который выдал модему сотовый оператор, соответственно в списке маршрутов появляется дефолтный маршрут в сторону оператора. Вручную ничего добавлять не нужно. То есть если взять любой, даже уже настроенный микротик, отключить основной канал и подключив USB модем, автоматически заработает доступ в интернет.

Осталось раздать интернет по кабелю, для этого заходим в меню Bridge, нажимаем на + и ничего не трогая сразу на Ok.

После чего на вкладке Ports так же нажатием на + добавляем все доступные сетевые порты ether1-ether5, и при необходимости беспроводной адаптер, однако его настройку рассматривать не будем.

Для раздачи интернета подключенным устройствам нужно установить IP-адрес на бридж, для этого в меню IP->Addresses добавляем 192.168.0.1/24 и указываем интерфейс bridge1. При необходимости можно использовать и любые другие адреса.

Что бы интернет у подключенных устройств заработал, нужно настроить НАТ. Для этого в меню IP->Firewall заходим на вкладку NAT и создаем новое правило, где указываем src.address — 192.168.0.0/24 — для этой сети микротик будет транслировать запросы во внешнюю сеть.

На вкладке Action выбираем действие — masquerade. После чего нажимаем кнопку Ok, настройка НАТа завершена.

В соответствующем разделе файрвола появляется правило НАТ.

В заключение нужно разрешить работу встроенного DNS сервера, что бы он отвечал на запросы подключенных клиентов, для этого в меню IP->DNS достаточно поставить галочку Allow Remote Requests, и при необходимости указать другие адреса серверов, вместо тех, что выдает провайдер.

Если требуется, что бы подключенные компьютеры получали IP адреса автоматически, нужно настроить DHCP сервер, в меню IP->DHCP Server нужно нажать кнопку DHCP Setup и следовать сообщениям, появляющимся на экране.

Сначала следует указать на каком интерфейсе будет работать DHCP сервер, если сетевые порты объединены в бридж, то указывать отдельные интерфейсы уже нельзя. В нашем случае выбираем bridge1.

Сеть, для которой будет работать DHCP сервер микротик определяет автоматически по настройкам IP адреса, установленным на ранее указанном интерфейсе.

Адрес шлюза так же определяется автоматически.

А вот в настройках диапазона адресов для выдачи, можно изменить стандартные значения, что бы освободить часть подсети для установки IP-адресов вручную. Например указав диапазон 192.168.0.200-192.168.0.254, можно раздавать адреса, начиная с 200, а другие адреса можно устанавливать на оборудование статически, не опасаясь, что произойдут конфликты.

Одним из последних пунктов указываем адрес DNS сервера для выдачи, можно указать свой адрес роутера — 192.168.0.1, как он сам и предлагает, можно указать адрес стороннего сервера, например 8.8.8.8, но в этом случае через канал пойдут лишние запросы, поэтому использование локального сервера на роутере выгоднее.

В заключении указываем время аренды адресов, то есть то время, на которое выдается адрес компьютеру. Стандартно стоит 3 дня, можно поставить 10 минут, по истечении этого времени происходит повторный запрос на получение адреса, при этом сетевые соединения в эти моменты не обрываются. Длинную аренду обычно используют, когда подключено всего несколько компьютеров, если же к сети постоянно подключаются и отключаются различные устройства, короткая аренда позволяет уменьшить базу выданных адресов.

По завершении в разделе DHCP сервера появилась соответствующая запись.

Проверяем как работает сеть 3G от MegaFon. Модем показывает уровень сигнала -73дБм.

Запускаем тест на прием и получаем ровно 2 мегабита в секунду на передачу — как раз ограничение по тарифу.

На прием аналогично — ограничение ровно 2 мегабита по тарифу. При этом на прием график намного ровнее.

Теперь меняем сим карту на другую, с поддержкой LTE — модем сразу переключается в другой режим — Evolved 3G (LTE). Уровень сигнала так же увеличивается до -71дБм

Снова проверяем скорость — на передачу 5.8 мегабит.

На прием 9.4 мегабита. Вполне хватит для серфинга в интернете, просмотра видео и закачек файлов.

Настроить оборудование можно либо через винбокс, либо путем вставки команд в окно New Terminal, естественно предварительно нужно сбросить начальную конфигурацию.

Вот конфиг в текстовом виде произведенных выше настроек, его достаточно скопировать (возможно подкорректировав настройки адресов), и вставить на оборудование.

/interface bridge

add name=bridge1

/ip pool

add name=dhcp_pool1 ranges=192.168.0.2-192.168.0.254

/ip dhcp-server

add address-pool=dhcp_pool1 disabled=no interface=bridge1 lease-time=10m name=dhcp1

/interface bridge port

add bridge=bridge1 interface=ether5

add bridge=bridge1 interface=ether4

add bridge=bridge1 interface=ether3

add bridge=bridge1 interface=ether2

/ip address

add address=192.168.0.1/24 interface=bridge1

/ip dhcp-server network

add address=192.168.0.0/24 dns-server=192.168.0.1 gateway=192.168.0.1

/ip dns

set allow-remote-requests=yes

/ip firewall nat

add action=masquerade chain=srcnat src-address=192.168.0.0/24

Добавить комментарий