Браузер анонимный

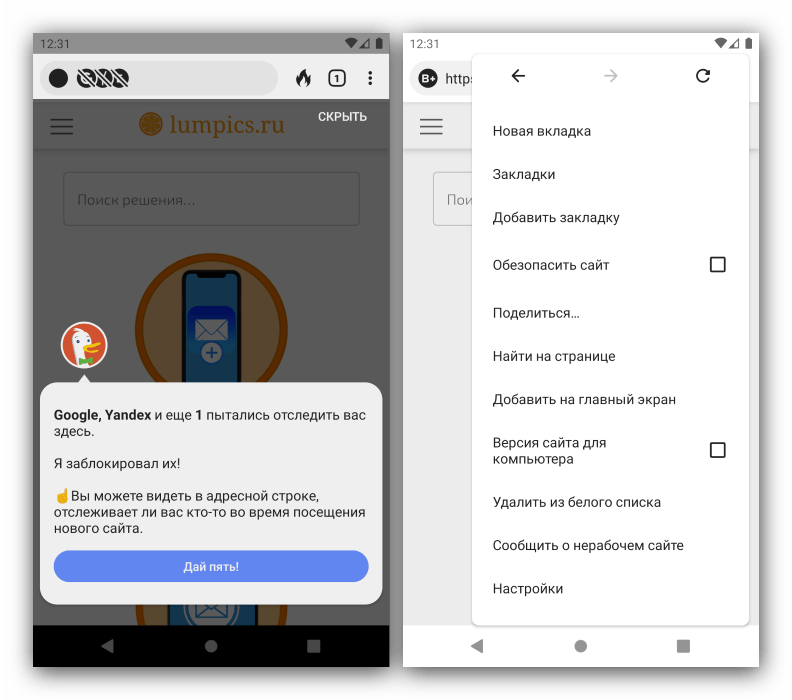

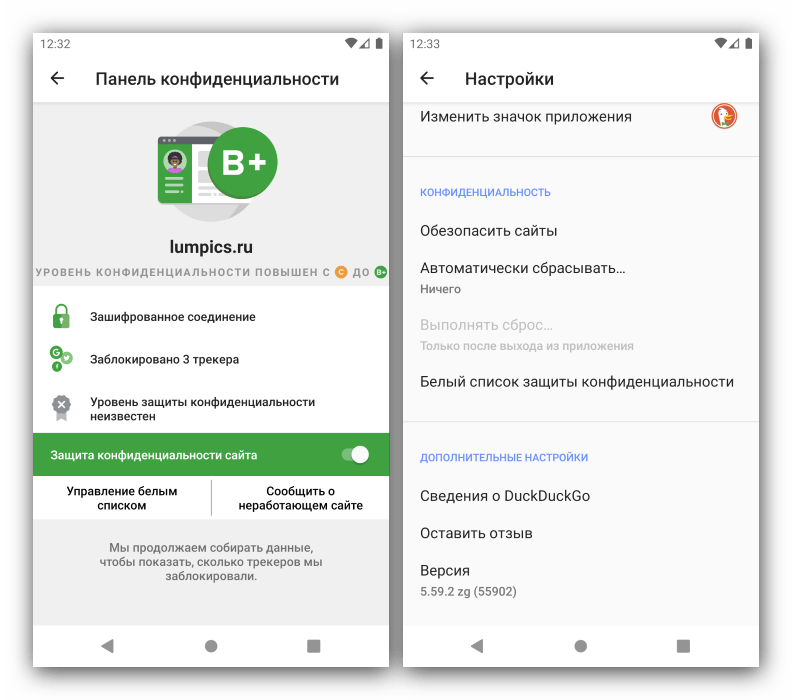

Несколько лет назад появился поисковик DuckDuckGo, который позиционирует себя как не следящий за пользователем. Создатели этого сервиса выпустили и одноимённый браузер для телефонов. Созданное на базе Chromium приложение интерфейсом напоминает всеми любимый Chrome. Разработчикам удалось найти компромисс между функциональностью и удобством – рассматриваемое решение представляет собой полноценный веб-обозреватель без каких-либо ограничений.

Собственно возможности конфиденциальности представлены просмотром рейтинга безопасности сайта, белым списком, а также функцией быстрого сброса данных одним тапом. Из дополнительных фишек отметим кастомизацию в виде переключения между светлой и тёмной темами, а также изменения значка. Единственный недостаток – повышенное потребление ресурсов оперативной памяти, отчего на старых или бюджетных устройствах ДакДакГо может тормозить.

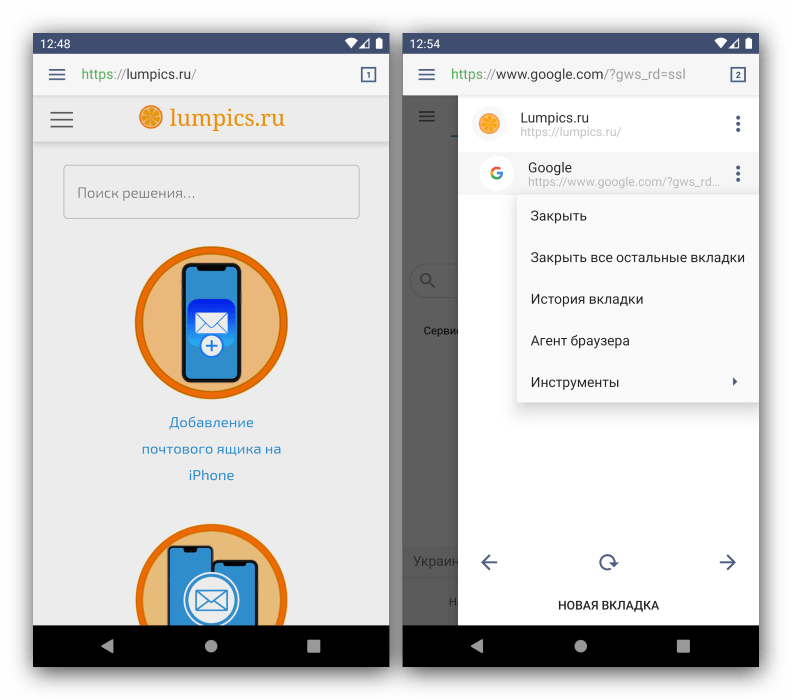

Это приложение также пригодится пользователям, которые хотят получить решение «всё в одном». Как и софт от DuckDuckGo, InBrowser создан с прицелом на безопасность, причём по богатству опций и тонкости настройки переплюнет почти все представленные здесь программы – он прячет не только идентификатор пользователя аналитики Google и Яндекс, но также эффективно скрывает и IP-адрес. Посредством программы Orbot в этом софте реализована и поддержка сетей TOR.

Не забыли разработчики и об удобстве использования своего продукта – интерфейс поначалу кажется архаичным, но после некоторого привыкания становится логичным и понятным. Любителей подгонять внешний вид программ под себя огорчим – никаких опций кастомизации в ИнБраузер не предусмотрено. Других откровенных недостатков в данном средстве не обнаружено, разве что перевод на русский местами кажется не очень понятным.

Содержание

- TOR Browser

- Посещать собственный сайт в анонимном режиме

- Заходить в аккаунты социальных сетей и думать, что вы анонимны

- Никогда не заходите в аккаунты, которыми вы пользовались без Tor

- Не авторизуйтесь в онлайн-банкинге или платёжных системах, если не осознаёте риски

- Не чередуйте Tor и Open Wi-Fi

- Избегайте сценариев «Tor через Tor»

- Не отправляйте конфиденциальные данные без оконечного шифрования

- Не раскрывайте в онлайне идентифицирующие данные

- Используйте мосты, если сеть Tor кажется опасной или подозрительной в вашем районе

- Не работайте долго под одной и той же цифровой личностью

- Не используйте несколько цифровых личностей одновременно

- Не оставайтесь залогиненным в Twitter, Facebook, Google и др. дольше, чем необходимо

- Не смешивайте режимы анонимности

- Не изменяйте настройки, если последствия неизвестны

- Не используйте чистый веб и Tor одновременно

- Не подключайтесь к серверу анонимно и неанонимно одновременно

- Не путайте анонимность и псевдонимность

- Не распространяйте первым свою ссылку

- Не открывайте случайные файлы и ссылки

- Не используйте верификацию по (мобильному) телефону

- Аргументация

- Примечания

- Отключение программы Яндекс Protect

- Если вы отключили Protect в браузере

- Гарантия безопасности

- Где скачать Яндекс Браузер?

- Устанавливаем Яндекс Браузер на Android

- Как включить и отключить?

- Что такое Protect

- Как включить Protect в браузере

- Как отключить активную защиту Protect

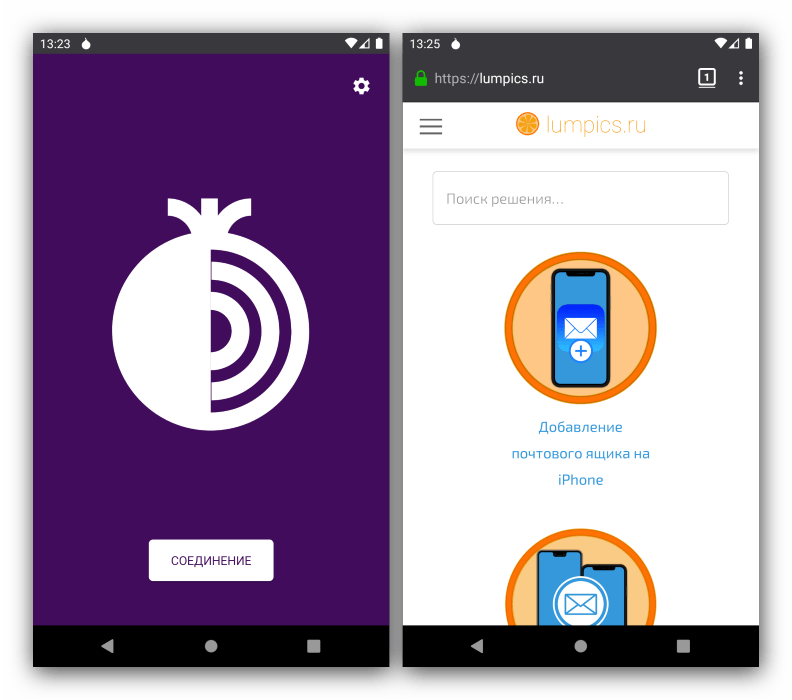

TOR Browser

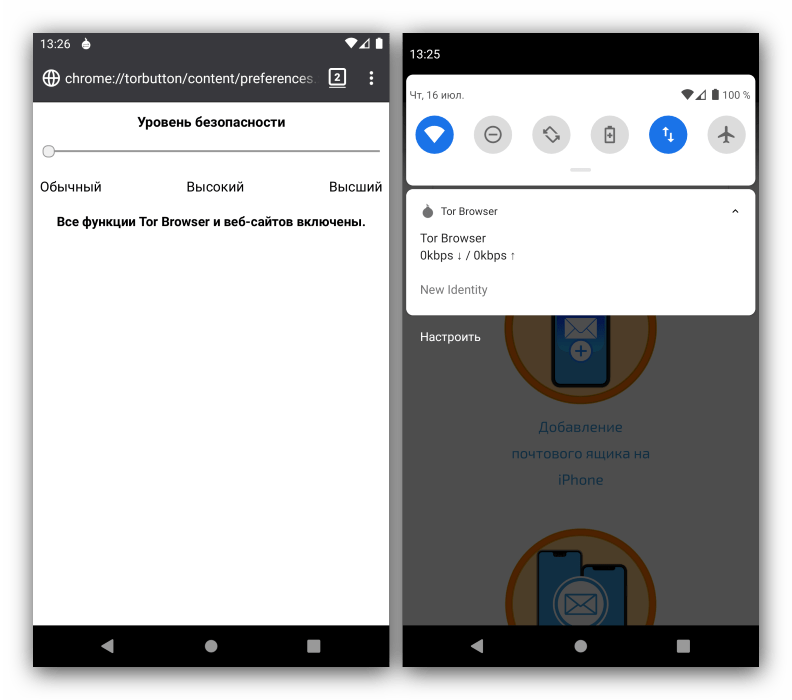

Разумеется, существует версия официального клиента TOR и для Android. Как и в случае с настольным вариантом, никаких дополнительных плагинов устанавливать не требуется: при запуске программа соединяется с «луковичной» сетью и в дальнейшем она используется для доступа к тем или иным сайтам. TOR Browser также создан на базе мобильной Firefox, поэтому в целом внешне напоминает именно это приложение. Из-за особенностей работы ТОР все отслеживающие трекеры и прочие средства идентификации в интернете получают ложные данные о пользователе.

Также можно быстро переключиться на другую цепочку серверов с помощью уведомления в шторке. Непосредственно поведение браузера получится тонко настроить через его параметры, выбрав один из трёх уровней безопасности. Кроме того, присутствуют встроенные дополнения HTTPS Everywhere и NoScript, которые ещё больше повышают уровень конфиденциальности. Единственный минус данного клиента – на слабых устройствах производительность оставляет желать лучшего.

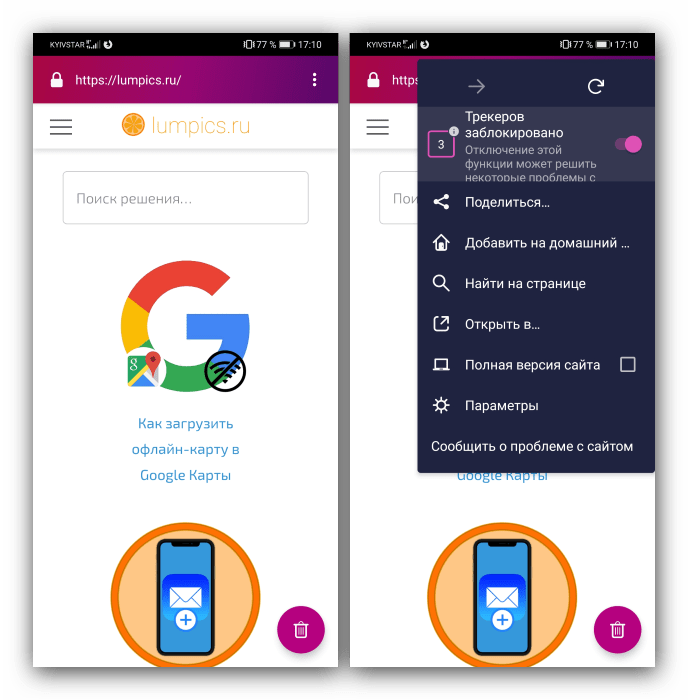

Небольшой браузер, созданный Mozilla Foundation как полностью анонимная замена полноценному решению. Это приложение отличается минимализмом в интерфейсе, но не в своей непосредственной задаче – в него встроены алгоритмы вычисления и блокировки следящих и рекламных трекеров. Количество таковых и их типы получится просмотреть, выбрав соответствующую опцию в параметрах.

После завершения сессии всю информацию о ней можно удалить одним тапом с помощью уведомления, что является единственной дополнительной возможностью, но, с другой стороны, малая функциональность делает интерфейс простым и понятным. Фаерфокс Фокус нельзя назвать полноценным решением для постоянного использования, что разработчик тоже предусмотрел – из этого браузера ту или иную страницу можно открыть в любом другом.

Активные пользователи настольных Chrome и Firefox наверняка знают о дополнении Ghostery, предназначенном для повышения конфиденциальности пребывания в интернете. Создатели этого аддона не так давно выпустили отдельный мобильный браузер с такими же возможностями, среди которых блокировка следящих элементов, рекламных идентификаторов и собственно рекламы.

Если потребуется, блокирование некоторых позиций можно отключить, равно как и просмотреть страницу в другом обозревателе. Приложение, как и несколько упомянутых в сегодняшней подборке выше, создано на базе мобильного Фаерфокс, поэтому внешний вид, дополнительные возможности, плюсы и минусы Гостери полностью соответствуют данной программе.

Мы рады, что смогли помочь Вам в решении проблемы.

Добавьте сайт Lumpics.ru в закладки и мы еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Orbot

Прокси в комплекте с Tor

Orbot — это свободная программа для прокси-соединений, она позволяет другим приложениям более безопасно использовать интернет-соединение. Orbot использует Tor для шифрования интернет-трафика, который затем скрывается в ходе пересылки через несколько компьютеров в разных частях планеты. Tor является свободным программным приложением, а также открытой сетью, помогающей защититься от слежки в сетях, угрожающей личной свободе и частной жизни, конфиденциальным бизнес-деятельности и контактам, а также государственной программе безопасности, известной как анализ трафика.

Orbot — единственное приложение, которое создает действительно конфиденциальное соединение. Как сообщает издание New York Times, «когда соединение поступает из сети Tor, невозможно узнать, от кого или откуда оно активировано.» Tor получил награду Pioneer Award от Фонд Электронных Рубежей (EFF, Electronic Frontier Foundation) 2012 года.

ОТВЕРГАЙТЕ ЗАМЕНИТЕЛИ: Orbot это самый безопасный способ использовать интернет на Андроиде. Точка. Orbot несколько раз перенаправляет ваш зашифрованный трафик через компьютеры по всему миру вместо непосредственного соединения, как происходит в сетях VPN или в прокси-соединениях. Этот процесс немного более долгий, но наиболее устойчивая конфиденциальность и защита профиля пользователя искупают ожидание.

Конфиденциальный веб-серфинг: Используйте вместе с Orweb, самым анонимизорованном способе доступа к любым веб-сайтам, даже если обычно они блокированы, находятся под наблюдением или в скрытой сети. Получите Orweb: https://goo.gl/s3mLa

КОНФИДЕНЦИОНАЛЬНОЕ ОБЩЕНИЕ: Используйте Gibberbot совместно с Orbot для конфиденциального общения с кем бы то ни было, когда угодно, бесплатно. Получите Gibberbot: https://goo.gl/O3FfS

КОНФИДЕНЦИОНАЛЬНОСТЬ В ПРИЛОЖЕНИЯХ: Любое установленное приложение может использовать Tor, если имеет в функционале прокси-соединения, настройками можно найти здесь: https://goo.gl/2OA1y Используйте Orbot вместе с Twitter или воспользуйтесь конфиденциальным поиском в сети с помощью DuckDuckGo: https://goo.gl/lgh1p

ПРАВО НА ЧАСТНУЮ ЖИЗНЬ ДЛЯ КАЖДОГО: Tor может помочь вам конфиденциально изучать конкурента, миновать блокировку Facebook в школе или обойти брандмауэр, чтобы смотреть спортивные передачи на рабочем месте.

КОНФИДЕНЦИАЛЬНОСТЬ ЭТО ПРОСТО: ознакомьтесь с нашим интерактивным пошаговым руководством: https://guardianproject.info/howto/browsefreely

ОН ОФИЦИАЛЕН: это официальная версия Tor для Android.

***Экспертный режим рута***

УНИВЕРСАЛЬНЫЙ РЕЖИМ: можно настроить Orbot для прозрачного пропускания всего трафика через Tor. Также Вы можете выбрать конкретные приложения, трафик которых нужно пропускать через Tor.

***Нам нравится ответная реакция***

О НАС: Проект Guardian представляет собой группу разработчиков, создающих безопасные мобильные приложения с открытым исходным кодом для лучшего будущего.

НАШ САЙТ: https://GuardianProject.info

В TWITTER: https://twitter.com/guardianproject

ОТКРЫТЫЙ ИСХОДНЫЙ КОД: Orbot свободное программное обеспечение. Взгляните на исходный код или просоединитесь к сообществу, чтобы улучшить его: https://gitweb.torproject.org/orbot.git

О TOR: https://TorProject.org

СООБЩИТЕ НАМ: мы упустили Вашу любимую опцию? Нашли досадную ошибку? Мы рады Вас слышать! Отправьте нам письмо: root@guardianproject.info

Если Orbot ещё не перевели на Ваш язык, мы с радостью примем Вас в нашу команду переводчиков: https://goo.gl/6hni4

Посещать собственный сайт в анонимном режиме

«Интересно, как выглядит мой сайт, когда я анонимный?»

Лучше избегать посещения персональных сайтов, к которым прикреплены реальные имена или псевдонимы, особенно если к ним когда-либо подключались не через Tor / с реальным IP-адресом. Вероятно, очень немногие люди посещают ваш личный сайт через Tor. Это значит, что пользователь может быть единственным уникальным клиентом Tor, который сделает это.

Такое поведение ведёт к утечке анонимности, поскольку после посещения веб-сайта вся схема Tor становится «грязной». Если сайт малопопулярен и не получает много трафика, то выходные узлы Tor могут быть почти уверены, что посетитель этого сайта — владелец сайта. С этого момента разумно предположить, что последующие соединения с этого выходного узла Tor тоже идут с компьютера этого пользователя.

Заходить в аккаунты социальных сетей и думать, что вы анонимны

Не заходите в личный аккаунт Facebook или другой социальной сети через Tor. Даже если вместо реального имени используется псевдоним, аккаунт вероятно связан с друзьями, которые знают вас. В результате, социальная сеть может выдвинуть разумное предположение, кем на самом деле является пользователь.

Ни одна система анонимности не идеальна. Софт для онлайновой анонимности может скрывать IP-адреса и местоположение, но Facebook и таким же корпорациям не нужна эта информация. Социальные сети уже знают пользователя, его друзей, содержимое «приватных» сообщений между ними и так далее. Эти данные хранятся как минимум на серверах социальной сети, и никакое программное обеспечение не способно удалить их. Их могут удалить только сами платформы социальных сетей или хакерские группы.

Пользователи, которые заходят в свои аккаунты Facebook и другие аккаунты, получают только защиту местоположения, но не анонимность.

Это не очень хорошо понимают некоторые пользователи социальных сетей:

Майк, буду ли я полностью анонимен, если зайду в свой аккаунт Facebook? Я использую Firefox 3.6 с Tor и NoScript на машине Windows 7. Спасибо.

Никогда не заходите в аккаунты, которыми вы пользовались без Tor

Всегда предполагайте, что при каждом визите журнал сервера сохраняет следующее:

- Клиентские IP-адрес/местоположение.

- Дату и время запроса.

- Конкретные адреса запрошенных страниц.

- Код HTTP.

- Количество байт, переданных пользователю.

- Агент браузера у пользователя.

- Ссылающийся сайт (реферрер).

Также предполагайте, что интернет-провайдер (ISP) запишет как минимум время в онлайне и IP-адрес/местоположение клиента. Провайдер может также записать IP-адреса/местоположение посещённых сайтов, сколько трафика (данных) передано и что конкретно было передано и получено. До тех пор, пока трафик не зашифрован, ISP сможет видеть, какие конкретно действия осуществлялись, полученную и отправленную информацию.

Следующие таблицы дают упрощённое представление, как эти логи могут выглядеть для администраторов.

Таблица: Журнал ISP

| Имя | Время | IP/место | Трафик |

|---|---|---|---|

| John Doe | 16:00 — 17:00 | 1.1.1.1 | 500 МБ |

Таблица: Расширенный журнал ISP

Таблица: Журнал веб-сайта

| Имя | Время | IP/место | Трафик | Контент |

|---|---|---|---|---|

| — | 16:00 — 16:10 | 1.1.1.1 | 1 МБ | Поисковый запрос 1, запрос 2… |

Понятно, что однотипное журналирование веб-сайтами и интернет-провайдером позволяет легко определить действия пользователя.

Аккаунт компрометируется и привязывается к пользователю даже в случае однократной авторизации через соединение, не защищённое Tor, с реального IP-адреса. Единичные ошибки часто фатальны и ведут к раскрытию многих «анонимных» пользователей.

Не авторизуйтесь в онлайн-банкинге или платёжных системах, если не осознаёте риски

Не рекомендуется авторизация в онлайн-банке, PayPal, eBay и других важных финансовых аккаунтах, зарегистрированных на имя пользователя. В финансовых системах любое использование Tor угрожает замораживанием аккаунта из-за «подозрительной активности», которая регистрируется системой предотвращения фрода. Причина в том, что хакеры иногда используют Tor для совершения мошеннических действий.

Использование Tor с онлайн-банкингом и финансовыми аккаунтами не является анонимным по причинам, приведённым выше. Это псевдонимность, которая обеспечивает только скрытие IP-адреса, или уловка для доступа к сайту, заблокированному провайдером. Разница между анонимностью и псевдонимностью описана в соответствующей главе.

Если пользователя заблокировали, во многих случаях можно связаться со службой поддержки, чтобы разблокировать аккаунт. Некоторые сервисы даже допускают ослабление правил определения фрода для пользовательских аккаунтов.

Разработчик Whonix Патрик Шлейзер не против использования Tor для обхода блокировки сайта или скрытия IP-адреса. Но пользователь должен понимать, что банковский или другой платёжный аккаунт может быть (временно) заморожен. Кроме того, возможны другие исходы (постоянная блокировка сервиса, удаление аккаунта и т. д.), как сказано в предупреждениях на этой странице и в документации Whonix. Если пользователи осведомлены о рисках и чувствуют уместным использовать Tor в конкретных личных обстоятельствах, конечно же, они могут игнорировать этот совет.

Не чередуйте Tor и Open Wi-Fi

Некоторые пользователи ошибочно думают, что открытый Wi-Fi — более быстрая и безопасная «альтернатива Tor», поскольку IP-адрес нельзя привязать к реальному имени.

Ниже объясним причины, почему лучше использовать открытый Wi-Fi и Tor, но не открытый Wi-Fi или Tor.

Примерное местонахождение любого IP-адреса можно вычислить до города, района или даже улицы. Даже если пользователь далеко от своего дома, открытый Wi-Fi всё равно выдаёт город и примерное местоположение, поскольку большинство людей не путешествуют по континентам.

Личность владельца с открытым Wi-Fi и настройки маршрутизатора — тоже неизвестные переменные. Там может вестись журнал MAC-адресов пользователей с соответствующей активностью этих пользователей в Интернете, которая открыта для владельца маршрутизатора.

Хотя журналирование необязательно нарушает анонимность пользователя, она сужает круг подозреваемых со всего глобального населения Земли или континента, или страны — до конкретного района. Этот эффект сильно ухудшает анонимность. Пользователям следует всегда оставлять у себя максимально возможное количество информации.

Избегайте сценариев «Tor через Tor»

Примечание: это проблема конкретно сервиса Whonix.

Когда используется прозрачный прокси (такой как Whonix), то можно запустить сессии Tor одновременно на стороне клиента и на прозрачном прокси, что создаёт сценарий «Tor через Tor».

Такое происходит при установке Tor внутри Whonix-Workstation или при использовании Tor Browser, который не сконфигурирован для использования SocksPort вместо TransPort. Подробнее об этом написано в статье Tor Browser.

Эти действия рождают неопределённость и потенциально небезопасны. В теории, трафик идёт через шесть узлов луковичной маршрутизации вместо трёх. Но нет гарантии, что три дополнительные узла отличаются от первых трёх; это могут быть те же самые узлы, возможно, в обратном или смешанном порядке. По мнению специалистов Tor Project, это небезопасно:

Мы не поощряем использование более длинных путей, чем стандартные — это увеличивает нагрузку на сеть без (насколько мы можем судить) повышения безопасности. Помните, что самый эффективный способ атаки на Tor — атаковать выходные точки и игнорировать середину пути. Кроме того, использование маршрута длиннее, чем три узла, может вредить анонимности. Во-первых, это упрощает атаки типа «отказ в обслуживании». Во-вторых, подобные действия можно воспринимать как идентификатор пользователя, если только немногие так будут делать («О, смотри, опять тот парень, который изменил длину маршрута»).

Пользователи могут вручную указывать точку входа или выхода в сети Tor, , но с точки зрения безопасности лучше всего оставить выбор маршрута на выбор Tor. Переустановление точки входа или выхода Tor может ухудшить анонимность способами, которые не слишком хорошо понятны. Поэтому конфигурации «Tor через Tor» настоятельно не рекомендуются.

Лицензия главы «Избегайте сценариев «Tor через Tor”»:

Не отправляйте конфиденциальные данные без оконечного шифрования

Как уже объяснялось на странице «Предупреждение», выходные узлы Tor могут прослушивать коммуникации и осуществлять атаки посредника (MiTM), даже при использовании HTTPS. Использование оконечного шифрования — единственный способ отправить конфиденциальные данные получателю, избежав риска перехвата и раскрытия враждебным третьим лицам.

Не раскрывайте в онлайне идентифицирующие данные

Деанонимизация возможна не только с соединениями и IP-адресами, но также социальными способами. Вот некоторые рекомендации защиты от деанонимизации от Anonymous:

- Не включайте в ники персональную информацию или личные интересы.

- Не обсуждайте персональную информацию, такую как место жительства, возраст, семейный статус и т. д. Со временем глупые беседы вроде обсуждения погоды могут привести к точному вычислению местоположения пользователя.

- Не упоминайте пол, татуировки, пирсинг, физические способности или недостатки.

- Не упоминайте профессию, хобби или участие в активистских группах.

- Не используйте специальные символы на клавиатуре, которые существуют только в вашем языке.

- Не публикуйте информацию в обычном Интернете (Clearnet), будучи анонимным.

- Не используйте Twitter, Facebook и другие социальные сети. Вас легко будет связать с профилем.

- Не публикуйте ссылки на изображения Facebook. В имени файла содержится ваш персональный ID.

- Не заходите на один сайт в одно и то же время дня или ночи. Пытайтесь варьировать время сеансов.

- Помните, что IRC, другие чаты, форумы, почтовые списки рассылки — это публичные места.

- Не обсуждайте ничего личного вообще, даже при защищённом и анонимном подключении к группе незнакомцев. Получатели в группе представляют собой потенциальный риск («известные неизвестные») и их могут заставить работать против пользователя. Нужен всего один информатор, чтобы развалить группу.

- Герои существуют только в комиксах — и на них активно охотятся. Есть только молодые или мёртвые герои.

Если необходимо раскрыть какие-то идентификационные данные, то расценивайте их как конфиденциальную информацию, описанную в предыдущем разделе.

Лицензия: Из документации JonDonym (разрешение).

Используйте мосты, если сеть Tor кажется опасной или подозрительной в вашем районе

Эта рекомендация идёт с важным предостережением, поскольку мосты не являются идеальным решением:

Мосты — важные инструменты и во многих случаях хорошо работают, но они не являются абсолютной защитой против достижений технического прогресса, которые противник может использовать для идентификации пользователей Tor.

Не работайте долго под одной и той же цифровой личностью

Чем дольше используется один и тот же псевдоним, тем выше вероятность ошибки, которая выдаст личность пользователя. Как только это произошло, противник может изучить историю и всю активность под этим псевдонимом. Предусмотрительно будет регулярно создавать новые цифровые личности и прекращать использовать старые.

Не используйте несколько цифровых личностей одновременно

Использование псевдонимов в зависимости от контекста со временем становится всё сложнее и чревато ошибками. Различные цифровые личности легко связать, если они используются одновременно, поскольку Tor может повторно использовать цепочки в той же сессии сёрфинга или может произойти потенциальная утечка информации с Whonix-Workstation. Whonix не может магически отделить различные цифровые личности в зависимости от контекста.

Также см. пункт ниже.

Не оставайтесь залогиненным в Twitter, Facebook, Google и др. дольше, чем необходимо

Сведите время авторизации в Twitter, Facebook, Google и других сервисах с аккаунтами (вроде веб-форумов) до абсолютно необходимого минимума. Немедленно выходите из аккаунта, как только прочитали, опубликовали информацию или выполнили другие необходимые задачи. После выхода из аккаунта безопасным будет закрыть Tor Browser, изменить цепочку Tor с помощью Tor Controller, подождать 10 секунд до смены цепочки — и затем перезапустить Tor Browser. Для лучшей безопасности следуйте рекомендациям по использованию нескольких виртуальных машин и/или нескольких Whonix-Workstation.

Такое поведение необходимо, потому что на многих веб-сайтах размещается одна или больше кнопок интеграции, такие как кнопка Like от Facebook или «Tweet This» от Twitter. В реальности, из 200 000 самых популярных сайтов по рейтингу Alexa социальные виджеты Facebook и Twitter установлены на 47% и 24%, соответственно. Сторонние веб-сервисы Google установлены примерно на 97% сайтов, в основном, это аналитика Google, реклама и сервисы CDN (googleapis.com). Если пользователь сохраняет авторизацию в сервисе, то эти кнопки говорят владельцу сервиса о посещении сайта.

Нельзя недооценивать угрозу приватности от сторонних сервисов:

Каждый раз, когда браузер пользователя обращается к стороннему сервису, то этот сторонний сервер получает возможность доставки следящих скриптов и осуществляет привязку изначального сайта с носителем сторонних куков и отпечатка браузера. Такое отслеживание онлайнового поведения позволяет пополнять профили пользователей, включая конфиденциальную информацию, такую как политические взгляды пользователя и его медицинская история.

Пользователям также следует прочитать главу выше.

Не смешивайте режимы анонимности

Не смешивайте режимы анонимности! Они излагаются ниже.

Режим 1: анонимный пользователь; любой получатель

- Сценарий: Анонимная публикация сообщений на доске объявлений, в списке рассылки, в комментариях, на форуме и т. д.

- Сценарий: информаторы, активисты, блоггеры и тому подобные пользователи.

- Пользователь анонимен.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 2: пользователь знает получателя; оба используют Tor

- Сценарий: Отправитель и получатель знают друг друга и оба используют Tor.

- Никакая третья сторона не знает о факте коммуникации и не получает её содержания.

- Пользователь не анонимен.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 3: пользователь не анонимен и использует Tor; любой получатель

- Сценарий: Вход под настоящим именем в любой сервис вроде веб-почты, Twitter, Facebook и другие.

- Пользователь очевидно не анонимен. Как только настоящее имя используется для входа в аккаунт, веб-сайт знает личность пользователя. Tor не может обеспечить анонимность в таких обстоятельствах.

- Настоящий IP-адрес / местонахождение пользователя скрыты.

- Скрытие местонахождения: местонахождение пользователя остаётся секретным.

Режим 4: пользователь не анонимен; любой получатель

- Сценарий: Обычный сёрфинг без Tor.

- Пользователь не анонимен.

- Настоящий IP-адрес / местонахождение пользователя раскрываются.

- Местонахождение пользователя раскрывается.

Заключение

Не лучший вариант смешивать режимы 1 и 2. Например, если человек использует IM-менеджер или почтовый аккаунт в режиме 1, то неразумно использовать тот же аккаунт в режиме 2. Причина в том, что пользователь смешивает абсолютную анонимность (режим 1) с выборочной анонимностью (режим 2; поскольку получатель знает пользователя).

Также не лучший вариант смешивать два или более режимов в одной сессии Tor, потому что они могут использовать один и тот же выходной узел, что ведёт к соотнесению личностей.

Также есть вероятность, что комбинации разных режимов будут опасными и могут привести к утечке персональной информации или физического местонахождения пользователя.

Лицензия

Лицензия для раздела «Не смешивайте режимы анонимности»:

Не изменяйте настройки, если последствия неизвестны

Обычно безопасно изменить настройки интерфейса для приложений, которые не подключаются к Интернету. Например, галочки «Не показывать больше ежедневные советы» или «Скрыть эту панель меню» не повлияют на анонимность.

Перед изменением любых настроек, которые вызывают интерес, сначала сверьтесь с документацией Whonix. Если изменение внесено в документацию и не рекомендовано, то старайтесь придерживаться настроек по умолчанию. Если изменение не внесено в документацию, то осторожно изучите предложенное действие перед тем, как осуществить его.

Изменение настроек для приложений, которые подключаются к интернету (даже настроек интерфейса) должно быть тщательно изучено. Например, удаление панели меню в Tor Browser для увеличения области просмотра страницы не рекомендуется. Это изменяет обнаружаемый размер экрана, что ухудшает отпечаток пользователя.

Изменение сетевых настроек можно допускать с огромной осторожностью, и только если последствия точно известны. Например, пользователям следует избегать любых советов, которые относятся к «настройке Firefox». Если настройки считаются неоптимальными, то изменения должны быть предложены в релиз и применятся для всех пользователей Tor Browser в следующей версии.

Не используйте чистый веб и Tor одновременно

Используя одновременно не-Tor браузер и Tor Browser, вы рискуете однажды их перепутать и деанонимизировать себя.

При одновременном использовании чистого веба и Tor также возникают риски одновременных соединений к серверу по анонимным и неанонимным каналам. Это не рекомендуется по причинам, изложенным в следующем разделе. Пользователь никогда не может чувствовать себя безопасно, посещая одну и ту же страницу одновременно по анонимным и неанонимным каналам, потому что он видит только URL, но не то, сколько ресурсов запрашивается в фоне. Много разных сайтов размещаются в одном облаке. Сервисы вроде Google Analytics представлены на большинстве сайтов и поэтому видят много анонимных и неанонимных соединений.

Если этот совет игнорируется, то у пользователя должно быть по меньшей мере два разных десктопа, чтобы предотвратить путаницу между браузерами.

Не подключайтесь к серверу анонимно и неанонимно одновременно

Сильно не рекомендуется создавать соединения Tor и не-Tor одновременно к одному удалённому серверу. В случае разрыва связи с Интернетом (а это со временем произойдёт) все соединения прервутся одновременно. После такого события противник легко определит, какой публичный IP-адрес/местоположение принадлежат какому IP-адресу/соединению Tor, что потенциально напрямую идентифицирует пользователя.

Такой сценарий также даёт возможность провести другой вид атаки со стороны веб-сервера. Скорость Tor и не-Tor соединений может быть увеличена или уменьшена, чтобы проверить наличие корреляции. Так, если оба соединения ускоряются или замедляются в унисон, то можно установить взаимосвязь между сессиями Tor и не-Tor.

Лицензия для раздела «Не подключайтесь к серверу анонимно и неанонимно одновременно»:

Не путайте анонимность и псевдонимность

В этом разделе объясняется разница между анонимностью и псевдонимностью. Определение терминов всегда представляет сложность, потому что требуется консенсус большинства.

Анонимным соединением считается соединение с сервером назначения, когда этот сервер не имеет возможности ни установить происхождение (IP-адрес/местонахождение) этого соединения, ни присвоить ему идентификатор .

Псевдонимным соединением считается соединение с сервером назначения, когда этот сервер не имеет возможности установить происхождение (IP-адрес/местонахождение) этого соединения, но может присвоить ему идентификатор .

В идеальном мире можно достичь совершенной анонимности, используя сеть Tor, браузер Tor Browser, компьютерное оборудование, физическую безопасность, операционную систему и так далее. Например, в такой утопии пользователь может зайти на новостной сайт, и ни новостной сайт, ни интернет-провайдер сайта не будут иметь понятия, заходил ли этот пользователь раньше.

С другой стороны, неидеальный сценарий возможен, если программное обеспечение используется неправильно, например, при использовании стандартного браузера Firefox в сети Tor вместо безопасного Tor Browser. Несчастный пользователь Firefox по-прежнему защитит своё первоначальное соединение (IP-адрес/местонахождение) от обнаружения, но можно использовать идентификаторы (вроде кукисов), чтобы превратить соединение в псевдонимное. Например, сервер назначения может сделать запись в журнале, что «пользователь с id 111222333444 смотрел Видео A во Время B в Дату C и Видео D во Время E в Дату F». Эту информацию можно использовать для профилирования, которая со временем будет становится всё более исчерпывающей. Степень анонимности постепенно сокращается, а в худшем случае это может привести к деанонимизации.

Как только пользователь зашёл в аккаунт на веб-сайте под своим именем пользователя, например, в веб-почту или на форум, то соединение по определению больше не является анонимным, а становится псевдонимным. Происхождение соединения (IP-адрес/местонахождение) всё ещё скрыто, но соединению можно присвоить идентификатор ; в данном случае, это имя аккаунта. Идентификаторы используются для журналирования разных вещей: время, когда пользователь что-то написал, дата и время входа и выхода, что именно пользователь написал и кому, используемый IP-адрес (бесполезен, если это выходной узел Tor), сохранённый отпечаток браузера и так далее.

У Максима Каммерера, разработчика Liberté Linux , имеются в корне отличные идеи об анонимности и псевдонимности, которые нельзя утаивать от читателя:

Я не видел убедительных аргументов в пользу анонимности по сравнению с псевдонимностью. Расширение степени анонимности — то, что разработчики Tor делают для публикации новых научных статей и обоснования финансирования. Большинству пользователей нужна только псевдонимность, при которой скрыто местонахождение. Наличие уникального браузера не раскрывает магическим образом местонахождение пользователя, если этот пользователь на использует этот браузер для не-псевдонимных сессий. Наличие хорошего заголовка браузера также немного значит для анонимности, потому что есть много других способов раскрыть больше информации о клиенте (например, через различия в выполнении Javascript).

Не распространяйте первым свою ссылку

Не поддавайтесь искушению быть одним из первых, кто рекламирует ваш анонимный проект! Например, нецелесообразно распространять ссылки, если пользователь:

- Создал анонимный блог или скрытый сервис.

- Имеет твиттер-аккаунт с большим количеством фоловеров.

- Поддерживает большую новостную страницу в чистом вебе или нечто подобное.

Чем сильнее личности отделены друг от друга, тем лучше. Конечно, в определённый момент пользователь может или даже должен быть «в курсе» нового проекта, но этот момент нужно выбирать с чрезвычайной осторожностью.

Не открывайте случайные файлы и ссылки

Если пользователю прислали файл любого типа или ссылку на файл (или на случайный URL/ресурс) по электронной почте или другим способом, требуется осторожность независимо от формата файла. Отправитель, почтовый ящик, аккаунт или ключ могут быть скомпрометированы, а файл или ссылка могли быть специальным образом подготовлены для заражения системы пользователя при открытии в стандартном приложении.

Безопаснее не открывать файл стандартным инструментом, который предполагается использовать создателем файла. Например, PDF нельзя открывать программой просмотра PDF, или если файл доступен публично, можно использовать бесплатный онлайновый сервис просмотра PDF. Для большей безопасности есть вариант дезинфицировать PDF в Qubes-Whonix или открыть файл или ссылку в DisposableVM, так что он не сможет скомпрометировать платформу пользователя.

Не используйте верификацию по (мобильному) телефону

Веб-сайты вроде Google, Facebook и другие попросят (мобильный) телефонный номер, как только вы попытаетесь войти через Tor. Если только пользователь не исключительно умён или имеет альтернативу, эту информацию нельзя предоставлять.

Любые телефонные номера будут внесены в журнал. SIM-карта скорее всего зарегистрирована на имя пользователя. Даже если это не так, получение SMS выдаёт местоположение. Пользователи могут попробовать анонимно купить SIM-карту далеко от своего обычного домашнего адреса, но всё равно остаётся риск: сам телефон. Каждый раз при регистрации в сотовой сети провайдер сохраняет серийный номер SIM-карты и серийный номер телефона. Если SIM-карта куплена анонимно, а телефон нет, то анонимности не будет, потому что два серийных номера свяжут вместе.

Если пользователь действительно хочет пройти верификацию по номеру мобильного телефона, то рекомендуется уехать далеко от дома, найти свежий телефон с новой SIM-картой. После верификации телефон следует выключить, и немедленно после этого телефон и SIM-карту нужно полностью уничтожить. Это делается путём сжигания или другими изобретательными (надёжными) способами уничтожения.

Пользователи могут попробовать найти онлайновый сервис, который получит персональное SMS от их имени. Это сработает и обеспечит анонимность. Проблема в том, что в Google и Facebook такой метод вряд ли сработает, потому что они активно вносят в чёрные списки такие номера верификации. Другой вариант — найти кого-либо, кто получит SMS вместо вас, но это лишь перенесёт риски на другого человека.

Аргументация

Читатель может пропустить этот раздел.

Данная статья рискует констатировать очевидные вещи. Но следует задать вопрос: «Очевидные для кого?» Всё вышесказанное может быть просто здравым смыслом для разработчиков, хакеров, гиков и других людей с технологическими навыками.

Но указанные группы людей склонны терять контакт с нетехническими пользователями. Иногда полезно почитать руководства по юзабилити или отклики от людей, которые никогда не появляются в списках рассылки или на форумах.

Например:

- To Toggle, or not to Toggle: The End of Torbutton:

Майк, я полностью анонимен, если захожу в свой аккаунт Facebook? Я использую Firefox 3.6 через Tor c NoScript на машине Windows 7. Спасибо. - Отзывы тех, кто впервые используют Tails/Tor

- «Устранение точек препятствования при установке и использовании анонимных систем: оценка юзабилити набора Tor»

- «Северная Корея: в сети самой секретной нации в мире»:

Чтобы убедиться, что частоты мобильного телефона на отслеживаются, я наполняю раковину водой и накрываю голову крышкой кастрюли во время телефонного разговора, сказал один из собеседников, 28-летний мужчина, который сбежал из страны в ноябре 2010 года.

Примечания

1. https://lists.torproject.org/pipermail/tor-dev/2012-April/003472.html

2. Tor Browser должен устанавливать для запроса имя пользователя SOCKS на основании реферрера

3. Первые вряд ли когда-нибудь удалят данные, поскольку профилирование является основным методом монетизации пользователей с «бесплатными» аккаунтами. Профилирование используется для целевой рекламы и для наращивания большой базы данных пользователей, которую можно продать третьей стороне ради прибыли.

4. To Toggle, or not to Toggle: The End of Torbutton

5. https://en.wikipedia.org/wiki/Server_log

6. https://en.wikipedia.org/wiki/Deep_packet_inspection

7. https://www.torproject.org/docs/faq.html.en#ChoosePathLength

8. https://www.torproject.org/docs/faq.html.en#ChooseEntryExit

9. 9.0 9.1 9.2 Это изначально опубликовали adrelanos (proper) в TorifyHOWTO (w). Adrelanos не защищает копирайт, так что текст можно повторно использовать здесь. Он опубликован под той же лицензией, что и страница DoNot.

10. bridges#If_Tor_Use_is_Dangerous_or_Deemed_Suspicious_in_your_Location

11. В частности, Facebook хранит записи обо всех, кто просматривает страницы с кнопкой Like от Facebook.

13. 15 крупнейших сторонних сервисов: doubleclick.net, google.com, googlesyndication.com, googleapis.com, gstatic.com, admob.com, googleanalytics.com, googleusercontent.com, flurry.com, adobe.com, chartboost.com, unity3d.com, facebook.com, amazonaws.com and tapjoyads.com.

15. Например, в Twitter твиты, Follow и встроенные твиты используются для записи истории посещённых страниц браузера. Если посетить страницу, где есть что-нибудь из перечисленного, браузер делает запрос к серверам Twitter, содержащий заголовок посещённой страницы. Уникальный кукис позволяет Twitter выстроить историю посещённых страниц, даже для тех, кто не является пользователем Twitter (например, если Tor Browser не используется).

16. Например, продвинутые противники полагаются на сторонние следящие куки для деанонимизации пользователей Tor и выявления мишеней для взлома.

17. Поскольку они известны получателю.

18. Но эту информацию легко установить по записям интернет-провайдера, который связывает интернет-аккаунты с зарегистрированным именем и адресом. Как вариант, эта информация утекает через реальный (clearnet) IP-адрес, который изначально использовали для регистрации в сервисе, поскольку регистрация через Tor обычно блокируется.

19. 19.0 19.1 19.2 Например, идентификатором может быть (флеш) кукис с уникальным номером.

20. К сожалению, защита от фингерпринтинга пока неидеальна в любом браузере, и до сих пор есть незакрытые баги. См. tbb-linkability и tbb-fingerprinting.

21. http://dee.su/liberte

22. Цитата (w)

23. Для примера: PDF, документ Word, растровые изображения, аудио- и видеофайлы и т. д.

«Сайт может угрожать безопасности вашего компьютера» — при попытке зайти на сайте выдает вам встроенная в Яндекс.Браузер технология активной защиты Protect. При попытке зайти на сайте, браузер проверяет его по своей базе вредоносных сайтов и, если находит совпадение, доступ к нему блокируется, а пользователю показывается предупреждение.

Защищает эта технология не только от доступа к вредоносным сайтам, но и от скачивания зараженных файлов, подключение к общедоступным сетям, а также пароли. Вся проблема в том, что игнорировать выдаваемое сообщение (конечно же я не рекомендую это делать) можно однократно, т.е. при следующей попытке зайти на сайт предупреждение и красный экран появятся снова.

Теперь давайте рассмотрим как отключить Protect в Яндекс Браузере. В правом верхнем углу щелкаем по иконке в виде трех полос и выбираем пункт «Настройки».

Пролистываем страницу в самый низ и нажимаем на кнопку «Показать дополнительные настройки». Далее переходим к блоку настроек «Защита личных данных» и убираем галочку с пункт «Включить защиту от вредоносных сайтов и программ».

Вот и все, защита будет отключена.

В этом уроке я покажу где меняется стартовая страница Гугл Хром.

Из этого урока вы узнаете как установить обычные и живые обои для Оперы . Еще их называют анимированные обои для Опера.

В этом уроке я расскажу вам как и где можно узнать версию вашего браузера Google Chrome (Гугл Хром).

Рассказывать что такое фишинг, фишинговые сайты и ссылки я не буду, так как уже

Главной особенностью обновленной версии Яндекса является технология Яндекс Протект, которая еще до перехода на сайт блокирует механизмы, способные навредить вашему компьютеру. Данная программа гарантирует высокий уровень защиты личных данных, а также безопасное использование публичных сетей. Часто Яндекс Протект блокирует и нужную вам информацию, принимая ее за вредоносный источник. Возникает вопрос, а как отключить блокировку? В этой статье мы подробно рассмотрим, как отменить действие защиты Протект в Яндексе.

Отключение программы Яндекс Protect

Чтобы отключить защиту в обновленной версии Яндекс-браузера, проделываем такие операции:

- Заходим в Яндекс-браузер: находим значок на рабочем столе, клацаем дважды левой кнопкой мыши

- В правом верхнем углу находим три горизонтальных полоски – внутренние настройки браузера – нажимаем на них.

- В меню выбираем «Настройки».

- Во весь экран развернется меню внутренних настроек. Выбираем еще раз вкладку «Настройки».

- Прокручиваем вниз, ищем опцию «Показать дополнительные настройки», нажимаем на нее.

- В графе «Личные данные» ищем «Включить защиту от вредоносных сайтов и программ», снимаем флажок напротив этой опции – защита Протект Яндекс отключена.

Если вы отключили Protect в браузере

Основной целью Яндекс Протект является предотвращение всевозможных угроз вашему компьютеру, а не устранение последствий. Технология защиты Яндекс Протект в сети интернет состоит из таких частей:

- Обязательное сканирование загружаемых данных

- Защита в публичных местах (кафе, рестораны, торговые центры, аэропорты и прочее). В местах пользования открытым интернет-соединением очень легко перехватить ваши личные данные. Включенный Яндекс Протект не даст это сделать.

- Усиленная защита ваших паролей: Яндекс Протект предупреждает пользователей, если они вводят данные на потенциально опасных ресурсах.

- Блокировка подозрительных интернет-страниц: система Протект имеет свою базу вредоносных ссылок, которая обновляется раз в сутки. Если вы хотите совершить переход по одной из таких ссылок, Яндекс заблокирует действие и предупредит вас об опасности.

Защита Яндекс Протект загружается вместе с обновлением браузера. Если вы пользователь данного сервиса, система защиты Яндекс Протект скорее всего уже применяется на вашем браузере.

Обновленный Яндекс браузер часто принимает проверенный сайт за ненадежный, блокируя доступ к нему. Именно по этой причине многие пользователи интересуются, как отключить защиту Протект во время просмотра страниц. Мы подробно рассмотрели, как отключить систему Протект в Яндекс браузере.

Интернет уже давно стал частью повседневной жизни, и практически все явления окружающего мира в нём так или иначе присутствуют. В том числе не самые приятные. Мошенники тоже используют сеть: крадут чужие пароли и денежные средства, выманивают у пользователей личные данные, рассылают спам с чужих адресов и аккаунтов.

Браузер — основная программа для связи с интернетом. В таких условиях ему недостаточно быть удобным, быстрым и надёжным. Одним из важнейших требований становится безопасность. Браузер должен предотвращать угрозы заранее, ещё до того, как данным или устройству нанесён ущерб. Для этого в Яндекс.Браузере используется технология активной защиты Protect, объединяющая несколько защитных механизмов.

Защита от кражи паролей

Всё важное в интернете защищено паролями. Они открывают доступ к переписке, аккаунтам в соцсетях, файлам в облачном хранилище, денежным средствам на банковском счёте и так далее. Естественно, злоумышленники разными способами стараются выудить у людей их пароли — в том числе и с помощью «фишинговых» сайтов. Жертва получает письмо якобы от службы поддержки какого-нибудь популярного сайта и по ссылке переходит на страницу, которая выглядит точь-в-точь как этот сайт. Часто письмо пугает блокировкой аккаунта или заморозкой средств на счёте — от волнения пользователь теряет бдительность и вводит свой пароль, который попадает владельцу сайта-клона.

Яндекс.Браузер предостерегает пользователей, когда они начинают вводить пароль на подозрительных страницах. У Браузера есть список важных сайтов, пароли от которых нужно защищать: почтовые сервисы, социальные сети, сайты банков и платёжных систем. В него попадают и сервисы, пароли от которых пользователь сохранил сам. Также в браузере хранятся

Хеш — это своего рода отпечаток, уникальный для любого сочетания символов. Он представляет собой строку фиксированной длины из латинских букв и цифр. Хеш получают в ходе криптографического преобразования пароля. Фактически оно работает в одну сторону — отпечаток получается мгновенно, а восстановить из него исходный набор символов практически невозможно: для этого потребуются десятилетия непрерывной работы самого мощного компьютера.

Паролей для этих сайтов. Как только пользователь устанавливает курсор мыши в поле для ввода пароля на любом сайте, которого нет в списке, активируется система защиты. Когда пароль набран до конца, Яндекс.Браузер вычисляет его хеш и временно блокирует отправку данных в сеть. Если полученный хеш совпадает с одним из отпечатков, хранящихся в браузере — то есть пользователь вводит пароль от важного сайта на другой странице — показывается предупреждение:

Если пользователь знаком с этим ресурсом и доверяет ему, то уже введённый пароль передаётся на сайт и происходит авторизация. При отказе от входа заполненное поле очищается, поэтому пароль не могут перехватить. Сайты, которые Яндекс уличил в использовании фишинга, заносятся в специальную базу. Если попытаться открыть такую страницу в Яндекс.Браузере, он посоветует не переходить на неё.

Защита в общественной сети Wi-Fi

Публичные сети Wi-Fi — например, бесплатный интернет в ресторанах, торговых центрах, аэропортах и других общественных местах — часто полностью открыты и не требуют пароля для подключения или защищены крайне ненадёжным

WEP (Wired Equivalent Privacy) — один из первых алгоритмов для защиты беспроводных сетей, разработанный в 1997 году. Технология давно устарела и сегодня вскрывается в считанные минуты даже с мобильного устройства, поэтому её наличие равносильно отсутствию какой-либо защиты. Несмотря на это, WEP-шифрование по-прежнему используется достаточно широко.

Подключаясь к такому Wi-Fi, человек пользуется одной сетью вместе со всеми окружающими. Незнакомец за соседним столиком в кафе может запустить на своём компьютере, планшете или даже телефоне специальную программу-сниффер — она перехватывает все данные, которые передают другие участники сети. Или он может использовать своё устройство в режиме точки доступа, развернув сеть с распространённым названием — например, FREE_WiFi_Guest. Все, кто раньше пользовался настоящей сетью с таким именем, даже в другом месте, подключатся к поддельному Wi-Fi автоматически, просто оказавшись в радиусе его действия. Данные ничего не подозревающих людей будут проходить через устройство злоумышленника.

Сегодня большинство крупных сайтов (Яндекс, Google, Mail.Ru, Facebook, ВКонтакте) используют защищённый протокол с шифрованием, который исключает подобное вмешательство. Но очень многие ресурсы в интернете по-прежнему используют стандартный HTTP-протокол без какой-либо защиты. Авторизуясь на таких сайтах через публичный Wi-Fi, пользователь фактически отправляет свой логин и пароль в открытом виде, и перехватить их не составляет никакого труда. С ними злоумышленники нередко могут проникнуть и в основной почтовый ящик жертвы, на который зарегистрированы все важные аккаунты, ведь многие люди ради удобства используют одинаковые пароли на разных сайтах.

В Яндекс.Браузере для компьютера и мобильных устройств есть защитная функция под названием «Безопасный Wi-Fi». В ней применяется та же технология, что и в режиме

В Яндекс.Браузере служит для ускорения загрузки сайтов и видео в медленном интернете. В этом режиме видеопоток или содержимое страницы сначала сжимаются на серверах Яндекса, а только затем передаются в браузер. Так пользователю приходится загружать меньший объём данных.

При активации «Безопасного Wi-Fi» трафик со всех сайтов, где используется обычный HTTP, проходит через сервер Яндекса, только никак не обрабатывается и не сжимается. Фактически сервер выступает в роли шлюза — Яндекс.Браузер подключается к нему по защищённому HTTPS-протоколу, и обмен информацией между устройством пользователя и сайтом происходит через это надёжно зашифрованное подключение.

Данные с тех сайтов, которые поддерживают HTTPS, передаются напрямую — они уже зашифрованы, поэтому дополнительный шлюз для их безопасной передачи не требуется. Режим «Безопасный Wi-Fi» включается автоматически, как только пользователь оказывается в беспроводной сети без пароля или со слабым шифрованием.

Блокировка опасных и мошеннических сайтов

Яндекс ежедневно десятки миллионов страниц на наличие вредоносного кода. Опасность могут представлять не только сайты, специально созданные для распространения вирусов: время от времени злоумышленникам удаётся взламывать чужие сайты — даже очень популярные и высокорейтинговые — и распространять через них вредоносные программы. Кроме того, Яндекс умеет определять страницы, связанные с смс-мошенничеством. Для этого разработаны специальные алгоритмы, информация о которых не раскрывается — чтобы мошенники не могли придумать способ их обойти.

Любой скачанный в интернете файл может содержать в себе вредоносный код. Поэтому технология Protect включает в себя проверку всех загружаемых файлов. Антивирус работает в облаке на серверах Яндекса и проводит анализ по множеству критериев.

Проверка файла начинается ещё в процессе загрузки. Яндекс.Браузер выделяет некоторые его характеристики и отправляет их для проверки в антивирусное облако. В большинстве случаев этих сведений достаточно, чтобы определить наличие вредоносного содержимого. Сам файл в Яндекс не передаётся, поэтому проверка проходит максимально быстро.

Если файл опасен, Яндекс.Браузер показывает предупреждение. Одновременно меняется расширение файла, чтобы обезвредить его на то время, пока пользователь решает его дальнейшую судьбу. Аналогичным образом действуют обычные антивирусные программы, помещая обнаруженные на компьютере заражённые файлы в «карантин».

Каким должным быть современный браузер? Быстрота и безопасность – вот основные требования. Разработчики Яндекс Браузера это понимают, поэтому обозреватель, в недавних обновлениях,дополнили уникальной технологией активной защиты Protect.

Гарантия безопасности

Вредоносное ПО можно «подцепить» на многих сайтах. Особенно это касается случаев, когда устройство подключено к общественной незащищенной сети. Даже в частной сети угроза поймать вирус не теряет своей актуальности. В связи с этим создатели браузеров активно разрабатывают новые инструменты для предотвращения угроз.

Технология Protect может похвастаться несколькими защитными механизмами, которые уберегут:

- От кражи паролей и другой конфиденциальной информации.

- Опасных Wi-Fi соединений.

- Вирусов, находящихся в загружаемых файлах.

- Запуска заражённых и фишинговых страниц.

Для проверки используют облачные антивирусные технологии.

Где скачать Яндекс Браузер?

Скачать Яндекс можно бесплатно на официальном ресурсе по ссылке: https://browser.yandex.ru/get/protect/5.

1.Нажимаем на кнопку «Скачать», а затем открываем скачанный файл.

2.Соглашаемся с условиями и при желании оставляем галочку рядом с надписью «Сделать браузером по умолчанию». Это означает, что при открытии ссылок будет запускаться именно Яндекс Браузер. Нажимаем на «Начать пользоваться».

3.После завершения установки вы уже можете пользоваться всеми возможностями обозревателя.

Устанавливаем Яндекс Браузер на Android

В случае мобильной ОС Андроид есть два варианта загрузки: из официального сайта и через магазин приложений Google Play Market. Последний предполагает переход по ссылке: https://play.google.com/store/apps/details?id=com.yandex.browser. Вы также можете зайти в приложение магазина на своём смартфоне и в поиске вбить название обозревателя. Нажимаем на зелёную кнопку «Установить». Вам нужно только подтвердить установку. Далее, программа сама поставит программу.

Как включить и отключить?

В каких случаях можно отключить защиту в браузере? Благодаря этой возможности пользователь защищен от перехода на опасные сайты, поэтому логично, что выключается опция только в частных случаях, когда пользователь уверен в том, что безопасность ресурса, из которого он скачивает файл или который просто хочет посетить, находится на высоком уровне.

Рассмотрим, как отключить Protect в Яндекс Браузере. Раньше защиту можно было выключить через специальный пункт в Настройках:

1.Кликаем по пункту «Настройки» в меню обозревателя.

2.Доходим до кнопки «Показать дополнительные настройки», которая находится в самом конце страницы.

3. Нам нужен раздел «Личные данные». Находим в нём пятый пункт «Включить защиту от вредоносных сайтов и программ». Убираем с него галочку.

4.Перезапускаем программу. Теперь защита отключена.

Теперь для защиты выделена отдельная вкладка под тем же названием Protect.

2.Убрать галочку слева от «Включить защиту от вредоносных сайтов и программ». Перезапускаем браузер.

Что говорят отзывы? Рядовые пользователи рады такой дополнительной возможности. Особенно когда дело касается платежных операций. Некоторые же специалисты, однако, сомневаются в эффективности данного метода защиты. В любом случае не стоит прибегать к отключению этой функции.

Если технология Яндекс Браузер Протект мешает вам закачать безопасный файл, уберите отметку в настройках, чтобы отменить действие защиты. Затем крайне рекомендуется поставить её обратно.

Компания продолжает утверждать, что технология Protect призвана предоставлять своевременную защиту систем ПК от вирусов. Лучше предотвратить, чем потом устранять последствия, а последние могут быть серьёзными. Создатели Яндекс Браузера не планируют останавливаться на достигнутом. В будущем ожидается дополнение этой технологии новыми механизмами.

Современный интернет таит в себе множество опасностей. Проводя время исключительно в социальных сетях, вы можете стать жертвой мошенников и потерять доступы к своему аккаунту или загрузить файл, зараженный вирусом.

Для обеспечения безопасности пользователей, Яндекс Браузер внедрил технологию Protect. Эта встроенная функция, содержит целый комплекс мер, повышающих защиту пользователей.

Что такое Protect

Технология активной защиты Protect – это набор защитных механизмов в Яндекс Браузере, предотвращающих угрозы, с которыми пользователь сталкивается ежедневно в глобальной сети.

Протект распознает и предотвращает следующие виды угроз:

- Смс мошенничество;

- Посещение фишинговых сайтов;

- Перехват паролей и данных банковских карт в незащищенных Wi-Fi сетях;

- Скачивание потенциально опасных файлов.

Распознавание большинства угроз, происходит благодаря данным, собранным в течении долгого времени, поисковой машиной Яндекса. Поисковый бот сканирует сотни тысяч страниц ежедневно, выделяя среди них потенциально опасные. Впоследствии, подобные интернет ресурсы попадают в базу сомнительных сайтов, помечаются в выдаче поисковика и к ним блокируется доступ в Яндекс Браузере.

Важно понимать – Protect не может заменить полноценное антивирусное ПО. Высокий уровень защиты достигается только при совместном использовании и , в частности.

Защита от перехвата паролей и данных банковских карт, строится на базе популярных ресурсов, собранных компанией. При оплате картой, браузер анализирует и сравнивает отображаемую страницу с её копией в базе, если возникают сомнения в подлинности ресурса – выдается предупреждение пользователю.

Как включить Protect в браузере

Возможно вы ранее отключили эту функцию или её компоненты, а теперь хотите обратно включить.

1. Откройте настройки обозревателя, найдите раздел «Личные данные» и включите пункт, отмеченный на рисунке.

2. Перейдите в раздел «Безопасность».

3. Проставьте галочки на всех пунктах в списке.

Можете проверить включен ли Protect сейчас, не перезагружая браузер.

Как отключить активную защиту Protect

Яндекс Protect – инструмент, включающий в себя защиту по нескольким направлениям. Вы можете отключить, как несколько его компонентов, так и защиту полностью.

Определившись, что именно вам мешает комфортно проводить время в интернете, следуйте инструкции.

1. Откройте Яндекс Браузер и зайдите в настройки.

2. Перейдите на вкладку «Безопасность».

3. Отключите компоненты защиты, которые вам не нужны.

4. Если Protect по-прежнему блокирует сайты, на которые вы заходите, нажмите на кнопку «Игнорировать это предупреждение» и вы продолжайте просмотр страницы.

Если в браузере блокируются такие ресурсы, как ВКонтакте или YouTube – проверьте файл «hosts» на наличие изменений и компьютер на вирусы целиком. Возможно это заставляет обозреватель блокировать популярные сайты.

В качестве итога отмечу, что технология Protect в Яндекс Браузере – это уникальная разработка компании Yandex, работающая на предупреждение угрозы, а не на устранение последствий.

Пользуйтесь этим бесплатным решением в купе с полноценным антивирусным ПО и ваш компьютер будет под защитой.

Добавить комментарий