Перехват wifi трафика

Как шуточно подметили авторы по информационной безопасности: когда говорят о легальном использовании ПО, они предпочитают русскоязычные формулировки, которые всегда находятся, кстати, например, «анализатор трафика»; но если речь заходит о противоправных хоть немного действиях, сразу же отыскивается непонятное английское слово, обозначающее ровно то же самое, но звучащее уже не так гордо, в конкретном случае «сниффер».

Как шуточно подметили авторы по информационной безопасности: когда говорят о легальном использовании ПО, они предпочитают русскоязычные формулировки, которые всегда находятся, кстати, например, «анализатор трафика»; но если речь заходит о противоправных хоть немного действиях, сразу же отыскивается непонятное английское слово, обозначающее ровно то же самое, но звучащее уже не так гордо, в конкретном случае «сниффер».

Содержание

- Перехват трафика WiFi роутера: зачем и кому нужен?

- Дешифровка зашифрованных пакетов

- Как работает схема

- Что понадобится

- 1. DNS запросы

- 2. HTTP пакеты

- Перехват со своего роутера

- Профилактика ARP-спуффинга

- Перехват куки через wifi

- Перехват трафика wifi с телефона

- Возможен ли перехват со скрытой сети

- Перехват паролей через wifi публичной точки доступа

- Как убедиться, что Wifi безопасен

Перехват трафика WiFi роутера: зачем и кому нужен?

Wireshark – одна из таких же утилит, которая может быть использована исключительно для анализа сетевого потока до или после возникновения проблем с ним. Однако компьютерщикам она известна и в другом обличии: программа для перехвата трафика WiFi. У бытовых пользователей может возникнуть два принципиальных вопроса: как это возможно и какова выгода.

Сразу хочется отметить, что Wireshark довольно лаконично исполнена графически, имеет ряд фильтров, которые по умолчанию имеют названия. Для бухгалтеров она сравнима по интерфейсу с 1С, где достаточно задать запрос формульным видом, чтобы получить конкретный ответ. Пользователь, скачавший перехват трафика WiFi в лице какого-либо сниффера, может легко проверить его действие в зоне бесплатного интернета. В таком случае, не нарушая законов вы получаете доступ ко всем объектам сети: это IP и MAC адреса, их соответствие.

Всеобъемлющее владение информацией

Однако, оказавшись в рамках другой, допустим даже оплаченной сети, работа сниффера не ограничивается прослушиванием только собственных отправленных пакетов. Перехват трафика WiFi роутера происходит практически автоматически, если пользователь настроить собственное ПО (а это очень легко осуществить) на рассылку подделанных АRP-сообщений, прикрывшись MAC адресом жертвы. В итоге сетевой поток соседа неизбежно окажется у вас, как минимум для накопления и последующего анализа. Возможность его использования в реальном времени есть, и она почти всегда преобладает перед записью. Все дело только в личном желании пользователя работать с анализатором или предпочесть сниффер.

Программа для перехвата трафика WiFi – это утилита, работающая чаще всего через Ethernet. Между тем, существуют снифферы и другого рода, работающие через Linux, использующие Windows-конфигурации. Но суть их практически одинакова: анализ или перехват. Основные отличия заключаются в способах реализации софта: удобство интерфейса, наличие готовых фильтров или возможность писать собственные. Так, к примеру, Wireshark позволяет получить мельчайшие подробности о захваченном пакете. Хотя кажется, что информация запутана или представлена большим числом объектов, достаточно отфильтровать их по входящему адресу или точке доставки, как сразу все проясняется. Можно посмотреть события до этого момента, после него.

Практические советы по использованию программы Wireshark

Остается только понять зачем же все-таки нужен перехват трафика WiFi роутера бытовому пользователю или руководителю корпорации. Данные о том куда передаются информационные пакеты, а также то откуда они приходят, позволяют понять, чем занимаются сотрудники или домочадцы в конкретный момент времени.

Программа позволяет отследить любые действия, предпринятые в сети за определенный промежуток времени. Теперь вы с легкостью сможете понять, кто из сотрудников скачивал на работе фильмы или что делают дети в интернете, когда остаются без присмотра. Стоит заметить, что данные действия вполне легальны и позволяют поддерживать здоровую атмосферу на работе и дома.

Данная программа для перехвата трафика wifi производит перехват системных данных пользователей. Основные ее функции заключаются в следующем:

Она помогает обнаружить вредоносные или зацикленный трафик, так как они увеличивают нагрузку на все сетевое оборудование.

- Найти вредоносное и вирусное программное обеспечение, и уже с помощью других программ обезвредить их.

- Перехватить трафик любого пользователя для анализа и выявления паролей и доступов.

- Выявлять и в дальнейшем исправлять все системные ошибки и неполадки.

На сегодняшний момент эта программа лучший анализатор трафика. Она работает на основе библиотеки Pcap. Благодаря тому, что программа имеет открытый исходный код ее можно доработать под себя, внедрять дополнительные полезные плагины или даже интегрировать на сайт.

Программа заточена под следующие основные потребности пользователей:

- Перехват трафика wifi роутера или любого другого сетевого оборудования;

- Прекращение операции после введения команды, которая основана на определенном числе пакетов, времени на обработку, размеру файла и другие.

- Во время процедуры перехвата можно наблюдать за содержанием пакетов в читаемом виде;

- Пакеты можно фильтровать, для того чтобы уменьшить время на обработку данных;

- Если перехват по времени длится долго, можно записывать дампы на несколько файлов.

Перехват трафика wifi осуществляется в течении нескольких минут или часов. Хотя программа обладает мощным инструментарием, она не заточена на:

Перехват трафика с нескольких сетевых интерфейсов одновременно. В окне выбора перед стартом, можно ввести всего лишь один вариант. Но если запустить несколько окон программы, то можно перехватывать данные для каждого интерфейса.

Перехват не будет остановлен в зависимости от содержания пакетов.

Программа не может локализовать вредоносное ПО или найти злоумышленников. Она только выявляет и показывает проблему, дальнейшая работа остаётся на администраторе.

Как получить доступ к сайту

Для того, чтобы зайти на сайт социальной сети, например, вконтакте, одноклассники и другие, нужно выполнит несколько действий:

- Запустить программу на своем компьютере.

- Выбрать нужный сетевой интерфейс.

- При этом обратить внимание на параметры настроек, обычно пользователю хватает тех настроек, которые указаны по умолчанию.

- Далее нажимаем старт и ждем, когда анализ трафика будет завершен.

- Теперь, в окне информации есть список пакетов, которые удалось перехватить. Их довольно много, и чтобы получить нужный пакет с паролем и доступом, нужно включить фильтр: http.request.method == «POST”. Именно POST собирают информацию паролей и доступах пользователя.

- Далее следует нажать на пакет и в появившемся текстовом листе найти данные «password» и «user».

Пароль будет взломан и можно заходить на сайт.

Бывают случаи, что пароли зашифрованы, а данная утилита не может их декодировать. Тогда можно воспользоваться помощью любого дешифратора онлайн или утилитой.

Как видно из всего вышеописанного, получить доступ к данным других пользователей, а также взламывать чужую переписку с помощью wiresharkru довольно легко.

Справится с задачей сможет как опытные пользователи, так и дилетанты. Она будет полезна не только для взлома, но и для выявления вирусов, подозрительных атак или программ и дальнейшее устранение ошибок по средствам дополнительных программ. Администраторы сетей могут изучать строение сетевого интерфейса, находить проблемы в работе и ошибки. Следить за появлением хакерских атак, а также подозрительной активностью со стороны пользователей.

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Содержимое HTTPS сайтов будет недоступно, однако HTTP сайты и другие небезопасные HTTP запросы приложений на вашем телефоне будут в открытом виде. Вроде на первый взгляд не такая большая удача, однако очень быстро можно узнать многое о типе устройства, и какие приложения запущены. Кроме того, будут видны DNS запросы для резолвинга доменов, что поможет в идентификации активных приложений и сервисов.

Как работает схема

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Для анализа поведения целевого устройства будем использовать фильтры с целью выделения искомых DNS и HTTP пакетов. Полный список доменов, для которых устройство выполняет резолвинг, также будет доступен после завершения перехвата. Эта информация пригодится для выяснения, какие службы используются даже в фоновом режиме.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark, после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator, поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

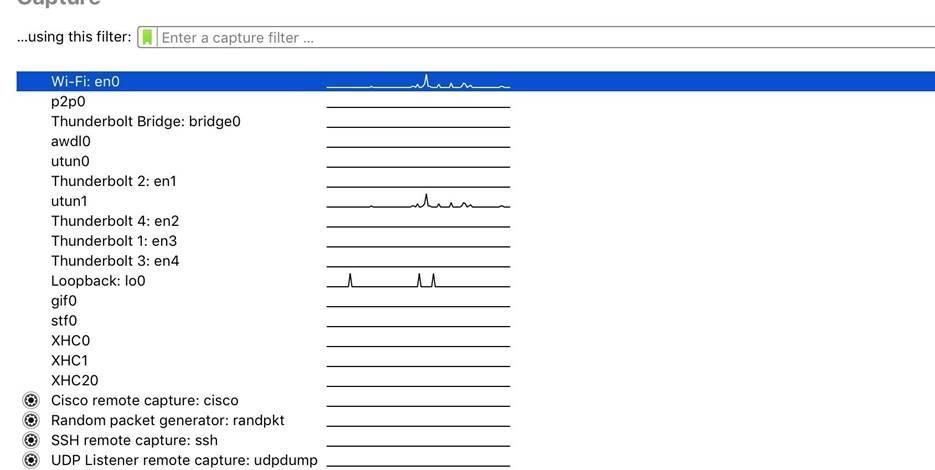

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

Рисунок 1: Перечень сетевых интерфейсов

Шаг 2. Настройка перехвата в Wireshark

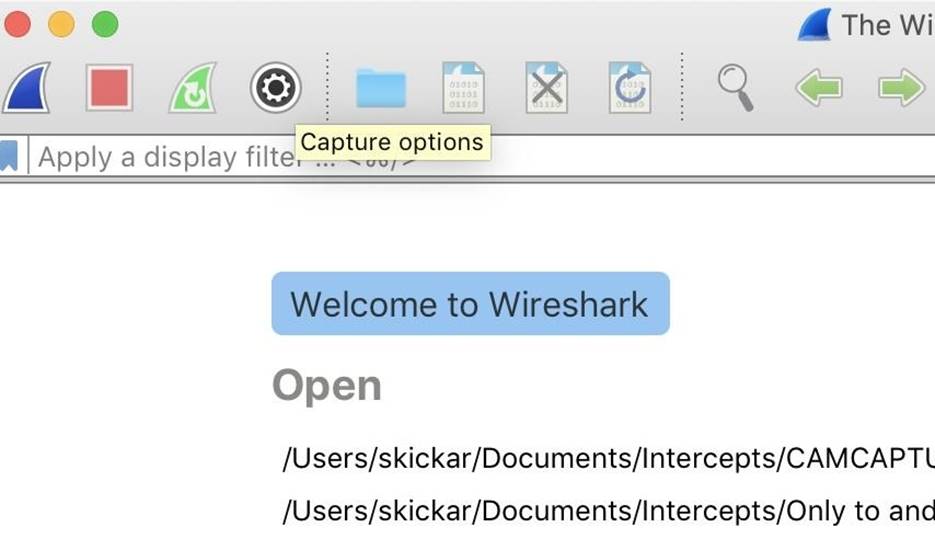

В меню Wireshark кликните иконку в виде шестеренки, чтобы зайти в раздел «Capture options»

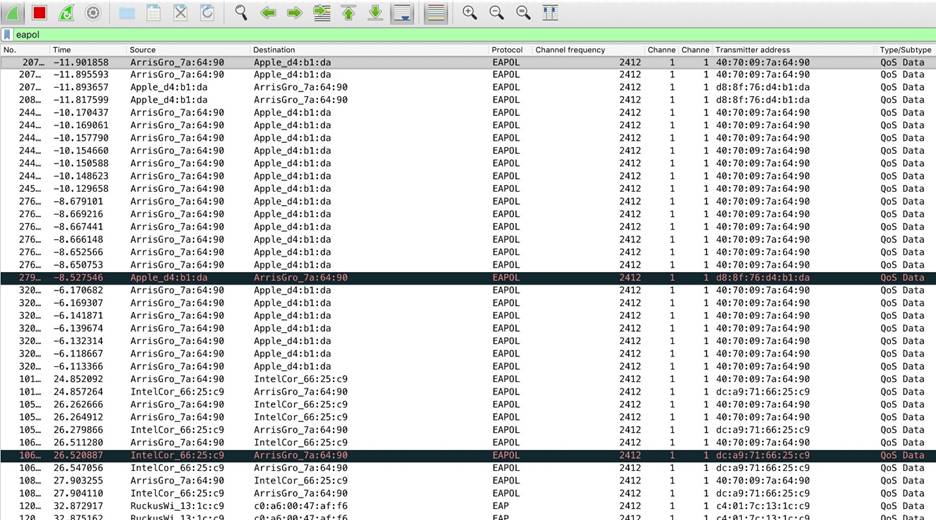

Рисунок 2: Интерфейс Wireshark

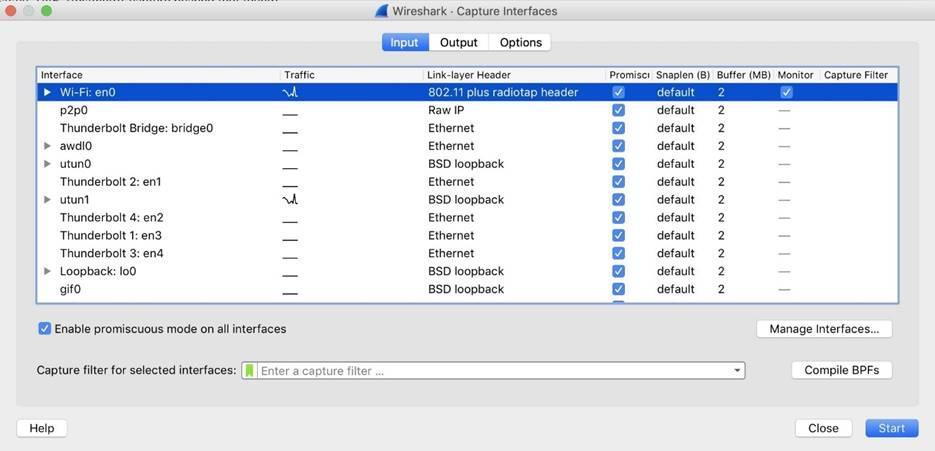

Появится окно Capture Interfaces (Интерфейсы перехвата), как показано на рисунке ниже.

Рисунок 3: Перечень интерфейсов

Шаг 3. Перехват и сканирование EAPOL пакетов

Если вы не подключены к сети, где находится цель, то не увидите ни одного пакета, поскольку можете оказаться в другом случайном канале. Причина заключается в неспособности Wireshark на переключение канала, в котором находится беспроводной сетевой адаптер.

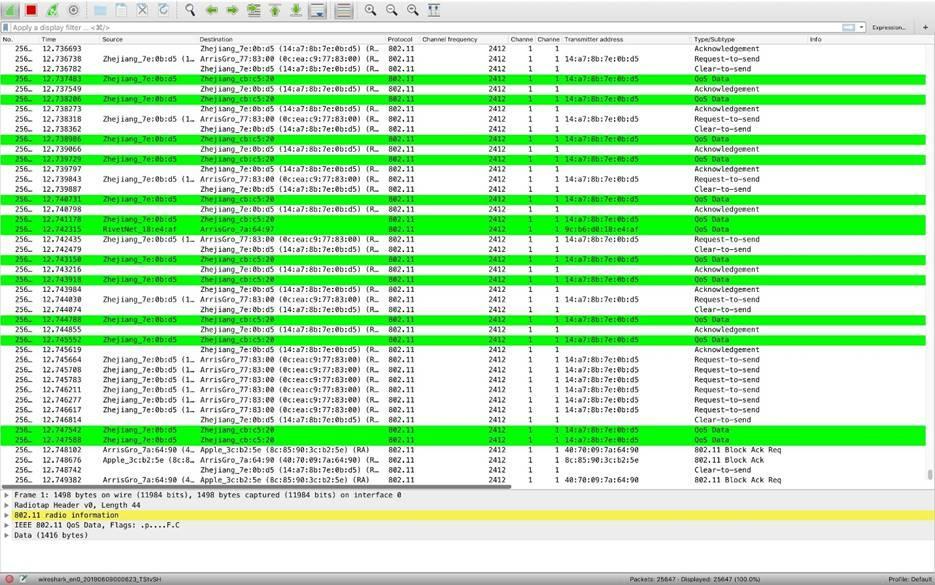

Рисунок 4: Перехваченные пакеты

Шаг 4. Дешифровка трафика при помощи PSK

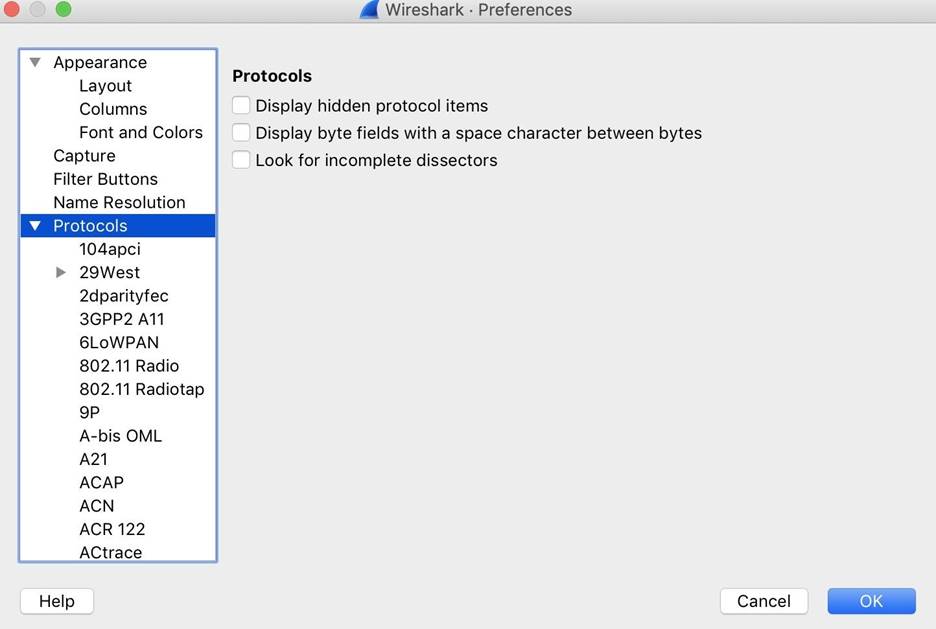

Теперь, когда у нас появились рукопожатия, можно приступать к расшифровке трафика. Вначале нужно добавить сетевой пароль или PSK. Зайдите в выпадающее меню «Wireshark» и выберите раздел «Preferences». Затем кликните на «Protocols».

Рисунок 5: Настройки, связанные с протоколами

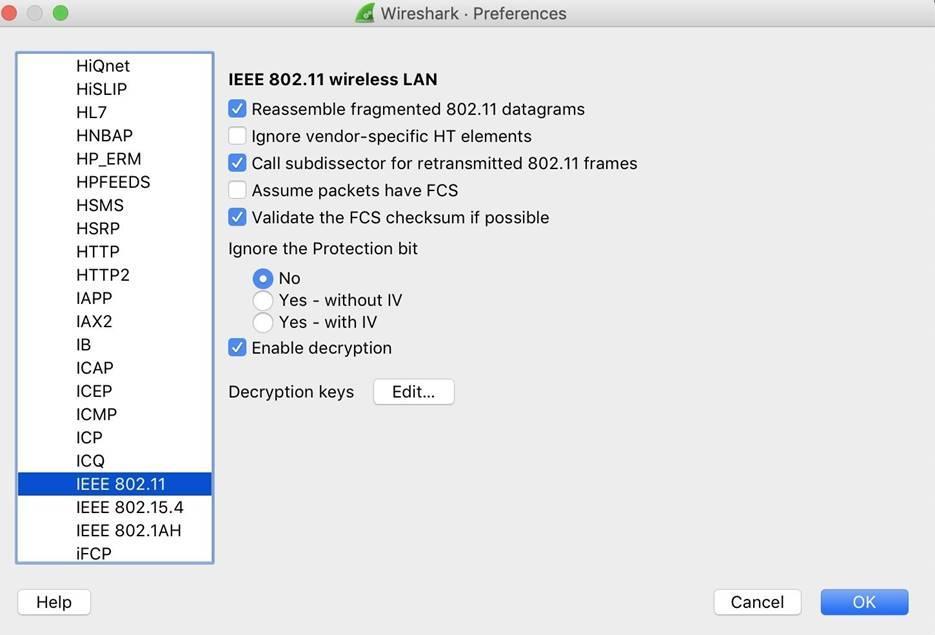

В разделе Protocols выберите «IEEE 802.11» и кликните на флажок «Enable decryption». Для добавления сетевого ключа кликните на «Edit», рядом с надписью «Decryption keys». В открывшемся окне добавьте пароли и PSK.

Рисунок 6: Активация дешифровки

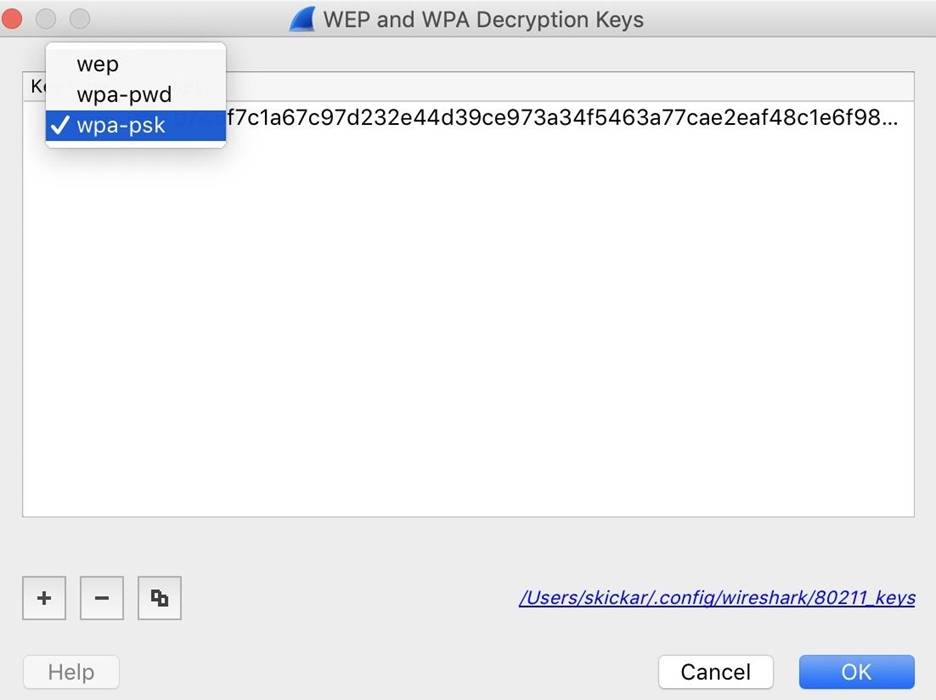

В меню выберите «wpa-psk» и скопируйте ваш ключ. Нажмите кнопку Tab и сохраните изменения, кликнув на «OK».

Рисунок 7: Добавление ключа

По завершению процедуры кликните на «OK» в разделе Preferences. Теперь Wireshark должен пересканировать и попробовать дешифровать все перехваченные пакеты. По некоторым причинам эта схема может не сработать. У меня практически всегда работало при наличии качественного рукопожатия (EAPOL) и при переключении между сетевым паролем и PSK. В случае успешной расшифровки мы можем перейти к следующему шагу и проанализировать трафик для выяснения, какие приложения работают на устройстве.

Шаг 5. Сканирование DNS и HTTP пакетов

После снятия защиты с трафика, можно приступать к расшифровке пакетов и выяснению, чем занимаются устройства в Wi-Fi сети, по которым получены рукопожатия, в режиме реального времени.

1. DNS запросы

Просмотр интересных пакетов начнем с DNS запросов, используемых приложением для проверки неизменности IP-адресов, к которым происходит подключение. Обычно происходит обращение к именам доменов, содержащих имена приложений, что значительно упрощает идентификацию программы, которая работает на iPhone и Android и выполняет запросы.

Для отображения этих запросов воспользуемся фильтрами dns и http, позволяющих выявить наиболее явные следы, оставляемые приложениями в сети. Вначале в поле фильтра введите dns и нажмите Enter. Если не сработает, попробуйте переключаться между PSK и паролем несколько раз. Иногда помогает.

Рисунок 8: Перечень DNS запросов

Если ваша цель любит бывать на сайтах знакомств, вы можете увидеть ответ ниже. Например, Tinder обращается к домену Tindersparks.com. Этот запрос – один из наиболее очевидных. Кроме того, могут быть подключения ко многим другим похожим сервисам.

Рисунок 9: Пример обращения к домену Tindersparks.com

Использование приложения Signal – хорошая идея, но в связке с VPN еще лучше. Причины? Даже при открытии Signal происходит взаимообмен, показанный ниже, что свидетельствует о коммуникации через мессенджер с шифрованием.

Рисунок 10: Пример запроса мессенджера Signal

Во время прослушивания песен в приложении Shazam создаются следующие запросы:

Рисунок 11: Пример запроса во время прослушивания песен в Shazam

При открытии Uber создаются запросы следующего содержания:

Рисунок 12: Пример запроса при открытии приложения Uber

Ниже виден эффект, возникающий при открытии Venmo (приложение для перевода денежных средств). Удачный момент для перенаправления запроса куда-нибудь в другое место.

Рисунок 13: Пример запроса, отправляемый приложением Venmo

2. HTTP пакеты

Далее мы можем наблюдать несколько небезопасных web-запросов, используя фильтр http, которые содержат параметры навроде useragent, позволяющих опознать тип устройства. Эту информацию можно посмотреть, кликнув на пакете и зайдя во вкладку «Hypertext Transfer Protocol».

Рисунок 14: Пример содержимого раздела Hypertext Transfer Protocol у пакета

В этом примере видны небезопасные HTTP запросы к серверу чата. Что же получается? Простое изучение содержимого пакета и резолвинг имени домена говорит об использовании приложения WeChat, установленного на телефоне. Более того, исходящие сообщения шифруются не полностью.

Рисунок 15: Сайт приложения WeChat

Если мы хотим увидеть всю историю резолвинга, то можем зайти во вкладку «Statistics» и выбрать «Resolved Addresses» для просмотра всех доменов, которые были преобразованы во время перехвата. Здесь должен быть полный список служб, к которым подключалось устройство через запущенные приложения.

Рисунок 16: Список доменов, к которым проходило подключение

Вышеуказанный список позволяет еще быстрее понять, что представляет собой целевое устройство.

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону. Если вы хотите защититься от слежки подобного рода, начните пользоваться VPN, что позволяет скрыть даже локальный трафик при помощи надежного шифрования. В других местах, где вы, вероятно, можете делать что-то конфиденциальное через ненадежное соединение, используйте сотовую систему передачи данных для предотвращения подобного рода атак.

Надеюсь, это руководство, посвященное перехвату Wi-Fi трафика при помощи Wireshark, вам понравилось.

Расширение WebViewClient, я перепробовал метод shouldOverrideUrlLoading следующим образом:

@Override public boolean shouldOverrideUrlLoading(WebView view, String url) { String mainPage = «https://www.secureSite.com/myData/»; if (url.startsWith(mainPage)) { view.loadUrl(url); return false; } else { //some dialog building code here view.stopLoading(); return false; } } // end-of-method shouldOverrideUrlLoading

Таким образом, точка этого кода заключается в том, что он оценивает каждый URL-адрес, загружаемый вашим приложением. Если пользователь находит ссылку или пытается загрузить свой собственный URL-адрес, который НЕ является частью вашего домена/указанного URL-адреса, то он не будет соответствовать и не будет загружаться.

Но в вашем манифесте Android вы должны установить атрибут android:exported в false, чтобы другие приложения не использовали его.

Цитата из :

Android: экспортироваться Независимо от того, смогут ли компоненты других приложений вызвать службу или взаимодействовать с ней — «истина», если они могут, и «ложь», если нет. Когда значение «ложно», только компоненты одного приложения или приложений с одним и тем же идентификатором пользователя могут запустить службу или привязать к ней.

Значение по умолчанию зависит от того, содержит ли служба фильтры намерений. Отсутствие каких-либо фильтров означает, что его можно вызвать только путем указания его точного имени класса. Это означает, что служба предназначена только для внутреннего использования приложения (так как другие не знают имя класса). Поэтому в этом случае значением по умолчанию является «false». С другой стороны, наличие по меньшей мере одного фильтра подразумевает, что служба предназначена для внешнего использования, поэтому значение по умолчанию «true».

Этот атрибут не является единственным способом ограничить экспозицию службы другими приложениями. Вы также можете использовать разрешение для ограничения внешних объектов, которые могут взаимодействовать с сервисом (см. Атрибут разрешений).

Этот атрибут можно использовать и в Activity и Provider. (активность) и (поставщик) является ссылкой, но это в значительной степени слово в слово так же, как описание Service, просто замените Activity или Provider на Service.

В настоящее время многих пользователей интернета интересует вопрос, как перехватить данные клиентов по wifi. Главной причиной повышенного интереса к данной теме является организация надежной защиты собственных данных.

Перехват со своего роутера

Для того, чтобы перехватывать трафик в сети интернет, существует специальная техника, называемая, ARP-spoofing, основанная на применении ARP-протокола.

В случае использования последовательности удаленного поиска в интернет-пространстве возможно осуществить типовую удаленную атаку под названием «ложный объект РВС».

На основании анализа безопасности АRP был сделан вывод о том, что посредством перехвата трафика WiFi широковещательного ARP-запроса на производящем атаку хосте внутри данной области можно организовать отправку ложного ARP-ответа с объявлением себя требуемым хостом (роутером). Это позволяет злоумышленникам брать под контроль трафик того хоста, который дезинформировали, и воздействовать по на него по ранее обговариваемой схеме.

Существует некий алгоритм, приводящий к перехвату трафика, состоящий из следующих этапов:

- Запуск сниффера;

- Переход во вкладку «Сниффер»;

- Акцентирование внимания на подключенных устройствах;

- Переход по ссылке в ARP;

- Нажатие на плюс;

- Выбор атакуемого хоста в левой части выплывшего окна;

- Выбор другого компьютера в правой части выплывшего окна;

- Ожидание появления статуса «Poisoning» у атакуемого хоста;

- Переход в «Passwords»;

- Копирование требуемых данных.

Профилактика ARP-спуффинга

В настоящее время ARP-спуффинг является распространенной атакой. Для того чтобы защитить свою сеть, необходимо выполнить ряд не связанных между собой действий:

- Применять для организации надежной защиты специальные программы, в частности, arpwatch, BitCometAntiARP и ряд аналогичных им;

- Проводить организацию VLAN’ов;

- Использовать PPTP и PPPoE;

- Произвести настройку в локальной сети шифровального трафика IPSec ( в том случае, когда он открыт).

Также известны ситуации, когда защита от вклинивания и перехвата вай фай трафика осуществляются механизмом Dynamic ARP Inspection (Protection). Он заключается в том, что пользователь сам задает такие порты коммутатора, которые он считает достоверными, и наоборот.

Надежный порт — это порт с подключенными клиентами.

Все заданные недостоверные порты проверяются механизмом, в то время как исходящая информация от достоверных портов не отбрасывается.

Перехват ARP-запросов и ARP-ответов от подозрительных портов осуществляется коммутатором перед отправкой. Также происходит сравнение MAC-адресов и IP-адресов на их соответствие с учетом статистических записей и баз данных привязки DHCP.

Для того, чтобы включить защиту, необходимо в коммутаторах вызвать команду «Switch(config)# ip arp inspection vlan 1».

Чтобы осуществить настройку доверенного порта, нужно ввести «Switch(config)# interface gigabitethernet1/0/1» и «Switch(config-if)# ip arp inspection trust».

При отсутствии коммутатора, призванного решить проблемы атак, можно закачать программу arpwatch. Принцип ее действия основан на отслеживании соответствия IP- и MAC-адресов. В случае обнаружения аномальных ситуаций производит их фиксацию в системном логе.

Обратите внимание! К главному недостатку данной и аналогичных программ защиты следует отнести тот факт, что им необходимо осуществлять работу на защищаемых хостах или роутере, который переводит на защищаемую сеть.

Поскольку маршрутизаторы управляются не всегда посредством Linux, то есть являются коммутатором уровня под номером три, то для его защиты следует получать от него ARP-таблицу по SNMP и производить анализ данных на специальной машине.

Перехват куки через wifi

Для того чтобы организовать перехват трафика wifi роутера посредством вай-фай, необходимо:

- Произвести поиск нужной беспроводной сети, характеризующейся наличием открытого шлюза доступа в интернет-пространство и большим количеством клиентов (торговый центр, кофейни, где пользователи пользуются услугами публичной сети для проверки почты, отправки деловых и личных сообщений);

- Изучить временной период наибольшего скопления людей;

- Иметь в наличии ноутбук, вайфай адаптер и специальные утилиты (желательно использовать операционную систему BackTrack3, поскольку в ней уже установлены необходимые для перехвата куков программы и ею можно пользоваться с внешнего носителя);

- Запустить настройку программы перехвата и поддержки режима

- Выбрать требуемую сеть;

- Переключить тип на вай-фай;

- Нажать на значок радара;

- Нажать на Смарт скан;

- Выбрать хостинг, подвергаемый атаке;

- Нажать на Add to nat;

- Перейти Nat;

- Поменять последнюю цифру в Stealth ip для сокрытия собственного адреса;

- Выделить SSl Strip и SSL Mitm;

- В разделе Settings выбрать Resurrection и снять пометку с Spoof IP/Mac.

- Ждать отправки сообщений атакуемым хостингом.

Перехват трафика wifi с телефона

Использование телефона хакером как средства взлома системы клиента происходит редко. Обычно это требуется при выходе в интернет в метро для избегания просмотра рекламных роликов. Однако необходимо найти того человека, у которого оплачена данная подписка.

Для того, чтобы организовать перехват сообщений через сеть wifi с телефона, необходимо выполнить ряд последовательных действий:

- Подготовить устройство с версией Андроид выше 4.0;

- Установить на ПК новую версию программы Fiddler2;

- Произвести установку специальных библиотек генерации совместимого с андроид сертификата безопасности;

- Экспортировать с Fiddler2 сертификат безопасности;

- Добавить сертификат в доверенные путем последовательного перехода от Settings > Security > Install from SD card»;

- Запустить Fiddler2;

- Разрешить в настройках администратора внешние коннекты;

- Прописать в сетевых настройках телефона адрес машины с программы Fiddler2;

- Открыть браузер гугл на андроиде;

- Ввести запрос с полученным от Fiddler2 ответом.

Возможен ли перехват со скрытой сети

Абсолютное большинство пользователей придерживается мнения, что достигнуть высшего уровня безопасности wi-fi можно путем задания пароля для входа. Однако на практике оказалось, что данное мнение ошибочно.

Согласно проведенным исследованиям, был констатирован факт установления соединений между клиентом и доступной точкой и манипулированием трафиком согласования в сетях с WPA2 и WPA.

Механизм действий злоумышленников таков, что он реализует атаку посредника между клиентом и доступной точкой путем нарушения порядка приемки и отправки сообщений. В результате этого ему становится доступным частичное манипулирование отправкой сообщений и синхронизацией.

Тем не менее, защита WPA2 в настоящее время считается наиболее популярной. Это связано с тем, что большинство пользователей некомпетентны в области программирования, а также подобные хакерские атаки на хостинги обычных пользователей являются редкостью.

Перехват паролей через wifi публичной точки доступа

Использование публичной точки доступа чревато для клиентов перехватом куков через wifi windows. Чтобы осуществить действия подобного рода, перехватчику необходимо иметь при себе компьютерное устройство, адаптер вай-фай для режима мониторинга и пакет утилит aircrack-ng.

После запуска на ноутбуке перехватывающей программы злоумышленник производит:

- прослушивание эфира;

- выделение адресов отключившихся устройств;

- изменение собственного MAC-адреса WiFi-адаптера на другой адрес того пользователя, кто недавно осуществлял выход в интернет по данной сети;

- подключение к сети и сбор переписки.

Обратите внимание! Любое оборудование распознает не реальный адрес злоумышленника, а тот, который был ранее изменен. Поэтому вход осуществляется без процедуры авторизации. Это чревато проблемами у пользователя, совершавшего в недавнем времени подключение к публичной вай-фай, поскольку зачастую данные манипуляции используются в незаконных целях.

Как убедиться, что Wifi безопасен

Использование протокола WPA2 создает более высокую защиту файлов от пользователей, решивших произвести перехват данных через wifi. Однако в целях предосторожности стоит время от времени проверять безопасность собственного вай-фай. Для этого необходимо воспользоваться пошаговой инструкцией:

- зайти в раздел по изменению настроек роутера;

- посмотреть на количество подключенных клиентов;

- сравнить известные подключения;

- обнаружить неизвестные и запретить им доступ.

Данный подход основан на том, что для каждого подключенного устройства отображается его реальный уникальный MAC- и IP-адрес.

Таким образом, в данной статье подробно рассказывается, как через общий вай фай перехватить данные, а также каким способом можно защитить устройства (iphone, андроид-технику, компьютеры). При наличии выбора типа сети лучше отдавать предпочтение домашним.

Использование публичной точки доступа чревато для клиентов потерей данных. В общем случае злоумышленнику для организации взлома нужно иметь при себе компьютерное устройство, адаптер вай-фай для режима мониторинга и пакет утилит aircrack-ng.

Большинство абонентов считают, что работа через сотовую сеть достаточно безопасна, ведь крупный оператор связи наверняка позаботился о защите. Увы, на практике в мобильном Интернете есть множество лазеек, дающих широкие возможности для злоумышленников.

Исследователи Positive Technologiesобнаружилиуязвимости в инфраструктуре сетей мобильной связи, которые позволяют перехватывать GPRS-трафик в открытом виде, подменять данные, блокировать доступ к Интернету, определять местоположение абонента. Под угрозой оказываются не только мобильные телефоны, но и специализированные устройства, подключенные к 2G/3G/4G-сетям с помощью модемов: банкоматы и терминалы оплаты, системы удаленного управления транспортом и промышленным оборудованием, средства телеметрии и мониторинга и т.д.

Операторы сотовой связи, как правило, шифруют трафик GPRS между мобильным терминалом (смартфоном, модемом) и узлом обслуживания абонентов (SGSN) алгоритмами GEA-1/2/3, что осложняет перехват и расшифровку информации. Чтобы обойти это ограничение, злоумышленник может проникнуть в опорную сеть оператора, где данные не защищены механизмами аутентификации. Ахиллесовой пятой являются узлы маршрутизации (или шлюзовые узлы), которые называются GGSN. Их легко обнаружить, в частности, с помощью поисковика Shodan. У проблемных узлов открыты GTP-порты, что позволяет атакующему установить соединение, а затем инкапсулировать в созданный туннель управляющие пакеты GTP. При правильном подборе параметров GGSN воспримет их как пакеты от легитимных устройств сети оператора.

Протокол GTP, описанный выше, никаким образом не должен быть «виден» со стороны Интернета. Но на практике это не так: в Интернете имеется более 207 тысяч устройств по всему земному шару с открытыми GTP-портами. Более полутысячи из них являются компонентами сотовой сети и отвечают на запрос об установлении соединения.

Еще одна возможность для атак связана с тем, что GTP — далеко не единственный протокол управления на найденных узлах. Также встречаются Telnet, FTP, SSH, Web и др. Используя уязвимости в этих интерфейсах (например, стандартные пароли), нарушитель может подключиться к узлу оператора мобильной связи.

Экспериментальный поиск по сайту Shodan выдает несколько уязвимых устройств, в том числе с открытым Telnet и отключенным паролем. Достаточно подключиться к данному устройству и произвести в нем необходимые настройки для того, чтобы оказаться внутри сети оператора в Центральноафриканской Республике.

При этом всякий, кто получил доступ к шлюзовому узлу любого оператора, автоматически получает доступ к сети GRX, которая объединяет всех сотовых операторов и используется для предоставления доступа к Интернету абонентам в роуминге. Воспользовавшись единичной ошибкой в конфигурации на одном устройстве, злоумышленник получает возможность проводить различные атаки на абонентов любого оператора в мире.

Среди множества вариантов использования скомпрометированного пограничного узла следует отметить следующие: отключение абонентов от Интернета или блокировка их доступа к нему; подключение к Интернету под видом другого абонента и за чужой счёт; перехват трафика жертвы и фишинг. Злоумышленник также может определить идентификатор абонента (IMSI) и следить за местоположением абонента по всему миру, пока он не сменит SIM-карту.

Опишем некоторые угрозы более подробно.

Интернет за чужой счет

Цель: исчерпание счета абонента, использование подключения в противозаконных целях.

Вектор атаки: злоумышленник действует через сеть GRX или из сети оператора.

Атака заключается в отправке пакетов «Create PDP context request» с IMSI известного заранее абонента, таким образом происходит подключение к сети с его учетными данным. Ничего не подозревающий абонент получит огромные счета.

Возможно подключение с IMSI несуществующего абонента, так как авторизация абонента происходит на этапе подключения к SGSN, а к GGSN доходят уже «проверенные» соединения. Поскольку SGSN в данном случае скомпрометирован, никакой проверки не проводилось.

Результат: подключение к сети Интернет под видом легитимного абонента.

Перехват данных

Цель: подслушивание трафика жертвы, фишинг.

Вектор атаки: злоумышленник действует через сеть GRX или из сети оператора.

Злоумышленник может перехватить данные, передающиеся между абонентским устройством и сетью Интернет, путем отправки на обслуживающий SGSN и GGSN сообщения «Update PDP Context Request» с подмененными адресами GSN. Данная атака представляет собой аналог атаки ARP Spoofing на уровне протокола GTP.

Результат: подслушивание или подмена трафика жертвы, раскрытие конфиденциальной информации.

DNS-туннелирование

Цель: получить нетарифицируемый доступ к Интернету со стороны мобильной станции абонента.

Вектор атаки: злоумышленник — абонент сотовой сети, действует через мобильный телефон.

Давно известная атака, уходящая корнями во времена dial-up, потерявшая смысл при появлении дешевого и быстрого выделенного Интернета. Однако в мобильных сетях находит применение, например, в роуминге, когда цены за мобильный Интернет неоправданно высоки, а скорость передачи данных не так важна (например, для проверки почты).

Суть атаки в том, что некоторые операторы не тарифицируют DNS-трафик, обычно для того, чтобы переадресовать абонента на страницу оператора для пополнения счета. Этим можно воспользоваться — путем отправления специализированных запросов на DNS-сервер; также для этого необходим специализированный узел в интернете, через который будет осуществляться доступ.

Результат: получение нетарифицируемого доступа к сети Интернет за счет оператора сотовой связи.

Подмена DNS на GGSN

Цель: подслушивание трафика жертвы, фишинг.

Вектор атаки: злоумышленник действует через Интернет.

В случае получения доступа к GGSN (что, как мы уже заметили, вполне возможно) можно подменить адрес DNS на свой, перенаправить весь абонентский трафик через свой узел и таким образом осуществить «подслушивание» всего мобильного трафика.

Результат: подслушивание или подмена трафика всех абонентов, сбор конфиденциальных данных, фишинг

Как защититься

Некоторые подобные атаки были бы невозможны при правильной настройке оборудования. Но результаты исследования Positive Technologies говорят о том, что некорректная настройка — отнюдь не редкость в мире телекоммуникационных компаний. Зачастую и производители устройств оставляют включенными некоторые сервисы, которые должны быть отключены на данном оборудовании, что дает нарушителям дополнительные возможности. В связи с большим количество узлов подобный контроль рекомендуется автоматизировать с использованием специализированных средств, таких как MaxPatrol.

В целом, необходимые для защиты от таких атак меры безопасности включают правильную настройку оборудования, использование межсетевых экранов на границах сети GRX и Интернета, использование рекомендаций 3GPP TS 33.210 для настройки безопасности внутри сети PS-Core, мониторинг защищенности периметра, а также выработку безопасных стандартов конфигурации оборудования и периодический контроль соответствия этим стандартам.

Ряд специалистов возлагают надежды на новые стандарты связи, которые включают и новые технологии безопасности. Однако, несмотря на появление таких стандартов (3G, 4G), совсем отказаться от сетей старого поколения (2G) не удастся. Причиной этого являются особенности реализации мобильных сетей, в частности то, что у базовых станций 2G лучше покрытие, а также то, что на их инфраструктуре работают и сети 3G. В стандарте LTE все так же используется протокол GTP, а поэтому необходимые меры по защите будут актуальными в обозримом будущем.

Результаты данного исследования было получены экспертами компании Positive Technologies в 2013 и 2014 годах в ходе консалтинговых работ по анализу защищенности нескольких крупных мобильных операторов. Полный текст отчета «Уязвимости мобильного Интернета (GPRS)» можно скачать на нашем сайте:

P.S. 19 февраля в 14.00 один из авторов исследования, Павел Новиков, сможет подробнее рассказать об этих проблемах в ходе бесплатного вебинара. Регистрация на вебинар начнется 12 февраля по адресу: www.ptsecurity.ru/lab/webinars/#40018.

Добавить комментарий