Mikrotik web proxy настройка

Содержание

- Main

-

Mikrotik Анализ трафика пользователей

- Активные темы

- Что делать если супер клей (секунда) попал в рот (452)

- Сфоткай меня еще в этой позе (276)

- Как перехитрить жену, три идеальных способа (302)

- Лавров рассказал о предложении США провести второй референдум в … (275)

- И снова про «Мираторг» (110)

- Десять поводов для гордости за Великую Прекрасную Россию. (175)

- Как Kinodanz наплевали на авторские права Ника Перумова (10)

- Перед расстрелом Зиновьев плакал, молил палачей о пощаде, кидалс… (575)

- «Ты бороду отрастил? А бороду чтобы отрастить, надо себя уважать… (100)

- «Вы что там жрете?!» Герман Стерлигов закрыл все м… (164)

- «Не, ну они же сняли!» В Курчатове пройдет кастинг… (189)

- Чемпионат России по футболу (последний тур 2018/2019 и межсезонь… (1466)

- Классических пистолетов фотопост — 2. (27)

- Бросить курить (5)

- Их сделали миллионерами. За наш счёт (270)

- Активные темы

- Полезные статьи:

Main

Оценка: 85.06% — 17 Голосов

Общая

MikroTik — линейка довольно дешевого сетевого оборудования выпускаемого латвийской компанией Mikrotīkls Ltd.

Оборудование имеет большое количество возможностей и довольно удобный интерфейс настройки через фирменную программу WinBox.

Настройка происходила на маршрутизаторе MikroTik RB2011UiAS

1. Подключение к маршрутизатору MikroTik.

Настройка оборудования, как было написано выше, удобнее всего производить через WinBox, доступный для скачки на официальном сайте MikroTik.

1.1 Подключение к маршрутизатору.

По умолчанию на ether1 порту установлен IP адрес 192.168.88.1 с маской подсети 255.255.255.0, поэтому для простого подключения понадобится сдать сетевой карте компьютера IP-адрес из этой подсети. Логин для подключения admin, а пароль — пустой.

1.2 Смена пароля пользователя.

Так как пароль по умолчанию отсутствует то необходимо его задать.

Сделать это можно в Systems — Users. В появившемся окне открыть пользователя admin и нажать кнопку Password. В появившемся окне ввести новый пароль в полях New Password и Confirm Password.

1.3 Отключение и включение сервисов управления

Так же вам следует обратить внимание на сервисы управления маршрутизатором. Это можно сделать нажав IP — Services. В появившемся окне будут указаны активированные и деактивированные сервисы управления. Можно оставить включенным только WinBox, если вы не собираетесь использовать другие. Важно обратить внимание на то, что бы указанные порты небыли доступны извне, что бы не нарушить безопасность оборудования.

2. Работа с IP-адресами.

2.1 Получение IP-адреса по DHCP.

Если требуется получить адрес от DHCP сервера провайдера или локального сервера, установленного в вашей сети то в WinBox необходимо нажать IP — DHCP Client. В появившемся окне нажать «+» — это откроет диалог добавления DHCP клиента где в пункте Interfaces необходимо выбрать порт, на котором необходимо получить адрес автоматически. В приведенном ниже примере DHCP клиент активирован на порту ether2-master.

2.2 Назначение IP-адреса интерфейсу.

Если вы собираетесь поднять DHCP сервер на вашем MikroTik маршрутизаторе то вам необходимо назначить нужным интерфейсам желаемые адреса. Для этого необходимо нажать IP — Addresses. В появившемся окне нажать «+» — это откроет диалог назначения адреса. В приведенном ниже примере интерфейсу ether6-master назначен IP-адреса 10.100.0.254 с маской 255.255.255.0 и указана сеть этого адреса 10.100.0.0.

3 Включение DHCP сервера и назначение пулов адресов.

3.1 Создаем пул адресов для DHCP сервера.

Для правильной работы DHCP сервера необходимо создать пул адресов для необходимой нам сети. Для этого необходимо нажать IP — Pool. В появившемся окне нажать «+» это откроет диалог создания пула адресов где необходимо указать имя пула в пункте Name, указать диапазон адресов в пункте Addresses и при необходимости указать дополнительный пул адресов на случай если создаваемый пул исчерпает свободные адреса. В приведенном ниже примере создан пул под названием DHCP Network Pool с диапазоном адресов от 10.100.0.2 до 10.100.0.200.

3.2 Запуск DHCP и DNS сервера на маршрутизаторе MikroTik.

Если в вашей сети нет DHCP сервера то встроенный в роутер DHCP сервер поможет решить эту проблему. Можно создать как для одной сети сервер так и для нескольких сетей. Для запуска сервера необходимо нажать IP — DHCP Server. В появившемся окне, на вкладке DHCP необходимо нажать «+» — это откроет диалог создания DHCP сервера где необходимо в поле Name ввести произвольное имя сервера, в поле Interface выбрать интерфейс на котором будет работать данный DHCP сервер, в поле Lease Time нужно указать срок аренды адресов, получаемых клиентами,в поле Address Pool необходимо указать пул диапазонов адресов. В приведенном ниже примере создан сервер с именем Local на интерфейсе ether6-master с сроком аренды в 31 день и один час. Серверу назначен пул DHCP Network Pool, созданный в пункте 3.1

3.3 Определение параметров сети.

Для корректной работы клиентов необходимо чтобы DHCP сервер присылал правильные настройки сети. Задаются параметры в пункте IP — DHCP Server. В появившемся окне, на вкладке Networks необходимо нажать «+» — это откроет диалог создания параметров сети где в поле Address вносим адрес сети, в поле Gateway вносим адрес шлюза. Адрес шлюза это адрес интерфейса маршрутизатора «смотрящего» в эту сеть. В поле Netmask вносим маску подсети — маску можно указать как в привычном формате 255.255.255.0 так и в формате бесклассовой адресации (CIDR) — 24. В поле DNS Servers указываем адрес DNS сервера, который является адресом маршрутизатора. Его настройка рассмотрится в пункте 3.4. В поле Domain вносим имя домена если есть. В приведенном ниже примере созданы параметры сети, адрес которой является 10.100.0.0/24, шлюзом 10.100.0.254. Маска подсети указана в формате CIDR — 24 что соответствует маске 255.255.255.0, а так же указано имя домена home.local.

Произведя изложенные выше манипуляции клиенты подключенные на интерфейс ether6-master будут получать IP-адрес из созданного пула и смогут взаимодействовать с маршрутизатором.

3.4 Создание DNS сервера.

Сервер имен не мало важен в сети, так как он позволяет обращаться к сайтам и устройство по их FQDN имени. В маршрутизаторах MikroTik есть встроенный DNS сервер и этот сервер работает по умолчанию. Если ваш маршрутизатор получает автоматический IP адрес от сервера провайдера или локального DHCP сервера, который выдает IP-адреса DNS сервера для ретрансляции то настройка данного пункта не понадобится. Но бывают случаи, что внешние DNS сервера работают более надежно, чем сервера провайдера. Поэтому можно настроить их адреса в разделе IP — DNS. В появившемся окне, в пункте Servers можно указать адрес DNS сервера для ретрансляции. В конце строки присутствуют стрелки при нажатии на которых появятся дополнительные строки для ввода дополнительных адресов. В приведенном ниже примере серверами ретрансляции указаны адреса серверов Google — 8.8.8.8 и 8.8.4.4. В поле Cache Size указан размер кэша в 2 мегабайта.

Так же в данном окне присутствует кнопка Static где можно сопоставить IP-адреса и FQDN хостов, которые вам необходимы.

4. Настройка Firewall-а.

Firewall в маршрутизаторе создан для обеспечения безопасности вашей локальной сети от вторжений извне. По умолчанию в маршрутизаторах уже есть правила, способствующие защите вашей сети. Но вы всегда можете донастроить ваш firewall согласно вашим требованиям. Мы лишь рассмотрим как создавать правила.

Маршрутизатор смотрит правила сверху вниз и применяет к пакетам правила под которые эти пакеты подпадают. Для удобства настройки в первую очередь необходимо разместить правила разрешающие нужный вам трафик, а в конце разместить правило запрещающие все остальное.

Настройка Firewall находится в IP — Firewall, вкладка Filter Rule где необходимо нажать «+» — это откроет диалог создания правил. В появившемся окне заполняем нужные строки:

Chain — выбор фильтрации трафика в зависимости от его предназначения и имеет 3 варианта настройки это forward — проходящий через маршрутизатор трафик, input — входящий трафик для маршрутизатора, output — исходящий трафик созданный маршрутизатором;

Src. Address — исходный адрес;

Dst. Address — адрес назначения;

Protocol — тип протокола трафика;

Src. Port — исходный порт;

Dst. Port — порт назначения;

In. Interface — интерфейс на который приходит трафик;

Out Interface — интерфейс с которого уходит трафик;

На вкладке Action, в пункте Action необходимо выбрать что с таким трафиком делать. Accept — принять, drop — сбросить, reject — отклонить, add dst to address list — добавить адрес назначения в указанный лист, add src to address list — добавить исходный адрес в указанный лист, fasttrack connection — пересылка пакетов без обработки, jump — перепрыгнуть в цепочку, passthrough – игнорировать это правило и перейти к следующему, return – вернуть пакет в цепочку, из которой он был переброшен, tarpit – захватить и удерживать входящие TCP подключения.

5. Настройка NAT.

NAT позволяет преобразовывать IP-адреса транзитных пакетов. Данный функционал доступен в любом маршрутизаторе и позволяет транслировать адреса из одной сети в другую. Так же помогает пробрасывать порты. По умолчанию в маршрутизаторе есть правило, позволяющее взаимодействовать вашей локальной сети с сетью интернет. Создание NAT правил доступно в IP — Firewall, вкладка NAT где необходимо нажать «+» — это откроет диалог создания правил. Строки в данном окне имеют те же значения что и в вкладке Filter Rule, за исключением пункта Chain имеющий два параметра srcnat и dstnat — это направление трафика. Srcnat — из внутренней сети во внешнюю, dstnat — из внешней во внутреннюю.

На вкладке Action, в пункте Action необходимо выбрать действие которое следует выполнить с подключением на указанный порт. Правило masquerade — подмена внутреннего адреса на адрес маршрутизатора, netmap — отображение одного адреса на другой; redirect — перенаправляет данные на другой порт в пределах маршрутизатора; src-nat — перенаправление данных из внутренней сети во внешнюю; dst-nat — перенаправление данных из внешней сети во внутреннюю;

Ниже приведен пример проброса порта с внешнего интерфейса на нужный порт на хост внутри локальной сети.

На вкладке General в поле Chain указана цепочка dstnat — направление трафика из внешней во внутреннюю, по протоколу tcp, порт назначения 80, входящий интерфейс, направленный в сторону сети провайдера ether2-master.

На вкладке Action, в поле Action выбрано действие netmap, указан адрес хоста 10.100.4.1 в поле To address и порт хоста 80 в поле To Ports.

Данное правило позволяет ретранслировать все входящие пакеты, поступающий на 80 порт внешнего адреса маршрутизатора, на 80 порт указанного хоста.

Так же приведем пример мскарадинга трафика, который позволит хостам иметь доступ в интернет

На вкладке General в поле Chain указана цепочка srcnat — направление трафика из внутренней сети во внешнюю, исходящий интерфейс — интерфейс направленный в сторону сети провайдера ether2-master.

На вкладке Action, в поле Action выбрано действие masquerade — подмена внутреннего адреса на адрес маршрутизатора.

6. Настройка VPN.

VPN позволит вам установить защищенное соединение по небезопасной среде интернет и даст возможность получить доступ к внутренним ресурсам вашей сети.

Для настройки VPN необходимо нажать на пункт PPP. В появившемся окне, на вкладке Interfaces необходимо нажать «+» и выбрать L2TP Server Binding — это откроет диалог создания параметров. Укажем имя интерфейса в поле Name. В приведенном примере ниже указано имя l2tp

Далее в окне настроек PPP щелкаем на кнопку L2TP Server и в появившемся окне ставим галку Enable, в пункте Authentication выберем mschap2 и mschap1. Поставим галку Use IPsec и введем произвольный ключ в поле IPsec Secret. Этот ключ будет вводится в раздел IPsec при настройке VPN на клиенте.

Далее на вкладке Secret создаем пользователя где поле Name указывается логин, в поле Password — пароль, в поле Service выбираем созданный ранее l2tp, в поле Profile выбираем default-encryption.

Теперь остается поправить default-encryption профиль в вкладке Profiles указав пулы адресов в полях Local Address и Remote Address, а так же DNS Server.

Данная настройка позволяет создать L2TP подключение с обязательным шифрованием с использованием IPsec. Что необходимо учесть при настройке подключения на клиенте.

7. Создание VLAN интерфейсов.

VLAN позволяет создать виртуальные сети используя одну физическую сеть. На одном интерфейсе могут быть несколько субинтерфейсов имеющие разные IP адреса и сети.

Для создания VLAN интерфейса необходимо нажать Interfaces. В появившемся окне, на вкладке Interface необходимо нажать «+» и выбрать VLAN — это откроет диалог создания параметров. Укажем имя в поле Name, укажем номер VLAN в поле VLAN ID, в поле Interface выберем интерфейс, субинерфейсом которого он будет. Настройка IP адреса, параметров сети, DHCP сервера для данного интерфейса происходит по аналогии с обычным интерфейсом, описанном в пункте 2 и его подпунктах.

Важно отметить, что оборудование на другом конце провода данного порта так же должно поддерживать технологию VLAN и настроено с тем же VLAN ID.

8. Настройка Web Proxy

В маршрутизаторе так же присутствует встроенный Web Proxy. Для его активации необходимо нажать IP — Web Proxy. В появившемся окне поставить галочку Enable. В поле Port указывается порт на который прокси принимает соединения. По нажатию кнопки Access открывается окно где можно запретить доступ к определенным ресурсам.

Для работы прокси необходимо весть трафик, идущий на 80 порт через маршрутизатор заворачивать на указанный в настройка прокси порт. Это делается в IP — FIrewall, вкладка NAT. В поле Chain указывается dstnat, в поле Scr. Address указывается адрес сети из которой мы хотим завернуть трафик на порт, в поле protocol указываем tcp, в поле Dst. port указываем 80 порт. На вкладке Action, в поле Action указываем redirect и в поле To ports указываем порт, назначенный в настройках Webproxy.

Mikrotik Анализ трафика пользователей

Активные темы

-

Что делать если супер клей (секунда) попал в рот (452)

Kmeyt Тексты 15:26

-

Сфоткай меня еще в этой позе (276)

CareyMahoney Картинки 15:26

-

Как перехитрить жену, три идеальных способа (302)

Reisen Тексты 15:26

-

Лавров рассказал о предложении США провести второй референдум в … (275)

GoodwinXX События 15:26

-

И снова про «Мираторг» (110)

Херассе События 15:26

-

Десять поводов для гордости за Великую Прекрасную Россию. (175)

kombrig68 Тексты 15:26

-

Как Kinodanz наплевали на авторские права Ника Перумова (10)

JamSoot Инкубатор 15:26

-

Перед расстрелом Зиновьев плакал, молил палачей о пощаде, кидалс… (575)

Veland Картинки 15:26

-

«Ты бороду отрастил? А бороду чтобы отрастить, надо себя уважать… (100)

vnuchara Видео 15:26

-

«Вы что там жрете?!» Герман Стерлигов закрыл все м… (164)

Kiparys События 15:26

-

«Не, ну они же сняли!» В Курчатове пройдет кастинг… (189)

Glanis События 15:26

-

Чемпионат России по футболу (последний тур 2018/2019 и межсезонь… (1466)

Чайники Спорт 15:26

-

Классических пистолетов фотопост — 2. (27)

BattlePorQ Инкубатор 15:25

-

Бросить курить (5)

KamikaDZe38 Инкубатор 15:25

-

Их сделали миллионерами. За наш счёт (270)

Rfotq Видео 15:25

Прочитано: 1 883

Есть желание управлять доступом к ресурсам интернета для всех тех кто использует в корпоративной сети Wifi (или обычная LAN сеть) — это могут быть обычные клиенты которые находятся в зоне ожидания, так и офисные сотрудники с ноутбуками путешествующими по офисному зданию. Я предполагаю, а даже действительно знаю, что офисным сотрудникам в повседневной работе не нужен доступ к социальным сетям и многим засветившимся в логах ресурсам относящихся к отдыху.

Сегодня же я разберу для как активировать прозрачный для пользователей прокси с целью управления какие ресурсы можно, а какие нельзя. Все дальнейшие настройки будут происходить на Mikrotik 2011UiAS-2HnD.

Запускаю со своей рабочей системы (Lenovo E555 — Ubuntu 12.04.5 Desktop amd64 Gnome Classic) консоль командной строки: Приложения — Стандартные — Терминал и запускаю оснастку управления устройством(ами) Mikrotik:

ekzorchik@navy:~$ winbox

Winbox — IP&MAC — auth&pass — IP- Web Proxy

вкладка General:

Enabled: ставим галочку

Max Fresh Time: 1d 00:00:00

Serialize Connections: ставим галочку

остальные настройки оставляем дефолтными

(или же через консоль командной строки:

> ip proxy set enabled=yes port=8080)

Включаемм прозрачный прокси, т. е. все http запросы будем перенаправлять на порт proxy 8080:

Winbox — IP&MAC — auth&pass — IP — Firewall — вкладка NAT — Add

вкладка: General

Chain: dstnat

Protocol: 6 (tcp)

Dst. Port: 80

Src. Address: 192.168.1.0/24

вкладка: Action

Action: redirect

To Ports: 8080

(или же через консоль командной строки:

Если же помимо всех кому-то определенному нужен полный доступ в интернет (т. е. Без ограничений прокси), то настройки будут следующие:

Winbox — IP&MAC — auth&pass — IP — Firewall — вкладка: Address Lists — Add

Name: noProxy

Address: 192.168.1.5

и еще:

Name: toNotProxy

Address: либо сети локальной сети либо внешние узлы(ограниченные маской подсети): 10.7.8.0/24

А теперь расширенное правило вместо ранее добавленного для всех:

а по настройкам без консоли это получается следующее:

Winbox — IP&MAC — auth&pass — IP — Firewall — Add

вкладка General:

Chain: dstnat

Protocol: 6 (tcp)

Dst. Port: 80

Src. Address: 192.168.1.0/24

вкладка Advanced:

Src. Address List: !noProxy

Dst. Address List: !toNotProxy

вкладка Action:

Action: redirect

To Ports: 80

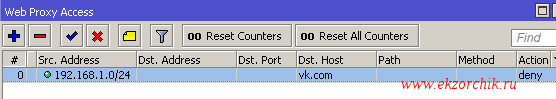

Теперь можно регулировать доступ к узлам интернета, например запретим доступ к сайту vk.com,odnoklassniki.ru:

Winbox — IP&MAC — auth&pass — IP — Web Proxy — Access — Add

Src. Address: 192.168.1.0/24

Dst. Host: vk.com

Action: deny

После нажимаю Apply — Ok, а затем блокирующее правило нужно поставить первым, а все разрешающие после запрещающих.

По такому же принципу создаются новые правила для любых других ресурсов, также можно использовать символ звездочки, как элемент регулярных выражений.

Но вот каждый раз вносить новые узлы для блокировки через GUI не удобно, можно все то же самое делать из через подключение к Mikrotik через ssh:

ekzorchik@navy:~$ ssh -l ekzorchik 192.168.1.9

Отобразить текущие правила:

> ip proxy access print

Flags: X — disabled

# DST-PORT DST-HOST PATH METHOD ACTION HITS

0 vk.com deny 2

Добавляю новые правила блокировки хостов:

> ip proxy access add src-address=192.168.1.0/24 dst-host=*.odnoklassniki.ru action=deny

> ip proxy access add src-address=192.168.1.0/24 dst-host=*.ok.ru action=deny

Еще одним напоминание пользователям будет использование настройки Redirect To: на сайт в Вашей внутренней сети на котором будет доходчиво доведено почему данный ресурс не открывается т. к. он не относится к рабочим моментам, а носит развлекательный характер.

Вот только данная возможность, как использование прозрачного прокси сервера с целью регулирования доступа к нежелательным ресурсам не распространяется на URL адреса в которых стоит префикс https (соединение происходит через 443 порт), а только на префикс http (соединение происходит через 80 порт). Префикс 443 предполагает что данные между Вами и удаленным ресурсом зашифрованы, а вот расшифровать данный вид трафика Mikrotik не умеет. Ну и что, не умеет и ладно, ведь не весь интернет базируется на безопасном исполнении.

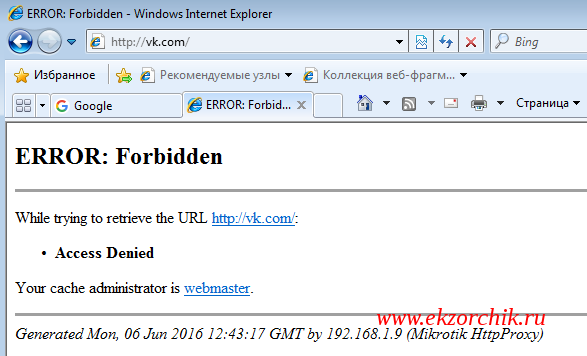

Когда пользователь подключенный к Wifi обратится к ресурсам настроенным в правилах блокировки он получит вот такую вот дефолтную отбивку если конечно же не настроен редирект на поясняющую страницу:

ERROR: Forbidden

While trying to retrieve the URL http://vk.com/:

•Access Denied

Your cache administrator is webmaster.

Generated Mon, 06 Jun 2016 12:43:17 GMT by 192.168.1.9 (Mikrotik HttpProxy)

Теперь я хоть и в минимальном исполнении смогу регулировать доступ в интернет. Когда перед Вами стоит задача ограничить его использование даже любое действии хоть на малую часть выполняющее поставленную задачу во много раз лучше чем нечего не делание. Вот я и сделал один шаг, в дальнейшем я буду показывать все что узнал сам Вам, обучая других сам узнаешь больше. На этом я прощаюсь и до новых встреч, с уважением автор блога — ekzorchik.

Добавить комментарий