Как обойти двухэтапную аутентификацию гугл?

Теневые форумы изобилуют предложениями о взломе аккаунтов. В большинстве случаев атаки устраивают при помощи фишинга с подделкой страницы авторизации. Однако такой метод неэффективен, если пользователю приходит SMS с проверочным кодом. Я покажу, как пробить двухфакторную аутентификацию, на примере взлома аккаунта Google редактора «Хакера».

Содержание

- Экскурс в 2FA

- Modlishka

- WARNING

- Поднимаем стенд

- Что такое двухфакторная аутентификация?

- Как включить 2FA?

- Пошаговая инструкция по установке и настройке Google Authenticator

- Как создать пароль приложения Google Authenticator?

- Как восстановить Google Authenticator? Что делать, если телефон потерян?

- Настройка приложения Google Authenticator на нескольких устройствах

- Альтернативные приложения двухфакторной аутентификации

- Как построена любая система двухфакторной аутентификации

- Что такое Google Authenticator

- Что такое Protectimus

- Преимущества и риски разработки серверной части собственными силами

Экскурс в 2FA

Во времена, когда сайты работали по HTTP и о защите толком никто и не думал, перехватить трафик с учетными данными было совсем несложно. Потом трафик стали шифровать, и хакерам пришлось придумывать более изощренные способы подмены и перенаправления маршрутов. Казалось бы, двухфакторная аутентификация окончательно решила проблему, но все дело в деталях ее реализации.

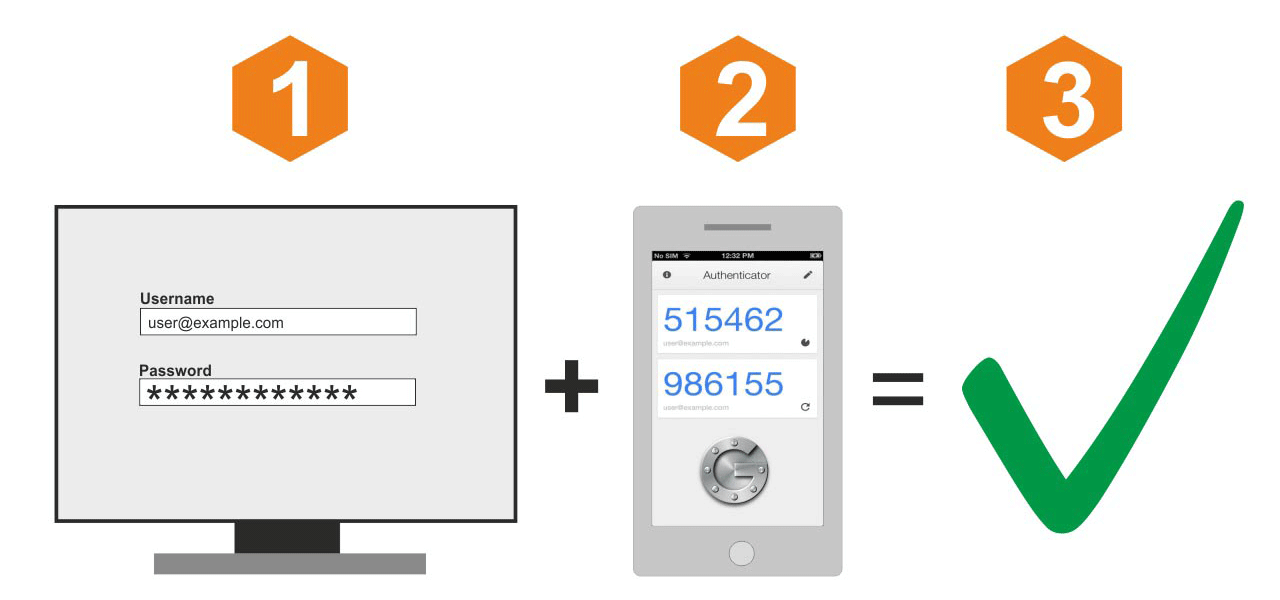

Метод 2FA (Two-Factor authentication) был придуман как дополнительный способ подтверждения владельца аккаунта. Он основан на нескольких способах аутентификации:

- пользователь что-то знает (например, может ответить, какая была девичья фамилия его матери или кличка первого домашнего питомца);

- пользователь обладает уникальными чертами, которые можно оцифровать и сравнить (биометрическая аутентификация);

- пользователь имеет девайс с уникальным идентификатором (например, номер мобильного, флешку с ключевым файлом).

Первый метод еще встречается при восстановлении паролей по контрольным вопросам. Для регулярного использования он не годится, так как ответы не меняются и могут быть легко скомпрометированы. Второй способ чаще применяется для защиты данных на мобильных гаджетах и для авторизации клиентских приложений на серверах.

Самый популярный метод 2FA — третий. Это SMS с проверочными кодами, генерируемыми по технологии OTP. Код приходит каждый раз разный, поэтому угадать его практически невозможно.

Однако чем сложнее преодолеть защиту техническими методами, тем легче бывает это сделать социальной инженерией. Все настолько уверены в надежности 2FA, что используют ее для самых ответственных операций — от авторизации в Google (а это сразу доступ к почте, диску, контактам и всей хранимой в облаке истории) до систем клиент-банк.

При этом возможность обхода такой системы уже показывал австралийский исследователь Шабхэм Шах (Shubham Shah). Правда, его метод был довольно сложен в практической реализации. В нем использовалась авторизация по звонку, а не SMS, а предварительно нужно было узнать номер телефона жертвы и часть учетных данных. PoC был не особо убедительным, но наметил вектор атаки.

Modlishka

В начале 2019 года польский исследователь Пётр Душиньский (Piotr Duszyński) выложил в открытом доступе реверс-прокси Modlishka. По его словам, этот инструмент может обойти двухфакторную аутентификацию, что мы сейчас и проверим.

Если сравнить его с тем же SEToolkit (он встроен практически во все популярные дистрибутивы для пентеста), то разница вот в чем: SET клонирует и размещает на локальном сервере страницу авторизации. Там все основано на работе скриптов, которые перехватывают вводимые учетные данные жертвы. Можно, конечно, настроить редирект на оригинальный сайт, но трафик от жертвы до твоего сервера будет незашифрованным. По сути, такого рода программы выступают в роли web-серверов с поддельным (фишинговым) сайтом.

Modlishka действует иначе. Генерируется свой сертификат, которым шифруется соединение от жертвы до нашего сервера (чтобы не палиться). Затем эта машина выступает в роли обратного прокси.

Другими словами, весь трафик идет на оригинальный сайт с инстанцией на нашем сервере. У хакера остаются учетные данные, и захватывается авторизованная сессия жертвы. Классическая MITM-атака, которую предваряет фишинг (нужно как-то заставить жертву установить поддельный сертификат и направить ее на фейковый сайт).

![]()

WARNING

Статья написана в образовательных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный изложенными здесь материалами.

Поднимаем стенд

Давай поднимем сервер с Modlishka внутри локальной машины. Я сделаю это на примере Kali Linux, но принципиальной разницы для других дистрибутивов не будет — разве что слегка изменится путь к исходникам Go.

Вначале ставим Go — на этом языке написан реверс-прокси, и без Go он не скомпилируется.

$ apt-get install golang

Следом указываем путь к директории исходников:

$ export GOPATH=’/root/go’

Проверить все можно командой

$ go env

В выводе должен быть указан GOPATH.

Вывод команды

Затем клонируем ветку с инструментом.

$ go get -u github.com/drk1wi/Modlishka $ cd /root/go/src/github.com/drk1wi/Modlishka/

Создаем сертификат:

$ openssl genrsa -out secret.key 2048 $ openssl req -x509 -new -nodes -key secret.key -sha256 -days 1024 -out cert.pem

Теперь необходимо перенести содержимое ключа и сертификата в файл plugin/autocert.go и заменить значение двух переменных:

- const CA_CERT — значение сертификата (файл pem);

- const CA_CERT_KEY — значение ключа (файл key).

Файл autocert.go после замены сертификата

Теперь собираем все это дело:

$ make

Занимает компиляция от трех до десяти минут в зависимости от количества вычислительных ресурсов.

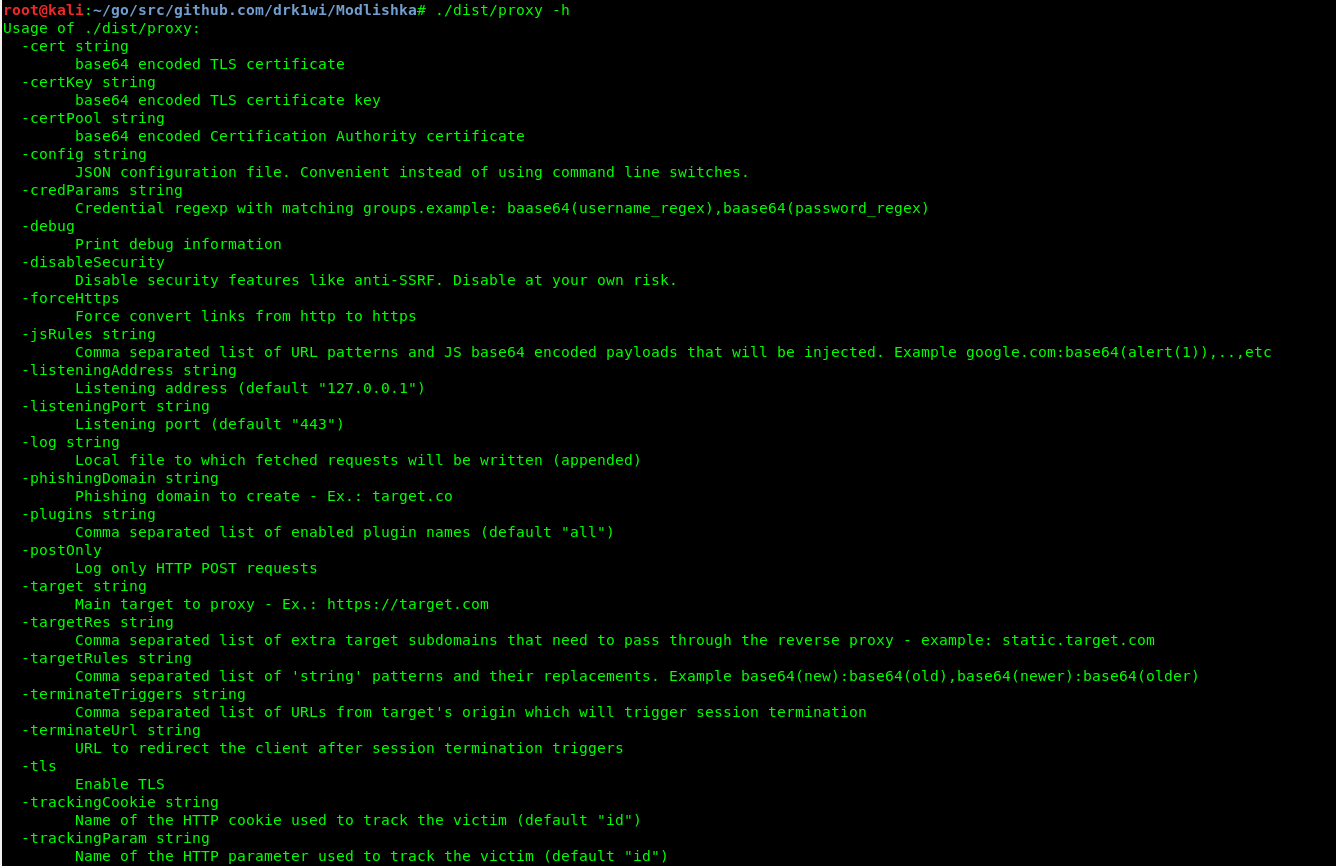

Сам запускаемый файл находится в директории dist/ под названием proxy. Для проверки можно запустить с ключом -h — вывод справки.

$ ./dist/proxy -h

Вывод справки программы Modlishka

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку!

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Работа в интернете всегда связана с риском утечки персональной информации и потери цифровых активов в результате взлома учетных записей торговых площадок и электронных кошельков. Какого бы уровня сложности пароль вы ни создали, лучше иметь второй уровень проверки доступа, так вы намного усложните жизнь хакерам. Программа генерации 2fa code будет для этого вполне подходящим вариантом.

Наверное, нет ни одного криптовалютного сервиса или биржи, которые бы не рекомендовали своим клиентам активировать дополнительную защиту аккаунта с помощью Google Authenticator. Настройка данной опции иногда является обязательным условием. И это правильно, лучше пусть юзер использует 2fa code, чем потеряет свои криптомонеты. Ведь если злоумышленник взломает пароль вашей учетной записи на криптобирже 2fa, это единственный барьер между ним и вашим депозитом.

В криптовалютных сервисах деньги клиентов защищает многоуровневая система безопасности и двухфакторная аутентификация — Google Authenticator является ее неотъемлемой частью. Если вы встретите биржу, на которой эта функция не предусмотрена, то бегите с нее без оглядки. Что собой представляет приложение для 2fa code и как выполняется его настройка мы вам сейчас и расскажем.

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация (2fa code) — это метод подтверждения права доступа юзера к учетной записи того или иного веб-сервиса с помощью системы одноразовых паролей.

Настройка 2FA — это включение дополнительных факторов для входа в систему. Например, с помощью смс, отпечатков пальца при помощи специального устройства или шестизначного кода Google Authenticator (GA) о котором мы и расскажем в данном материале.

Что такое шестизначный код GA — это одноразовый пароль, который постоянно генерируется в течение 30 секунд. За это время его нужно будет успевать ввести в поле при входе на биржу или в другие системы, где у вас стоит защита 2FA. Это шестизначный код генерируется даже при отключенном интернете.

Существует несколько вариантов практической реализации данного метода защиты аккаунта. В этом обзоре мы рассмотрим настройку специального приложения для генерации случайных кодов Google Authenticator. Эта программа была разработана для защиты учетных записей гугл, но получила широкое применение на криптовалютных биржах и других ресурсах.

Гугл аунтификатор используется как второй уровень защиты при входе в личный кабинет или выводе средств с торговой площадки, а на некоторых биржах даже и при формировании ордеров.

Программа, установленная на ваш мобильный девайс, создает каждые 30 секунд шестизначный цифровой пароль. Для подтверждения входа или другой операции вы должны ввести его в формуляр запроса. Если код прошел проверку на валидность, ваши права доступа подтверждены. Порядок активации Google Authenticator идентичен для всех веб-ресурсов.

Как включить 2FA?

Подробная инструкция по активации google authenticator, как работает схема защиты, и что необходимо для ее функционирования. В качестве наглядного примера выберем самую крупную и популярную криптобиржу Binance.

В первую очередь зарегистрируйтесь на сайте https://www.binance.com. В принципе на любой серьезной криптобирже есть инструкция по настройке двухфакторной аутентификации с помощью google authenticator, мы просто изложим ее в общих чертах, чтобы начинающие трейдеры были заранее подготовленными.

Для подключения и настройки 2fa code понадобится смартфон или планшет с установленным приложением и доступ к учетной записи.

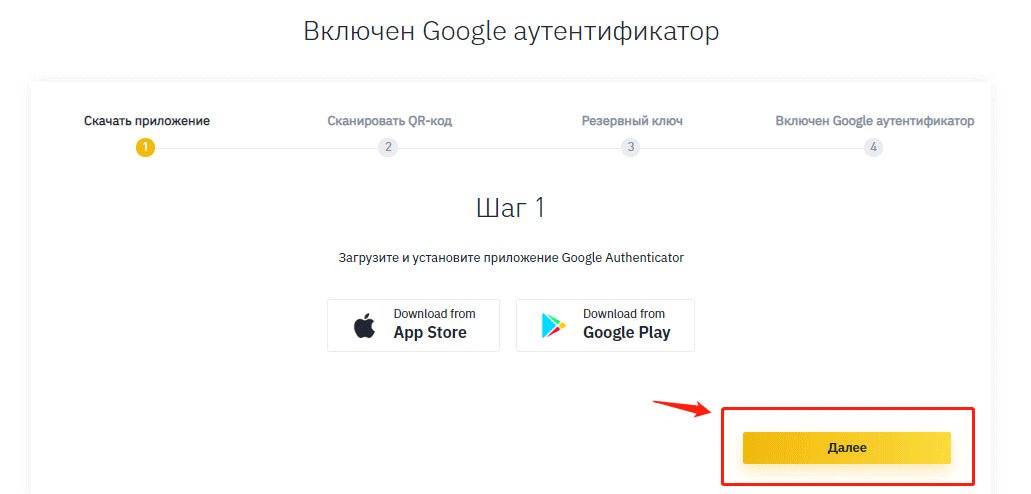

Пошаговая инструкция по установке и настройке Google Authenticator

Скачать и установить Google Authenticator можно по официальным ссылкам:

Если у вас девайс на базе Android откройте Google Play Market и найдите там google authenticator, ну а счастливому владельцу продукции компании Apple нужно совершить аналогичное действие в App Store. Можно загрузить файл apk (for Android) с другого источника, но это не самый надежный вариант.

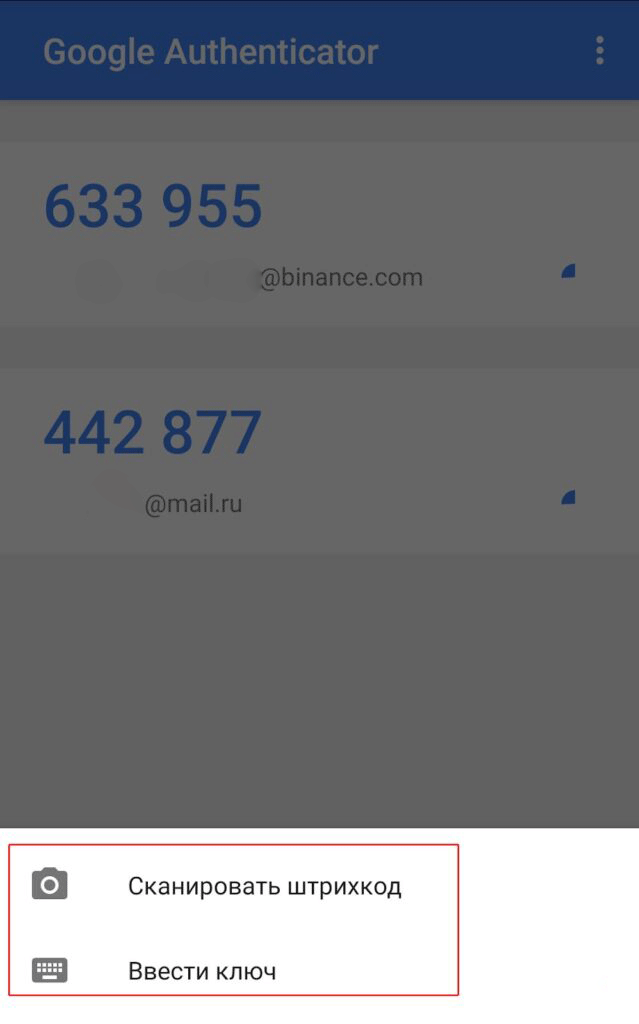

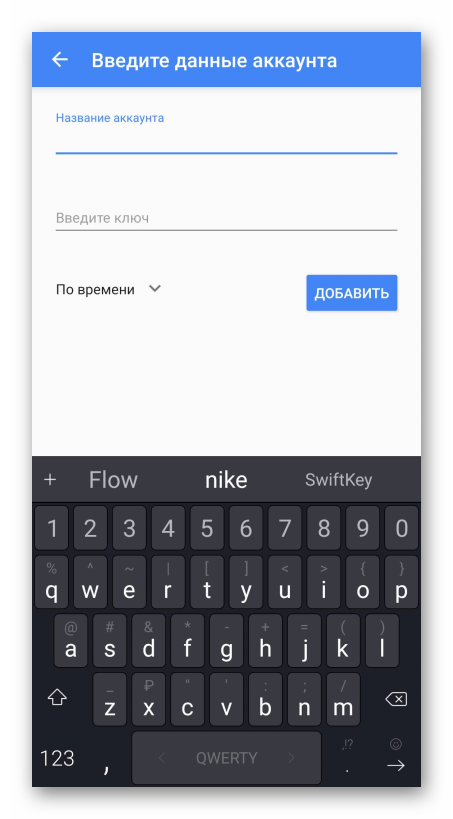

Сервис выведет QR-код и резервный ключ. Откройте Google Authenticator и нажмите символ фотоаппарата, чтобы программа отсканировала штрих-код.

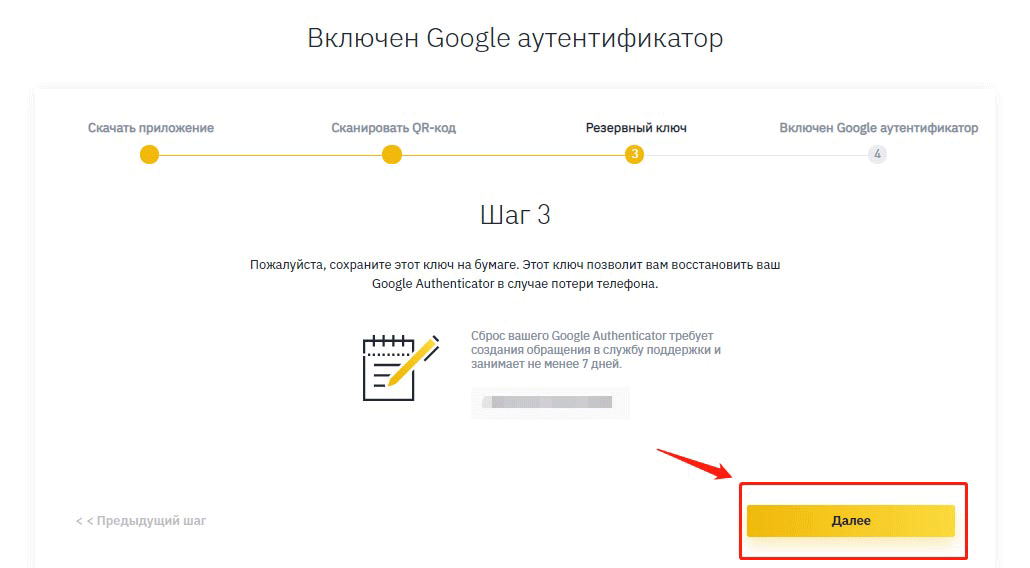

Если по каким-то причинам произошел сбой, например, у вас не работает камера, введите 16-значный ключ 2FA в интерфейсе приложения на смартфоне и нажмите кнопку «Добавить». Неважно добавили вы аккаунт автоматически или вручную, ни в коем случае не забудьте сохранить в надежном месте (желательно на бумаге) код подключения.

Как создать пароль приложения Google Authenticator?

Пароль приложения представляет собой 16-значный код доступа, который дает приложению или устройству разрешение на доступ к вашему аккаунту Google.

Если вы используете двухэтапную аутентификацию и видите ошибку «неправильный пароль” при попытке войти в свою учетную запись Google, пароль приложения может решить проблему. В большинстве случаев вам нужно будет вводить пароль приложения только один раз для каждого приложения или устройства, поэтому не беспокойтесь о его запоминании.

- Нажмите на ссылку «паролей приложений” в секции «Пароль и способ входа в аккаунт” страницы настройки безопасности аккаунта Google. Вас могут попросить войти в свой аккаунт Google.

- Внизу в выпадающем списке выберите приложение, которое вы используете.

- В следующем выпадающем списке выберите устройство, которое вы используете.

- Нажмите кнопку «Создать”.

- Следуйте инструкциям, чтобы ввести пароль приложения (16-значный код в желтой строке) на устройстве.

- Нажмите «Готово”.

Как восстановить Google Authenticator? Что делать, если телефон потерян?

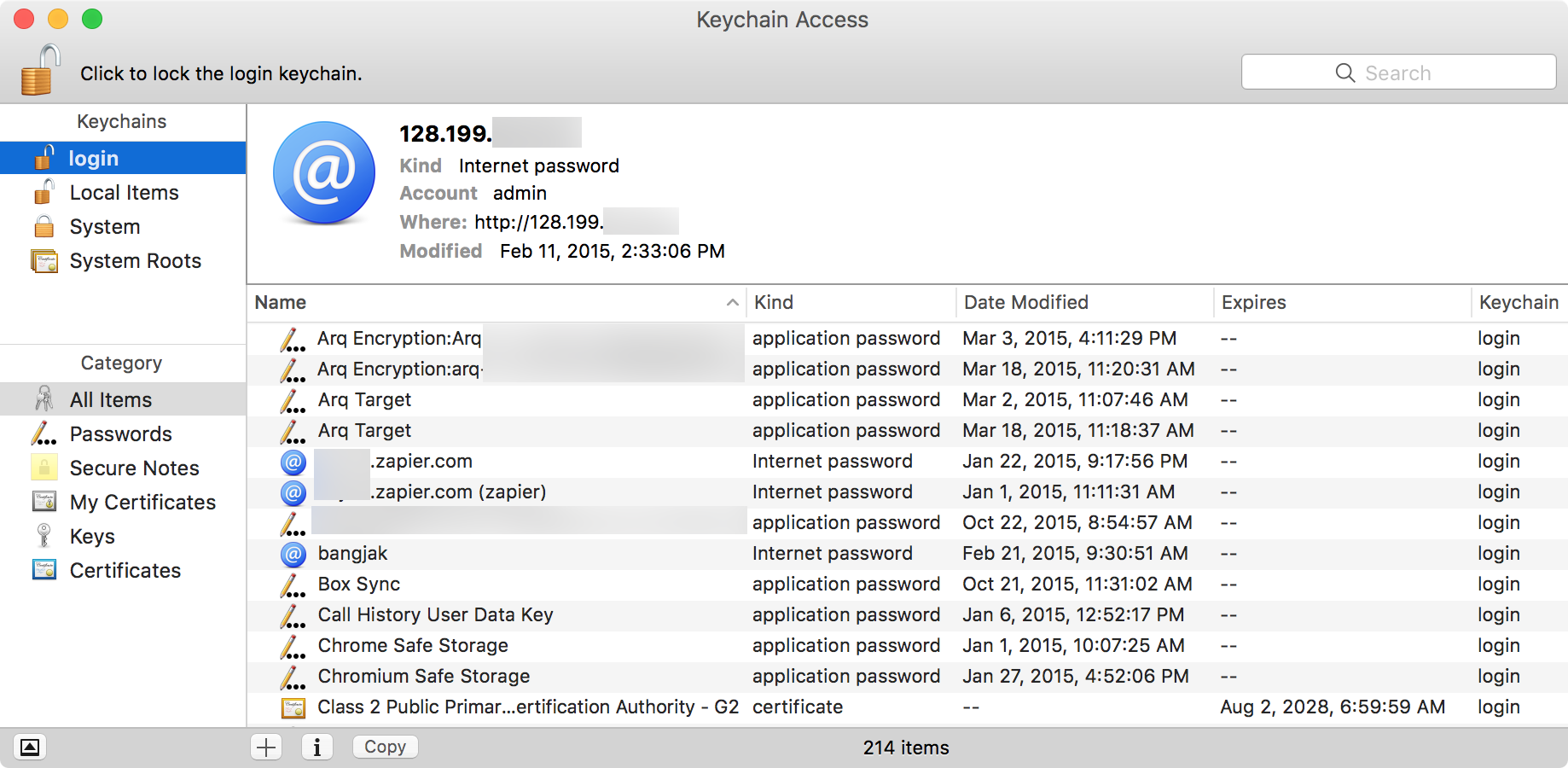

Если у вас активирована двухфакторной аутификации, то, потеряв свой смартфон, вы потеряете и доступ к учетной записи. Записали 16-значный ключ 2FA — прекрасно, нет никаких проблем.

Скачайте программу для двухфакторной аутентификации на другое устройство и добавьте аккаунт вручную. Но если у вас кода восстановления все намного сложнее. Пользователи, прошедшие полную верификацию на бирже, могут обратиться в службу поддержки и там им объяснят, как восстановить гугл аутентификатор. Ну а если вы работаете инкогнито, то сбросить настройки аутентификации Google, можно следующим образом:

- Откройте страницу входа.

- Укажите адрес электронной почты и пароль.

- Когда вас попросят ввести 2fa code, нажмите «Не можете получить доступ к Google Authenticator? «.

- Ознакомьтесь с напоминанием и подтвердите запрос на ликвидацию двухфакторки в окне сайта.

- Перейдите в почтовый ящик, откройте письмо с биржи и нажмите «Confirm reset/ Подтвердить сброс».

Важно! Теперь вам придется пройти полную верификацию личности и только после этого вы сможете заново активировать двухфакторку. Пока вы этого не сделаете ваш биржевой депозит будет заблокирован.

Настройка приложения Google Authenticator на нескольких устройствах

Программу можно настроить так, чтобы она генерировала коды подтверждения на двух или даже трех гаджетах.

- Скачайте google authenticator на каждое устройство, которые вы планируете использовать.

- Перейдите на страницу активации, чтобы отсканировать QR-код или ввести секретный ключ.

Осталось проверить корректность работы 2fa-приложения на каждом девайсе, и сохранить настройки. Таким образом, вы застрахуете себя от потери доступа к 2fa code, маловероятно, что выйдут из строя или будут украдены 2 или 3 устройства одновременно.

Альтернативные приложения двухфакторной аутентификации

Альтернативой google authenticator является утилита Authy, у нее очень удобный интерфейс. Кроме мобильных устройств Authy, можно установить на Windows, macOS или Chrome.

Скачать и установить Authy можно по официальным ссылкам:

Также, для генерации одноразовых кодов, используются приложения:

- Duo Mobile;

- FreeOTP;

- Microsoft Authenticator;

- Яндекс.Ключ.

Если программа, создающая одноразовые цифровые пароли, в ваших глазах выглядит слишком эфемерным методом защиты аккаунта, и вы желаете заполучить что-то более реальное и сверхнадёжное , купите аппаратный токен стандарта U2F (Universal 2nd Factor), созданный FIDO Alliance. Так, вы сможете запереть аккаунт на замок и положить ключ в карман.

Более простая, но менее безопасная альтернатива двухэтапной авторизации это получение кода на адрес электронной почты или через СМС. Последний метод широко практикуется коммерческими банками и электронными платежными системами, например, Киви или Яндекс Деньги.

В заключение следует сказать, что если вы прочитаете о взломе двухфакторной аутентификации (google authenticator), а такие посты на форумах иногда встречаются, то, скорее всего, это случилось из-за небрежного хранения 16-значного кода. Хакер просто нашел его на ПК и воспользовался.

Судите сами, легко ли за 30 секунд подобрать нужную комбинацию из шести цифр и сколько вычислительных ресурсов нужно для такой акции? Настраивайте google authenticator и не забывайте о других правилах безопасности, особенно если вы торгуете на криптобирже.

Дата публикации 16.04.2020

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.

Оцените публикацию The following two tabs change content below.

- Автор материала

- Последние новости мира криптовалют

Mining-Cryptocurrency.ru Материал подготовлен редакцией сайта «Майнинг Криптовалюты», в составе: Главный редактор — Антон Сизов, Журналисты — Игорь Лосев, Виталий Воронов, Дмитрий Марков, Елена Карпина. Мы предоставляем самую актуальную информацию о рынке криптовалют, майнинге и технологии блокчейн. Новости Mining-Cryptocurrency.ru ()

- Что такое «грязные» биткоины? Как можно отмыть и обналичить сомнительные монеты? — 03.10.2020

- Инструкция по Uniswap: как пользоваться децентрализованной криптовалютной биржей — 03.10.2020

- Каким будет движение цены биткоина в ближайшие месяцы? Прогнозы экспертов — 02.10.2020

- Новый hodl-рекорд в сети биткоина: 63,5% BTC не перемещались уже более года — 02.10.2020

- Исследование: сравнение налогообложения криптовалют в разных странах мира? — 02.10.2020

Рекомендуем почитать:

Xakep #257. Pivoting

- Подписка на «Хакер»

Эксперты давно говорят о том, что в современных реалиях SMS-сообщения нельзя считать надежным «вторым фактором» для осуществления двухфакторной аутентификации. В 2016 году Национальный институт стандартов и технологий США (The National Institute of Standards and Technology, NIST) представил документ, согласно которому, использование SMS-сообщений для осуществления двухфакторной аутентификации в будущем поощряться не будет. В документе содержится прямое указание на то, что использование SMS-сообщений для двухфакторной аутентификации будет рассматриваться как «недопустимое» и «небезопасное».

Также ИБ-специалисты уже доказали, что для обхода двухфакторной аутентификации может использоваться и набор сигнальных телефонных протоколов SS7 (или ОКС-7, Система сигнализации № 7), разработанный в далеком 1975 году. Хуже того, примеры таких атак уже были зафиксированы в реальности.

Словом, перехватить SMS-сообщение, содержащее секретный код, можно целым рядом способов, поэтому такую защиту вряд ли можно считать по-настоящему надежной. Похоже, инженеры Google согласны с выводами специалистов, так как в конце прошлой недели в официальном блоге компании появилась интересная запись.

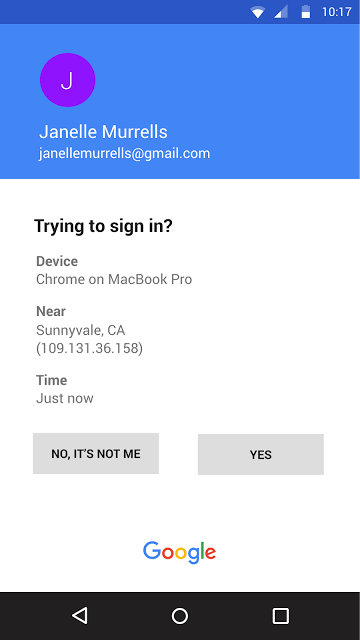

Google предлагает пользователям Android и iOS альтернативу SMS-сообщениям с 2016 года: тогда компания впервые представила двухэтапную аутентификацию через мобильные уведомления. В феврале текущего года эта система была улучшена, на экране уведомления стала отображаться дополнительная информация, к примеру, данные о местоположении и устройстве, с которого осуществлялась попытка входа в аккаунт Google.

Начиная с этой недели, Google будет предлагать всем, кто уже пользуется двухэтапной верификацей посредством SMS, перейти на использование уведомлений, что, как утверждают разработчики, будет не только безопаснее, но и удобнее. Тогда как для использования уведомлений пользователям Android не придется совершать каких-либо дополнительных действий, пользователям iOS, которые пожелают воспользоваться новой функцией, придется установить приложение Google Search.

Разумеется, пока речь не идет об отказе от использования SMS-сообщений вообще. У пользователей будет возможность отказаться от предложения и продолжить использовать тестовые сообщения с одноразовыми кодами. Однако разработчики Google пишут, что через полгода отказавшимся пользователям будут вновь разосланы сообщения с предложением перейти на более прогрессивный метод аутентификации.

Опубликовано Denis Shokotko Май 29, 2020 |

Часто нас просят сравнить решение двухфакторной аутентификации Protectimus с Google Authenticator и рассказать чем мы лучше. Постараемся дать ответ в этой статье.

Прежде всего, нужно понимать, что Google Authenticator — это только приложение для генерации одноразовых паролей. Один из наших токенов — Protectimus Smart OTP — является аналогом данного приложения. Но в любой системе аутентификации главное не OTP токен, который генерирует одноразовые пароли, а серверная часть, которая их проверяет.

В отличие от Google Authenticator, Protectimus — это полноценное комплексное решение двухфакторной аутентификации, подключив которое вы раз и навсегда решите вопрос с защитой учетных записей своих сотрудников и/или пользователей от несанкционированного доступа.

Когда мы получаем запрос с просьбой сравнить Protectimus и Google Authenticator, то понимаем, что серверную часть клиент планирует разработать самостоятельно, хотя еще сомневается. Поэтому мы также расскажем об основных преимуществах самостоятельной разработки серверной части решения 2FA и о трудностях с которыми вы обязательно столкнетесь.

Краткое содержание статьи для удобной навигации:

- Как построена любая система двухфакторной аутентификации

- Что такое Google Authenticator

- Что такое Protectimus

- Серверная часть: SAAS или On-premise

- OTP токены: физические или программные

- Дополнительные функции решения MFA Protectimus

- Преимущества и риски разработки серверной части собственными силами

- Подводя итог

Как построена любая система двухфакторной аутентификации

Основа каждой системы двухфакторной аутентификации — MFA сервер. Именно серверная часть анализирует одноразовые пароли, которые вводят пользователи, и разрешает или запрещает доступ к ресурсу.

Кроме анализа OTP, серверная часть может поддерживать дополнительные функции защиты данных, например, в сервисе двухфакторной аутентификации Protectimus — это возможность ограничить доступ в зависимости от географического местонахождения пользователя и времени входа в аккаунт, а также ограничение доступа по IP.

Вторая обязательная составляющая любого решения двухфакторной аутентификации — MFA токены (аутентификаторы). Устройства для генерации одноразовых паролей, которые пользователи должны всегда иметь при себе, чтобы в нужный момент сгенерировать или получить код для входа в учетную запись. Аутентификаторы могут быть разных форм и видов (аппаратные, программные, SMS, email, чат-боты в мессенджерах), один из возможных вариантов — приложением Google Authenticator.

Подробно о принципах генерации и проверки одноразовых паролей по алгоритмам двухфакторной аутентификации HOTP, TOTP и OCRA .

Что такое Google Authenticator

Google Authenticator — это один из видов MFA токенов, приложение для генерации одноразовых паролей по алгоритмам TOTP или HOTP, доступное бесплатно на Android и iOS. То есть это одна из необходимых составляющих системы двухфакторной аутентификации, но не полноценная система.

Наши OTP токены, как и Google Authenticator, являются генераторами временных кодов, то есть лишь частью решения, так как необходим еще и сервер, который будет проверять сгенерированные пароли. К слову, мы поддерживаем Google Authenticator, Вы можете использовать его с нашим решением вместо физических токенов.

Также у нас есть более продвинутый бесплатный аналог: программный токен Protectimus Smart OTP. Для полноты картины: мы также поддерживаем токены других производителей, построенных по стандартам OATH, и можем отправлять одноразовые коды по SMS, e-mail или через чат-боты в мессенджерах Telegram, Viber, Messenger.

Эволюция средств двухфакторной аутентификации

Что такое Protectimus

Protectimus — это полноценное решение двухфакторной аутентификации, которое включает как серверную часть, так и большой выбор OTP токенов. Серверная часть доступна как в виде облачного сервиса (SAAS), так и в виде платформы, которую клиент устанавливает на собственном сервере или в частном облаке (On-premise).

Вы сможете быстро интегрировать решение двухфакторной аутентификации Protectimus в свою систему используя:

Список доступных OTP токенов включает:

- классические аппаратные токены Protectimus Two;

- программируемые аппаратные токены Protectimus Slim NFC;

- приложение Protectimus Smart OTP (аналог Google Authenticator);

- доставка временных кодов через чат-боты Protectimus Bot в Facebook, Telegram и Viber;

- доставка временных кодов через SMS сообщения;

- доставка временных кодов по электронной почте;

- поддержка Google Authenticator;

- поддержка OATH токенов сторонних производителей.

Серверная часть: SAAS или On-premise

Вы можете использовать облачный сервис Protectimus или развернуть сервер двухфакторной аутентификации в своем окружении / частном облаке. Каждый из предложенных вариантов имеет свои преимущества.

|

SAAS сервис |

On-premise платформа |

|

|

OTP токены: физические или программные

|

Физические токены |

Программные токены |

|

Преимущество физического токена (Protectimus Two, Protectimus Slim NFC) состоит в том, что это отдельный девайс, предназначенный конкретно для целей генерации одноразовых паролей, он никак не коммуницирует с внешним миром, работает изолированно. В такой токен не может попасть никакое стороннее ПО, скомпрометировать его невозможно. В конце концов, физический токен можно попросту закрыть в сейфе. |

Преимущество программного токена в том, что с собой не нужно носить дополнительных устройств и они дешевле в эксплуатации: Google Authenticator и Protectimus Smart OTP абсолютно бесплатны, Вам придется платить лишь за сервер аутентификации. |

Дополнительные функции решения MFA Protectimus

|

Подпись данных (CWYS) |

Наш MFA сервер и программный токен Protectimus Smart, в отличие от Google Authenticator, поддерживают третий алгоритм генерации одноразовых паролей OATH под названием OCRA (OATH Challenge-Response Algorithm, RFC 6287). Это позволило реализовать функцию подписи данных CWYS (Confirm What You See) и вывести надежность двухфакторной аутентификации на новый уровень. Генерация одноразовых паролей происходит по алгоритму OCRA, но вместо стандартного запроса (challenge) используются данные об операции, которую совершает пользователь, например, при переводе средств может учитываться имя получателя, сумма, валюта и т.п. Так даже при перехвате одноразового пароля злоумышленник не сможет воспользоваться этим OTP для подтверждения собственной нелегитимной операции. Проверьте как работает функция подписи данных на странице демо. |

|

Географические фильтры |

Эта функция позволяет закрыть или открыть доступ к вашей системе только из указанных стран, например, можно разрешить доступ к корпоративным ресурсам только из стран, в которых находятся ваши филиалы. |

|

Временные фильтры |

Эта функция позволяет открыть доступ к вашей системе только в выбранные часы, например только в рабочее время. |

|

Анализ окружения |

Благодаря этой функции вы сможете повысить лояльность пользователей. Система проанализирует некоторые данные окружения пользователя, например, название и версию браузера, операционную систему, язык, разрешение монитора, глубину цвета и тому подобное, после чего временный пароль будет запрошен только тогда, когда допустимый порог несовпадений окажется превышен. |

|

Фильтрация по IP |

Эта функция позволяет открыть доступ к вашей системе только с выбранных IP адресов. |

Duo Security vs Protectimus: Функционал

Преимущества и риски разработки серверной части собственными силами

Теперь о сервере аутентификации: вы, конечно же, можете реализовать проверку одноразовых паролей самостоятельно и подключить Google Authenticator, стандарт открыт: RFC 6238.

Но в таком случае нет гарантии, что все будет реализовано правильно с учетом всех подводных камней. Вам нет смысла проходить дорогостоящую сертификацию и проверки, которые прошли мы, а подводных камней все же много, особенно, если учитывать то, что в стандартах описывается реализация на Java, а на РНР алгоритмы портированы энтузиастами.

Кроме надежности и дополнительной защиты (кластер, репликации, бэкапы, файерволы, HSM и т.д) мы предоставляем инструменты мониторинга, статистики, управления и многое другое, что тоже делать самому будет не выгодно.

Дополнительным бонусом является то, что мы постоянно отслеживаем тенденции в нашей отрасли и сразу же реагируем на новые вызовы, ведь безопасность — постоянная борьба. У непрофильных компаний часто не хватает времени и ресурсов на такую деятельность.

Наверное, единственное преимущество самостоятельной разработки серверной части решения двухфакторной аутентификации — отсутствие регулярных расходов на поддержку сервиса. Но не забывайте, что на разработку потребуются немалые средства, поэтому нужно еще посчитать что выгоднее.

Добавить комментарий